Top 10 Beste IAM-Tools – Identitätszugriffsverwaltung (Vor- und Nachteile). In diesem Beitrag stellen wir IAM vor und erläutern die besten IAM-Tools, die Sie in Ihrem Unternehmen implementieren können, um Daten vor bösartigen Aktivitäten zu schützen.

Sicherheit spielt eine entscheidende Rolle für Unternehmen mit Online-Präsenz. Alles in allem bleibt es an vorderster Front ihrer Netzwerkverwaltungsstrategie. Warum? Weil sie immer über Informationen zu den Personen, die auf ihre digitalen Ressourcen zugreifen, verfügen müssen.

Deshalb ist es wichtig, jede verfügbare Lösung von Software bis Hardware zu nutzen. Auf diese Weise halten sie ihre Daten und Netzwerke sicher. Unter diesen Möglichkeiten ist das Identitäts-Zugriffsverwaltungs-Tool etwas, das die Daten und das Netzwerk sicher und geschützt hält.

Beginnen wir mit den Top 10 besten IAM-Tools – Identitätszugriffsverwaltung (Vor- und Nachteile).

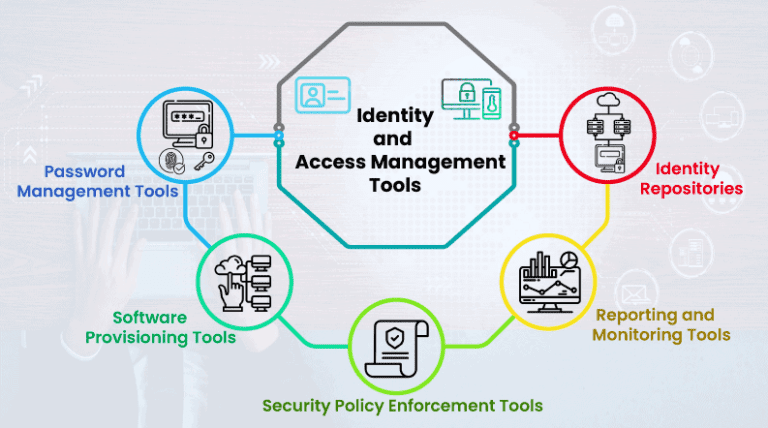

Was sind IAM-Tools?

Zunächst einmal ist ein Identity and Access Management-Tool, oder IAM, eine Software, die den Zugriff auf Daten und Anwendungen sicher und mühelos ermöglicht. Zusätzlich stellt es sicher, dass nur autorisierte Mitarbeiter Zugang zu den sensiblen Informationen Ihres Unternehmens haben. Angenommen, Ihr Buchhaltungsteam benötigt Zugang zu bestimmten Informationen, die Ihr Marketing nicht benötigt. Grundsätzlich bieten IAM-Tools rollenbasierten Zugang, der die Ressourcen Ihres Unternehmens sicher hält.

IAM-Tools führen normalerweise zwei Funktionen aus.

- Sie bestätigen, dass der Benutzer, das Gerät und die Anwendung diejenigen sind, als die sie sich ausgeben. Sie tun dies durch Abgleich der von ihnen bereitgestellten Anmeldeinformationen mit den im System vorhandenen Daten.

- Nach der Bestätigung der Anmeldeinformationen gewährt die Software nur den notwendigen Zugang.

Vorteile von IAM-Lösungen

Wenn Sie IAM-Lösungen nutzen, können Sie mit den folgenden Vorteilen rechnen:

- Geringeres Risiko von Datenverletzungen.

- Bietet Zugriffskontrolle, die bis zu einzelnen Anwendungen, APIs und Diensten reicht.

Bietet eine bessere Benutzererfahrung mit Funktionen wie SSO und angepassten Schnittstellen.

- Bietet eine bessere Benutzeroberfläche mit Funktionen wie SSO und benutzerdefinierten Schnittstellen.

- Ermöglicht nahtlose Onboarding-Prozesse zwischen Organisationen, selbst wenn das System nicht vorhanden ist.

- Die Sicherung einer Organisation schafft Vertrauenswürdigkeit des Markenimages und macht Ihr Geschäft konform, zuverlässig und vertrauenswürdig.

- Bietet cloudbasierten Zugriff und Kontrolle über Benutzer und Anwendungen, die sich überall auf der Welt befinden.

- Verbesserte Kontrolle über Zugriffsrechte und Privilegien von Benutzerkonten.

Lesen Sie auch GDPR-Compliance-Checkliste – Auditanforderungen erklärt

Die Top 10 Identity Access Management (IAM)-Tools

1. Twingate

Erster auf der Liste der Top 10 Besten IAM-Tools – Identity Access Management steht Twingate. Mit Hilfe von Twingate können schnell wachsende Unternehmen mühelos eine Zero-Trust-sichere Zugriffslösung implementieren, ohne Sicherheit, Benutzerfreundlichkeit oder Leistung zu beeinträchtigen. Außerdem glaubt es, dass der Satz „Arbeiten von überall“ einfach funktionieren sollte. Darüber hinaus ersetzt die sichere Zugriffsplattform veraltete VPNs durch moderne Identity-First-Networking-Lösungen. Außerdem bietet sie Sicherheit auf Unternehmensniveau mit Benutzererfahrung auf Verbraucherniveau. Sie können es in nur 15 Minuten einrichten und mit allen zentralen Cloud- und Identitätsanbietern integrieren.

Pros von Twingate

- Setzt kontinuierlich ein zeitgemäßes Zero-Trust-Netzwerk um, das sicherer und wartungsfreundlicher ist als VPNs.

- Streamlined und vereinfachtes Admin-Erlebnis.

- Automatische Trennung von geschäftlichem/privatem Datenverkehr.

- Bietet Ressourcen-Ebene-Kontrolle, um Hacker daran zu hindern, auf Ihr gesamtes Netzwerk zuzugreifen, wenn ein Benutzer kompromittiert ist.

Verwaltet Benutzerzugriff auf interne Apps zentral, unabhängig davon, ob sie lokal oder in der Cloud sind. Einfache und flüssige Benutzererfahrung.

- Zentrales Management des Benutzerzugriffs auf interne Apps, unabhängig davon, ob sie auf dem eigenen Standort oder in der Cloudgehostet sind.

- Einfache und reaktionsschnelle Benutzererfahrung.

- Löst DNS-Anfragen lokal auf dementfernten Netzwerkab, sodass die üblichen Hostnamen und IP-Adressen funktionieren.

Nachteile von Twingate

- Nicht geeignet für Organisationen mit strengen Sicherheitsanforderungen.

- Bietet nur eine Premium-Integration und Beratungsdienste an.

- Keine Port-Level-Zugriffskontrolle.

- Stellt derzeit keinen Linux-GUI-Client zur Verfügung.

2. Ping Identity

Ping Identity ist ein weiterer Marktführer im Bereich IAM. Sicherlich ist es eine ideale Wahl für eine Organisation, die die Sicherheit ihrer cloudbasierten Assets verbessern möchte, ohne dabei die Benutzeroberfläche der Kunden zu beeinträchtigen. Es kontrolliert auch den Zugriff auf lokale und hybride Systeme. Mit Ping Identity können Sie über Mobilgeräte, Tablets, Laptops oder Desktops jedes Gerät authentifizieren. Es ist das beste IAM-Tool zur Integration mit anderen IAM-Lösungen, einschließlich Active Directory, Azure AD, Oracle, CA Technologies und IBM.

Vorteile von Ping Identity

- Unterstützt SSO, MFA und Authentifizierungsdurchsetzung.

- Anwendbar für lokale, cloudbasierte oder hybride Umgebungen.

- Option zum manuellen Schreiben von Code, wenn die Benachrichtigung fehlschlägt

- Instant-Benachrichtigung.

- Mehrgeräte-Anmeldeoption.

- Plattformübergreifende Anwendung

Nachteile von Ping Identity

- Konzentriert sich nur auf Enterprise-Unternehmen. Nicht geeignet für kleinere Netzwerke.

Benachrichtigungen erfordern Internet. Kann ein mögliches Problem sein, wenn das Netzwerk überlastet ist. Unterstützt nicht alle Workflows und Hooks.

- Benachrichtigungen erfordern Internet. Könnte ein mögliches Problem darstellen, wenn es in dem Netzwerk Verkehrsstaus gibt.

- Unterstützt nicht alle Workflow- und Hook-Funktionen.

- Weitere Funktionen sollten lokal verfügbar sein, wie z.B. PingID.

3. InfraSOS

Vorteile von InfraSOS

InfraSOS ist eine vereinheitlichte Lösung für AD, Teams, Exchange, Microsoft 365 und Azure AD Reporting, um die Aufgaben der Verwaltung von Benutzern in Active Directory und Office 365 zu vereinfachen. Folglich erhalten Sie 200 eingebaute Berichte, einschließlich Berichten über inaktive Benutzer Konten, Microsoft 365 Lizenzen und Benutzer-letzten Anmeldezeiten. Es ermöglicht Ihnen auch, einen benutzerdefinierten Workflow für Ticketing und Compliance, Automatisierung von AD-Aufgaben und Delegierung von Aufgaben an Techniker zu erstellen.

- Arbeitet und integriert sich in andere Microsoft-Produkte und lokale AD-Umgebungen.

- Hoch skalierbar und kann Tausende von Benutzerkonten verwalten.

- Schöne Berichts-funktionen.

- Streamt Neu- und Kündigungsprozesse.

- Hilft beim Generieren von Berichtsprotokollen zur Unterstützung bei der AD-Reinigung.

- Keine lokale Infrastruktur erforderlich, alles wird über unsere SaaS-Plattform betrieben.

Nachteile von InfraSOS

- Bietet derzeit nur Berichterstattung über unser SaaS-Portal.

- Nur in Englisch verfügbar

Verbessern Sie Ihre Active Directory Sicherheit & Azure AD

Probieren Sie uns aus für Kostenlos, Zugang zu allen Funktionen. – 200+ AD-Berichtsvorlagen verfügbar. Erstellen Sie ganz einfach Ihre eigenen AD-Berichte.

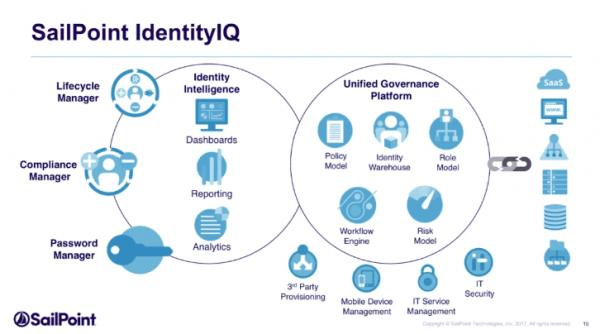

4. SailPoint Identity IQ

SailPoint Identity IQ ist der Vorreiter bei IAM-Lösungen. Unternehmen setzen auf diese Software, weil sie starke Identitätsgovernance und Bereitstellungsfähigkeiten bietet. Gleichzeitig können Sie diese Lösung als Stand-alone, On-premise oder als Identity-as-a-Service-Lösung nutzen. Darüber hinaus können Sie mit IdentityIQ eine lange Liste von Anwendungen verwalten, um den Zugriff darauf zu steuern. Es kontrolliert auch Datenspeicher.

Vorteile von SailPoint Identity IQ

- Bietet eine gute Identitätsgovernance-Sicht auf Ihr Unternehmen.

- Integriert mit zahlreichen Unternehmensplattformen.

- Hoch anpassbar und benutzerfreundliche Dashboards.

- Leicht verbindbar mit unseren internen Anwendungen, um Nutzerberechtigungen für Managerzertifizierungen zu extrahieren.

- Onboarding und Offboarding-Prozess ist einfach.

- Schützt und verwaltet den Zugriff auf kritische Anwendungen und Ressourcen innerhalb der Gruppe.

Nachteile von SailPoint Identity IQ

- Erfordert erhebliche Anpassungen, um es zum Laufen zu bringen.

- Passt sich nicht gut an große Umgebungen oder wenn die Daten nicht zu 100 % sauber sind.

- In einem hybriden Modell, bei dem die Anwendungsautomatisierung nicht vollständig umgesetzt ist, kann es zu Inkonsistenzen im Prozess kommen, was zu doppelten Konten führt.

- Die Auditing- und Logging-Fähigkeiten sind begrenzt.

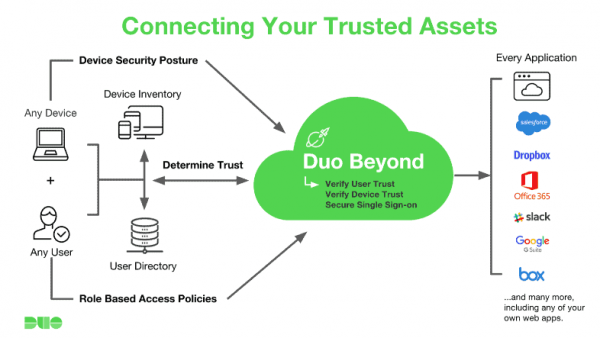

5. Cisco Duo Security

2018 erwarb Cisco Duo Security und stellt seitdem eine solide Präsenz sowohl im Bereich IAM als auch bei Zero Trust bereit. Sein Tetration Microsegmentation Security, SD Access Fabric und Identity Services NAC Solutions machen Cisco zur einzigen Lösung, die IAM, Mikrosegmentierung, Zero Trust und Netzwerkzugriffskontrolle bietet.

Vorteile von Cisco Duo Security

- Es ist schnell und zeigt fast keine Verzögerung zwischen dem Auslösen der MFA-Anforderung und dem Empfang der Benachrichtigung auf einem iPhone.

- Seine Produkte enthalten eine CLI, die einfach zu bedienen und zu verstehen ist.

- Zusätzlich zur zusätzlichen MFA-Schicht kann ein einfacher 4-stelliger Passcode zur Authentifizierungsabfrage hinzugefügt werden.

- Schützt vertrauliche Daten.

- Benutzer können eine Vielzahl von Authentifizierungsmethoden verwenden.

Nachteile von Cisco Duo Security

- Manchmal dauert die Push-Benachrichtigung sehr lange.

- Es hängt häufig bei geringer Bandbreite.

- Da die GUI in Java geschrieben ist, kann das ADSM-Software-Konfigurieren von ASA fehlfunktionieren.

- Die standardmäßig von der App gesendeten Daten können zu invasiv sein.

6. JumpCloud

JumpCloud bietet Ihnen Single Sign-On-Zugriff, der den Prozess des Zugriffs auf Ressourcen mühelos und sicher gestaltet. Es ist geeignet für On-Premise- und Cloud-Anwendungen, macOS-, Linux-Netzwerke und -Infrastrukturen sowie Windows. Es bietet auch Berichte und Einblicke, um die Benutzeraktivität zu protokollieren. Auf diese Weise kann das Sicherheitsteam Zugriffsversuche sehen, die auf eine kompromittierte Identität hinweisen könnten. Darüber hinaus bietet es Remote-Management, um dem Sicherheitsteam zu ermöglichen, Probleme mithilfe der Benutzeridentität zu lösen.

Vorteile von JumpCloud

- Der Bereich umfasst alle Betriebssysteme für MDM.

- Eine zentralisierte Plattform für einfaches Management.

- Einfache Navigation in der Benutzeroberfläche auf der Plattform.

- Ausführung von Skripten auf Windows-Servern.

- Gutes Support-Team, ständige Updates und ausgezeichnetes Benutzermanagement.

Nachteile von JumpCloud

- Die Berichterstattung über JumpCloud erfordert API.

- Das Patchen von Anwendungen, da sie nur das Betriebssystem patchen können

- Die vorkonfigurierten SSO-Einstellungen sind nicht immer korrekt.

- Unterstützt keine Domain-Namensänderung.

- Nicht immer einfach zu authentifizieren, der Authentifizierer muss als separates App heruntergeladen werden.

Lesen Sie auch Entdecken Sie das Active Directory Reporting Tool

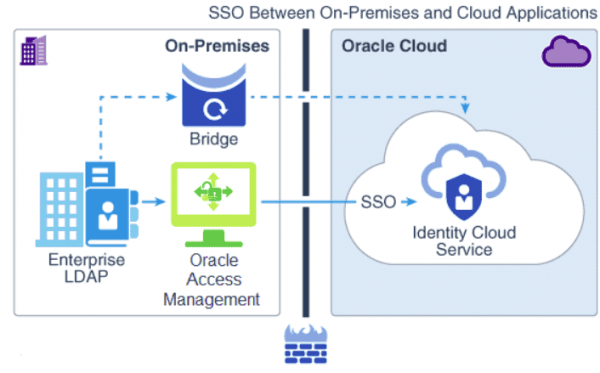

7. Oracle Identity Cloud Service

Oracles Identity Cloud Service ist eine IAM-Lösung, die unbegrenzte Cloud-Dienste bietet, die den Bedürfnissen von Unternehmen entsprechen, von Datenspeicher- und Netzwerkdiensten bis hin zu Anwendungstestbereichen usw. Mit Hilfe von IDCS können Sie eine bessere, zentrale Kontrolle über die Zugriffe der Benutzer auf ihre lokalen digitalen Vermögenswerte, PaaS und SaaS erlangen.

Vorteile der Oracle Identity Cloud Service

- Es bewältigt einen großen Verkehrsfluss mühelos.

- Einfache Implementierung und Wartung.

- Es verfügt über reibungslose Benutzerbereitstellung und -abgleich.

- LDAP-basierte Synchronisierung mit Microsoft Active Directory mit minimaler Verzögerung zwischen den Verzeichnissen.

- Die Fähigkeit, den Zugriff zu automatisieren, ist eine sehr vollständige Lösung, und sie ist einfach zu bedienen.

Nachteile von Oracle Identity Cloud Service

- Die Anpassung ist schwierig und geradeaus, um neue Verbesserungen umzusetzen.

- Benötigt Anpassungen, um auf verschiedene Funktionen zuzugreifen.

- Das Verständnis des Ereignisablaufs ist schwierig.

- Es ist ziemlich teuer, die Lizenz für kleine Unternehmen zu kaufen.

8. Okta

Okta ist eine Zugriffskontrolllösung, Authentifizierung und Single Sign-On. Sie bietet einen einfachen und leicht zu verwalten SaaS-basierten Ansatz, der Ihnen dabei hilft, IAM und Zero Trust ohne viel Komplexität umzusetzen. Darüber hinaus bietet sie Verhaltensüberwachung und Produkte mit zahlreichen Authentifizierungsoptionen wie Multi-Faktor, biometrisch und Single Sign-On. Es ist einer der unkompliziertesten Wege zum Zero Trust und zur erweiterten Identitätsverwaltung.

Vorteile von Okta

- Anpassbare Verwaltung von Benutzerrollen und Zuordnung für die Authentifizierung.

- Unterstützt mehrere Authentifizierungstypen.

- Hilft Organisationen, sich an Compliance-Standards zu halten.

- Es kann mit Drittanbieter-Apps und -Systemen verbunden werden, die die Sicherheit und das Benutzererlebnis verbessern.

- Ermöglicht das sichere Speichern von Passwörtern und die Zentralisierung der Arbeitswerkzeuge.

Nachteile von Okta

- Die Authentifizierung von On-Premise-Anwendungen erfordert teure Hardware.

- Manchmal funktioniert die automatische Web-Füllung nicht.

- Die einmalige Integrationsanstrengung ist hoch für die erste Einrichtung.

- Okta bricht ziemlich schnell ab, was dazu führt, dass wir mehrmals am Tag einloggen müssen.

Lesen Sie auchVerwenden Sie die Active Directory Direct Reports

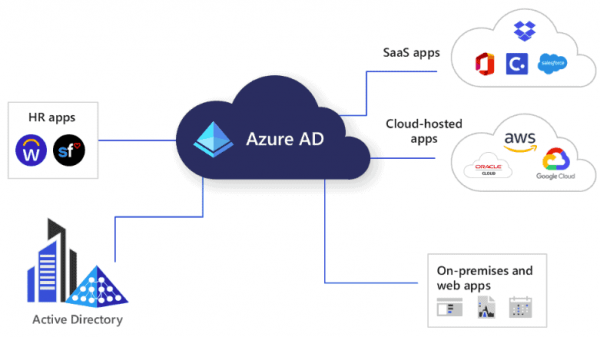

9. Microsoft Azure Identity Management

Mit Hilfe von Microsoft Azure Identity Management können Sie Ihre Daten und Anwendungen sowohl in der Cloud als auch in hybriden Umgebungen schützen. Sie bieten mehrere Identity Management-Produkte, um genau das zu finden, was Ihr Unternehmen benötigt. Sie können Daten auch klassifizieren und beschriften, um das Zuweisen von Berechtigungen basierend auf den Rollen der Benutzer zu erleichtern. Da es die Aktivität bei freigegebenen Daten und Anwendungen verfolgt, wissen Sie, wer auf jedes Datei zugreift.

Vorteile von Microsoft Azure Identity Management

- Sichert einfach Daten und Anwendungen und bietet sogar eingeschränkten Zugriff.

- Bietet Remotezugriff für die Identitätsverwaltung.

- Verwendet das gleiche Format und eine ähnliche Berechtigungsstruktur wie andere Microsoft-Produkte

- Es kann Tausende von Benutzerkonten verwalten.

- Integrieren Sie mit anderen Microsoft-Produkten und lokalen AD-Umgebungen.

- Ermöglicht die zentrale Verwaltung von Benutzern

Nachteile von Microsoft Azure Identity Management

- Es benötigt eine fachkundige Wartung und Verwaltung, die kleine und mittlere Unternehmen ausschließt.

- Komplexität, insbesondere für Benutzer, die nicht mit der „Microsoft-Art“ des Arbeitens vertraut sind

- Die Integration mit Mac OS ist nicht so reibungslos wie bei Windows-Clients.

10. CyberArk

Letztes Element in der Liste der 10 besten IAM-Tools – Identity Access Management ist CyberArk. Erlangt von Idatptive im Jahr 2020, CyberArk bietet SSO, MFA und Identity Lifecycle Management in Ihrer Belegschaft, Endgeräten, Drittanbietern, Verbraucherbenutzern und Mobilgeräten. Seine Verhaltensanalytik setzt einen wertvollen Basislinien, die Alarm- und Zugriffsänderungen auslöst, wenn es abnormales Verhalten erkennt. Seine Fähigkeiten, einfache Bereitstellung, Wert und Unterstützung machen diese IAM-Lösungen solide.

Vorteile von CyberArk

- Ermöglicht es leicht benutzerdefinierte Anmeldeinformationsrichtlinien zu erstellen und durchzusetzen

- Integriert sich in On-Premise- und Cloud-basierte Rechenzentren

- Bietet SSO und Adaptive MFA.

- Es ist einfach, Systeme zu identifizieren und ihren Status über die Benutzeroberfläche zu überwachen.

- Bietet biometrische Authentifizierung.

- Gute Berichts- und Fehlerbehebungsfunktionen

Nachteile von CyberArk

- Obwohl es eine ausgezeichnete Wahl für Großunternehmen ist, kommt es nicht zu einem erheblichen Preis.

- Seine Verhaltensanalysetools sind für nicht-Unternehmenskunden leicht komplex.

- Unterstützt keine HA-Tresore

- Es hat viele Hardware-/Softwareanforderungen für die Ersteinrichtung, was den Rollout-Zeitplan etwas verzögern kann.

Vielen Dank für das Lesen der 10 besten IAM-Tools – Identity Access Management. Wir werden jetzt zusammenfassen.

Top 10 der besten IAM-Tools – Identity Access Management Fazit

Identifikation und Zugangsverwaltungsfunktionen sind angesichts der zunehmenden Häufigkeit und Schwere von Cyberangriffen auf Unternehmen unerlässlich. Eng gekoppelt mit API-Management-Software ist es zu einem geschäftskritischen Bestandteil jedes Geschäftsmodells geworden.

Gutes Datenmanagement ist der Schlüssel zum Erfolg in jeder Branche, und man kann kein gutes Datenmanagement ohne IAM-Software haben. Eine Identity and Access Management (IAM)-Lösung ist eine Reihe von Funktionen, die es Systemadministratoren ermöglichen, sensible Daten zu schützen.

Source:

https://infrasos.com/top-10-best-iam-tools-identity-access-management/