SOC 2 Compliance Checklist – Audit Anforderungen erläutert. In diesem Beitrag werden wir die SOC 2 Compliance, ihre Kriterien, ihre Bedeutung und alles andere, was Sie wissen möchten, erklären.

In dieser digitalen Ära ist der Anstieg von Hacking und Datenverstoßangriffen unglaublich alarmierend und stellt die Sicherheits-Compliance von Dienstleistern in Frage. Daher ist die Informationssicherheit eine der größten Sorgen von IT-Organisationen heute, und hier kommt SOC 2 ins Spiel!

Also, wollen wir mit der SOC 2 Compliance-Checkliste – Audit-Anforderungen erklärt starten.

Was ist SOC 2 Compliance?

Zunächst einmal steht SOC für Service Organization Control.

Ebenso ist SOC 2 ein Compliance-Standard für Dienstleistungsorganisationen, der erläutert, wie sie die Daten und die Privatsphäre ihrer Kunden sichern sollen. Nun, die Einhaltung der SOC 2-Standards zeigt eine robuste Sicherheitsposition einer Dienstleistungsorganisation auf, was sie zu loyalen Kunden führt.

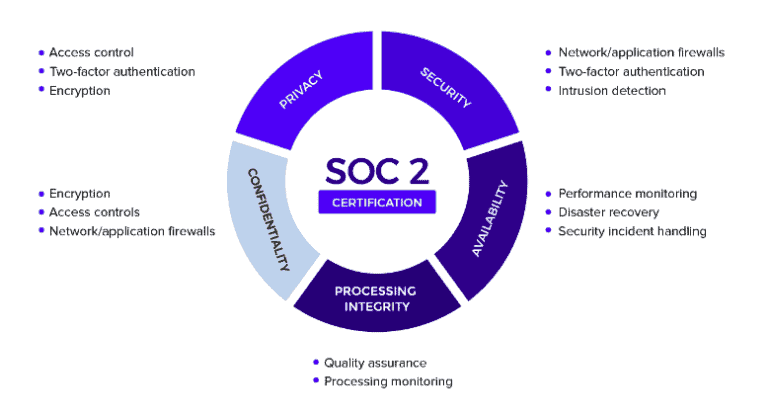

Zweitens basiert der SOC 2-Standard auf den Vertrauensdienstkriterien, wie z.B. Sicherheit, Vertraulichkeit, Privatsphäre, Verfügbarkeit und Prozessintegrität.

Allerdings können die SOC 2-Kriterien für jede Organisation einzigartig sein, je nach ihren eigenen Geschäftsübungen. Jede Organisation kann Kontrollen entwickeln, die einem oder mehreren der Vertrauensdienstkriterien entsprechen, um das Vertrauen der Kunden zu gewinnen.

Zusätzlich werden SOC 2-Berichte den Kunden, Interessengruppen, Lieferanten und Geschäftspartnern tiefere Insights in die Art und Weise geben, wie ein Dienstleistungsunternehmen/Anbieter Kundendaten mit wirksamen Kontrollen verwaltet. Grundlage dieses Verfahrens sind die Prinzipien von Politiken, Kommunikationen, Prozessen und überwachen.

Arten von SOC-Berichten

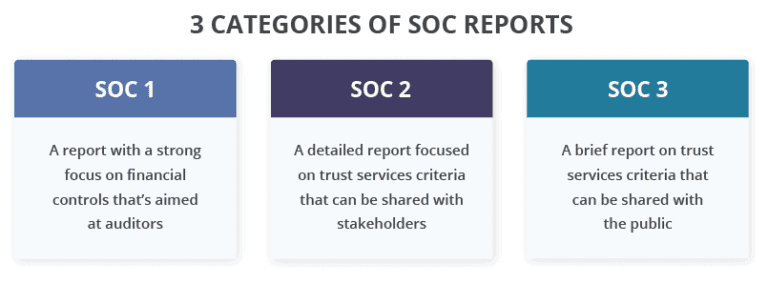

Dieser Artikel handelt sich ausschließlich um den SOC 2-Bericht, aber es gibt insgesamt drei Arten von SOC-Berichten, wie unten dargestellt:

- SOC 1: Erstellt sorgfältig für Organisationen, die ihren Kunden Finanzberichterstattungsdienstleistungen anbieten.

- SOC 2: Dieser Sicherheitsstandard ist für Organisationen konzipiert, die Risiken und Bedenken im Zusammenhang mit der Informationssicherheit haben. Basierend auf den Trust Services Criteria kann ihn jeder Dienstleister / jedes Unternehmen in Anspruch nehmen, um die gemeinsamen Bedenken ihrer potenziellen Kunden zu beruhigen.

- SOC 3: Auch basierend auf den TSC. Allerdings ist SOC 3 nicht so detailliert wie SOC 2.

Alles in allem haben sowohl SOC 1 als auch SOC 2 zwei Unterkategorien, nämlich Typ I und Typ II.

Als nächstes bei der SOC 2 Compliance-Checkliste – Audit-Anforderungen erläutert, wird über Arten der Compliance gesprochen.

Arten der SOC 2 Compliance

Es gibt zwei Hauptarten von SOC 2 Audits und Berichten – Typ I und Typ II:

- Typ-I-Prüfung und Bericht geben Auskunft darüber, ob die internen Datensicherheits-Kontrollsysteme der Dienstleistungsorganisation den relevanten Vertrauensprinzipien entsprechen. Diese Art der Prüfung wird zu einem bestimmten Zeitpunkt an einem bestimmten Datum durchgeführt.

- Typ-II-Prüfung und Bericht erklären, ob die Kontrollsysteme und -aktivitäten der Organisation eine optimale Betriebseffizienz aufweisen oder nicht. Als Folge findet diese Art von Prüfung über einen längeren Zeitraum statt, irgendwo zwischen 3 und 12 Monaten. Der Prüfer führt Penetrationstests durch, um zu untersuchen und zu bewerten, wie der Dienstleister mit verschiedenen Datensicherheitsrisiken umgeht. In gleicher Weise ist der Typ-II-Prüfbericht im Vergleich zum Typ-I-Bericht wesentlich aufschlussreicher.

Um mit SOC 2 Typ II konform zu sein, wird ein Drittanbieterprüfer, typischerweise eine zugelassene Wirtschaftsprüfungsgesellschaft, die folgenden Richtlinien und Praktiken Ihres Unternehmens überprüfen:

- Software: Überprüfung von Betriebssoftware und Programmen von Systemen.

- Infrastruktur: die Hardware- und physischen Komponenten von Systemen.

- Verfahren: manuelle und automatisierte Verfahren, die bei den Operationen eines Systems verwendet werden.

- Personen: die Relevanz der Personen, die verschiedenen Operationen eines Systems zugewiesen sind.

Daten: die Informationen, die ein System sammelt, verwendet, speichert und offenlegt.

- Daten: die Informationen, die ein System sammelt, verwendet, speichert und offenlegt.

Verbesserung der Compliance von Active Directory Security & Azure AD

Probieren Sie uns aus kostenlos, Zugang zu allen Funktionen. – 200+ AD-Berichtsvorlagen verfügbar. Erstellen Sie einfach Ihre eigenen AD-Berichte.

Die Trust Services Kriterien (TSC)

Natürlich ist die Trust Services Kriterien der Umfang oder Bereich, der von Ihrem SOC 2 Prüfung abgedeckt wird. Jede Organisation muss nicht alle genannten TSCs einhalten. Nicht alle TSCs sind für alle Arten von Organisationen und deren spezifische Nische geeignet.

Zum Beispiel, wenn Ihre Firma überhaupt nicht mit Zahlungen oder Transaktionen zu tun hat, besteht keine Notwendigkeit, die „Verarbeitungsintegrität“ Kriterien in Ihrem SOC 2 Bericht einfach deshalb abzudecken. Es muss nur das „Sicherheit“ Kriterium eingehalten werden, und andere relevante TSCs können nach den Risikobezogenen Bedenken Ihrer Stakeholder und Kunden hinzugefügt werden.

Die Fünf Haupt-Trust Services Kriterien sind wie folgt:

1. Sicherheit

Der Dienstleister/Organisation muss wirksame Maßnahmen ergreifen, um Rechen- und Datensysteme sowohl logisch als auch physisch vor unerlaubtem Zugriff zu schützen.

Des Weiteren müssen diese Systeme gegen jegliche mögliche Zerstörung und unbefugte Offenlegung sensibler Daten gesichert sein, die das Unternehmen daran hindern könnten, seine Geschäftsziele zu erreichen. Vor allem sollte dies in keiner Weise die Verfügbarkeit, Privatsphäre, Vertraulichkeit und Verarbeitungsintegrität von Systemen oder Daten beeinträchtigen.

Die häufigsten SOC 2 Sicherheitsmaßnahmen, die überprüft werden, sind logischer Zugang, der ausschließlich auf autorisierte Personen beschränkt ist, innerhalb einer Umgebung. Darüber hinaus werden auch andere Faktoren analysiert, wie z.B.:

- MFA (Multi-Faktor-Authentifizierung).

- Passwort Komplexität.

- Schutzregeln für Zweigstellen.

- Firewalls.

2. Verfügbarkeit

Die Systeme sind verfügbar, laufen und sind für den operativen Einsatz verfügbar, wie vereinbart. Gleichzeitig verlangt dieses Kriterium von Organisationen, ein BCP (Business Continuity Plan) und ein DR (Disaster Recovery) Plan und -aktionen zu dokumentieren. Es beinhaltet auch in der Regel die Überprüfung der Leistung von Sicherungs- und Wiederherstellungssystemen.

3. Vertraulichkeit

Folglich sind vertrauliche Daten, Organisationsdaten sowie Kundendaten gemäß der Sicherheitsvereinbarung sicher. Dies umfasst B2B-Beziehungen und den Austausch vertraulicher Daten von einem Unternehmen zum anderen.

4. Verarbeitungsintegrität

Es geht um eine gut autorisierte, präzise, gültige, rechtzeitige und vollständige Systemverarbeitung. Ebenso ist dies für Dienstleistungsunternehmen relevant, die Transaktionen oder Zahlungen verarbeiten. Die kleinsten Fehler bei der Verarbeitung oder Berechnung können unmittelbar Ihrer Kunden wichtige Verfahren oder Finanzen betreffen.

5. Datenschutz

Unternehmen, die personenbezogene Informationen von Kunden sammeln, nutzen, speichern, behalten, offenbaren und verwerfen, um ihre Geschäftsziele zu erfüllen, müssen sich an Branchendatenschutzgrundsätze halten. Offensichtlich legen CICA (Canadian Institute of Chartered Accountants) und AICPA (American Institute of Certified Public Accountants) diese Grundsätze fest.

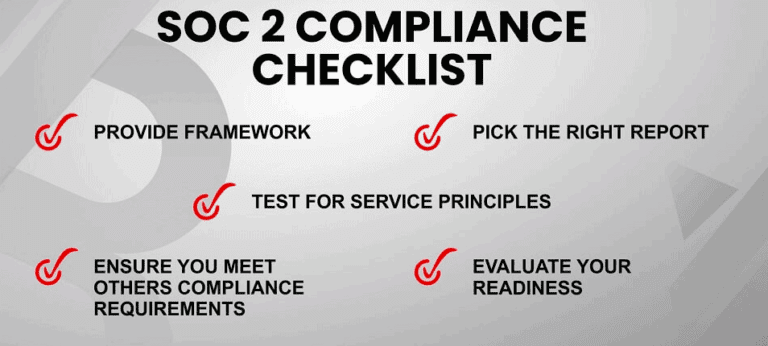

SOC 2 Compliance Checklist

Bis jetzt haben wir verstanden, dass „Sicherheit“ der Grundpfeiler der SOC 2 Compliance ist und alle anderen TSCs unter diesem weiten Schirm stehen.

SOC 2 Sicherheitsprinzipien erfordern von Dienstleistungsorganisationen, ihre Kundendaten und Vermögenswerte zu schützen, indem sie jeglichen unbefugten Zugriff verhindern. Der Schlüssel zu dieser Prävention sind Zugriffskontrollen, die den Missbrauch oder die illegale Löschung von Daten, bösartige Angriffe, Datenverletzungen usw. verhindern.

Hier ist eine einfache SOC 2 Compliance-Checkliste mit allen Systemkontrollen zur Abdeckung von Sicherheitsstandards:

1. Zugriffskontrollen: physische und logische Einschränkungen, die auf Daten und Vermögenswerte auferlegt werden, um unbefugte Personen am Zugriff zu hindern.

2. Systembetrieb: die Kontrollen zur Überwachung der aktuell laufenden Operationen. Identifizieren und beheben Sie Schwachstellen innerhalb der Geschäftsprozesse.

3. Änderungsmanagement: Kontrollierte Prozesse zur sicheren Verwaltung von Änderungen an der IT-Infrastruktur, dem System und den Prozessen und zum Schutz vor unbefugten Modifikationen.

4. Risikoabschwächung: Sicherheitsmaßnahmen und Handlungsplan zur Risikobewertung, -antwort und -minimierung in einer Organisation, ohne andere Geschäftsprozesse zu behindern.

Auf jeden Fall legen die SOC 2 Compliance-Kriterien nicht fest, was Dienstleistungsunternehmen tun oder nicht tun sollen. Darüber hinaus können Unternehmen frei wählen, welche Kontrollen sie zur Abdeckung bestimmter Sicherheitsgrundsätze auswählen.

SOC 2 Prüfungsanforderungen

Der SOC 2 Prüfungsprozess umfasst die anfängliche Vorbereitung und die abschließende Durchführung. Darüber hinaus gibt es einige der wichtigsten Anforderungen des SOC 2 Prüfungsverfahrens:

Für die Prüfung vorbereiten

Bevor Sie eine Wirtschaftsprüfungsgesellschaft beauftragen, um eine SOC 2 Prüfung für Ihre Dienstleistungsorganisation durchzuführen, stellen Sie sicher, einige Schritte durchzuführen.

1. Prüfungsbereich und -ziele definieren

Stellen Sie sicher, dass Sie die Bedenken und risikorelevanten Fragen der Kundenorganisationen identifizieren und berücksichtigen. Im Gegenzug hilft dies Ihnen, die relevanten Kontrollen im Prüfungsbereich auszuwählen und einzubeziehen.

Wenn Sie sich nicht sicher sind, welche TSCs für Ihren Dienst auszuwählen sind, können Sie den Prüfer um Hilfe bitten. Mit einem klaren Umfang und einer Prüfungsplanung können Sie an der Dokumentation von Richtlinien arbeiten.

2. Dokumentationsverfahren und -richtlinien

SOC 2 Type II ist ein langfristiges Verfahren, das mehr als 3 oder 6 Monate dauern kann. Daher ist es erforderlich, die Informationssicherheitsrichtlinien genau und umfassend auf der Grundlage der TSCs zu dokumentieren. Tatsächlich werden diese Richtlinien vom Prüfer verwendet, um die Steuerungen entsprechend zu bewerten.

Der Dokumentationsprozess kann zeitaufwändig sein, abhängig von den gewählten Steuerungen und Prinzipien. Ebenso muss die Größe des Teams, das an der Dokumentation arbeitet, erhöht werden, um den gesamten Prozess zu beschleunigen.

3. Führen Sie einen Bereitschaftstest durch

Führen Sie zudem einen Lückenanalyse Test gegen Ihre dokumentierten Richtlinien durch, um festzustellen, wie gut Ihre Organisation auf die SOC 2-Prüfung vorbereitet ist.

Betrachten Sie diese Bewertung als eine Art Probeklausur. Das Analysieren und Bewerten Ihrer eigenen Praktiken, des Rahmens und der Richtlinien hilft Ihnen, vorherige Risiken zu identifizieren, falls vorhanden.

Endgültige Durchführung der SOC 2-Prüfung

Sobald die Vorbereitungsphase abgeschlossen ist, wird die Wirtschaftsprüfungsgesellschaft die Prüfung gemäß SOC 2-Checkliste durchführen:

- Überprüfen Sie den Prüfungsumfang: Die Wirtschaftsprüfungsgesellschaft spricht den Umfang der Prüfung mit Ihnen für Klarheit und um sicherzustellen, dass beide Seiten auf der gleichen Seite sind.

- Entwickeln eines Projektplans: Der Wirtschaftsprüfer erstellt einen Aktionsplan und vermittelt den geplanten Zeitrahmen für die Fertigstellung des Planes.

- Testen von Kontrollen: Unter Berücksichtigung des Prüfbereichs analysiert der Prüfer gründlich und testet die ausgewählten Kontrollen, um die optimale Betriebsleistung zu überprüfen.

- Dokumentation der Ergebnisse: Der Prüfer dokumentiert die Bewertung Ihrer Kontrollen und die Ergebnisse.

- Endgültige Lieferung des Prüfberichts: Der Wirtschaftsprüfer erstellt den endgültigen Prüfbericht, der ihre Meinung zur Verwaltung der Informationssicherheit der Organisation umfasst.

Best Practices für SOC 2 Compliance

Die Vorbereitung auf eine SOC 2-Prüfung muss einen strategischen Plan mit robusten technischen und administrativen Maßnahmen umfassen, um den gesamten Prozess zu vereinfachen. Gut vorbereitete Organisationen sind eher weniger Herausforderungen ausgesetzt und erhalten die SOC 2-Zertifizierung schneller.

Im Folgenden sind die Best Practices aufgeführt, die bei der Vorbereitung auf eine SOC 2-Prüfung angewendet werden sollten:

1. Erstellen von Verwaltungsrichtlinien

SOPs (Standard Operating Procedures) und aktualisierten Verwaltungsrichtlinien sind zwei grundlegende Elemente, auf denen Ihre Sicherheitsgrundsätze aufbauen.

Diese Richtlinien müssen gut mit Ihren Organisationsabläufen, Infrastruktur, Mitarbeiterstruktur, Technologien und täglichen Aktivitäten übereinstimmen. Wichtig ist, dass Ihre Teams diese Richtlinien klar verstehen müssen.

Trotzdem bestimmen Sicherheits Richtlinien, wie Sicherheitskontrollen in Ihrer IT-Umgebung angewendet werden, um die Privatsphäre und Sicherheit von Kundendaten zu gewährleisten. Diese Richtlinien müssen Standard-Sicherheitsverfahren für verschiedene Bereiche abdecken, wie z.B.:

- Notfallwiederherstellung (DR): Definieren Sie klare, strategische DR- und Sicherungsstandards und erklären Sie, wie Sie diese durchsetzen, verwalten und testen.

- Systemzugriff: Definieren Sie, wie Sie den Zugang zu sensiblen Daten genehmigen, widerrufen oder einschränken.

- Vorfallsmanagement: Bestimmen Sie, wie Sie Sicherheitsvorfälle erkennen, melden, analysieren und beheben.

- Risikobewertung und -analyse: Definieren Sie, wie Sie sicherheits-bezogene Risiken bewerten, verwalten und beheben.

- Sicherheitsrollen: Definieren Sie, wie Sie Rollen und Verantwortlichkeiten an Individuen basierend auf ihrer Position zuweisen.

Stellen Sie sicher, dass diese Richtlinien zeitnah überprüft und aktualisiert werden, da sich Ihre organisatorischen Prozesse ändern oder weiterentwickeln. Der Prüfer überprüft diese Richtlinien anhand Ihrer Sicherheitsmaßnahmen auf ihre Wirksamkeit.

Weiterlesen Azure AD-Überwachungstool verwenden

2. Technische Sicherheitsmaßnahmen erstellen

Beachten Sie bei den Sicherheitsrichtlinien, dass robuste technische Sicherheitsmaßnahmen in Ihrem IT-Infrastruktur eingeführt werden. Diese Sicherheitsmaßnahmen werden in verschiedenen Bereichen umgesetzt, wie z.B.:

- Verschlüsselung.

- Firewalls und Netzwerke.

- Sicherungen.

- Anomalie-Alarme.

- IDS (Eindringschutzsysteme).

- Sicherheitslücken-Scannen.

3. Dokumentation

Sammeln Sie alle relevanten Informationen, Beweismittel und Materialien, die den SOC 2-Prüfprozess beschleunigen. Dann sammeln Sie die folgenden Dokumente an einem Ort:

- Verwaltungssicherheitsrichtlinien.

- Cloud- und Infrastrukturbezogene Vereinbarungen, Bestätigungen und Zertifizierungen einschließlich:

- SOC 2 Bericht.

2. BAA (Business Associates’ Agreement).

3. SLAs (Service Level Agreements).

- Alle mit Drittanbietern zusammenhängenden Dokumente wie Verträge und Vereinbarungen.

- Dokumente im Zusammenhang mit technischen Sicherheitsmaßnahmen.

Lesen Sie auch Office 365-Passwortberichte erhalten

Warum ist SOC 2-Compliance notwendig?

Dienstleistungsunternehmen, die Dienste für Kundenorganisationen wie PaaS und SaaS anbieten, müssen sich an SOC 2-Standards halten.

Warum? Denn der SOC 2-Audit und der Bericht dienen als Garantie für Stakeholder, Kunden und alle anderen beteiligten Parteien, dass Ihre internen Kontrollpolitiken und -praktiken streng den Richtlinien des AICPA entsprechen.

Auf die gleiche Weise bestätigt ein solcher unabhängiger Bericht auch, dass eine Organisation bestrebt ist, Kundendaten zu schützen.

Wer führt den SOC 2-Audit durch?

Der AICPA reguliert den SOC 2-Audit und die Berichterstattung, und diese Verfahren werden von einem unabhängigen Prüfer eines lizenzierten Wirtschaftsprüfungsunternehmens durchgeführt. Nur auf diese Weise erhält die Dienstleistungsorganisation eine offizielle Zertifizierung.

Die Wirtschaftsprüfungsgesellschaft muss eine Spezialisierung in Informationssicherheit haben und durch völlige Unabhängigkeit von dem betreffenden Dienstleister Objektivität gewährleisten.

Diese Wirtschaftsprüfungsgesellschaften dürfen einen Drittanbieter beraten, der kein Wirtschaftsprüfer ist, aber über Expertise in Informationssicherheit verfügt, um bei dem Prüfungsprozess zu helfen. Allerdings wird der endgültige Bericht allein von dem Wirtschaftsprüfer veröffentlicht.

Vielen Dank, dass Sie den SOC 2 Compliance Checklist – Audit Requirements Explained gelesen haben. Wir werden abschließen.

SOC2 Compliance Checklist Audit Requirements Explained Schlussfolgerung

Zusammenfassend ist SOC 2 einer der bedeutenden Rahmenwerke, um Dienstleistungsunternehmen bei der Bestimmung der Datensicherheits Steuerungen zu unterstützen, die sie einsetzen, um die Daten ihrer Kunden zu schützen.

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/