Wie handhaben Sie derzeit lokale Windows Administratorpasswörter? Jedes Windows-System hat eins und sie haben die Schlüssel zum Königreich jedes PCs. Da lokale Admin-Passwörter nicht Teil von Active Directory (AD) sind, müssen Sie jedes Konto auf jedem Computer separat verwalten. Es ist lästig.

Oft denken Organisationen nicht viel darüber nach und setzen einfach ein Standard-Administratorpasswort auf jedem Windows-Rechner. Diese Praxis, obwohl bequem, öffnet Organisationen ein viel größeres Problem, wenn dieses eine, Master-Passwort in die falschen Hände gerät. Ein separates lokales Administratorpasswort auf jedem Computer verhindert nicht unbedingt den Zugriff einer bösartigen Person auf einen PC, aber es verhindert die seitliche Ausnutzung anderer PCs erheblich.

Die Microsoft Local Administrator Password Solution (LAPS) kann helfen.

In diesem Artikel erfahren Sie, wie Sie Ihre mit AD verbundenen Computer durch Einrichtung von LAPS absichern können.

Was ist Microsoft LAPS?

LAPS ist ein wichtiger Bestandteil der Sicherung einer Windows-Umgebung. LAPS ist ein cleveres Tool, das automatisch das lokale Administratorpasswort auf allen Domänencomputern mit aktiviertem LAPS zufällig ändert und regelmäßig jedes Passwort ändert.

LAPS stellt sicher, dass Sie über zufällige lokale Administratorpasswörter in Ihrem Bereich verfügen und verhindert seitliche Bewegungen von Hackern und Malware. Nun könnten Sie denken, dass ein langes lokales Administratorpasswort auf dem Client Sie davor schützt, aber das ist nicht wahr.

Hacker können eine Pass-The-Hash-Methode verwenden, um sich schnell durch Ihren Bereich zu verbreiten und könnten sogar auf eine Domänenadministratorberechtigung stoßen, indem sie dieselbe Methode verwenden. LAPS verhindert diese Aktivität, indem es bösartige Personen zwingt, ein Passwort für jede einzelne Maschine zu entdecken.

LAPS in der Praxis

LAPS hat drei Hauptteile:

Gesperrte AD-Attribute

LAPS speichert jedes lokale Administratorpasswort für jeden kontrollierten Computer in AD unter dem Namen ms-Mcs-AdmPwd. LAPS muss auch wissen, wann die Passwörter ablaufen, um sie zu ändern, daher speichert es auch ein weiteres AD-Attribut namens ms-Mcs-AdmPwdExpirationTime. Diese AD-Attribute sind nur lesbar/schreibbar für bestimmte AD-Prinzipale wie eine Gruppe oder einen Benutzer und auch schreibbar für das Computerkonto, das das Passwort verwendet.

GPO-Einstellungen

Um LAPS auf einem Computer bereitzustellen und das Passwort zu ändern, hat LAPS auch eine Reihe von GPO-Einstellungen. Wenn die GPO mit einer Gruppe von Computern verknüpft ist, werden die LAPS-Einstellungen auf jeden Computer verteilt. Wenn der Computer GPO-Einstellungen anwendet, verwendet LAPS eine spezielle DLL-Datei, um sie zu interpretieren.

Wenn LAPS feststellt, dass das aktuelle Datum nach dem Ablaufdatum des Kennworts liegt, wird es Folgendes tun:

- Ein neues Kennwort zufällig generieren und es als lokales Administrator-Kennwort festlegen.

- Das neue lokale Administrator-Kennwort im Attribut Ms-Mcs-AdmPwd in AD speichern.

- Ein neues Ablaufdatum in ms-Mcs-AdmPwdExpirationTime schreiben.

Durch die Verwendung dieser cleveren, aber einfachen Methode bleiben die Domänencomputer noch sicherer.

Einrichten von LAPS

Genug Informationen, jetzt schauen wir uns an, was LAPS tatsächlich tun kann! Das Einrichten von LAPS ist nicht kompliziert, erfordert jedoch einige Schritte, die Sie in diesem Tutorial kennenlernen werden. Sie sind:

- Installation der LAPS-Verwaltungstools auf Ihrem Administrationsrechner.

- Erweiterung des AD-Schemas zur Hinzufügung der beiden benutzerdefinierten AD-Attribute, die LAPS verwendet.

- Festlegen geeigneter Berechtigungen für verschiedene Komponenten in AD.

- Erstellen der LAPS-GPO, die auf Windows-Computern angewendet wird.

- Bereitstellen der LAPS-GPO-Erweiterung auf geeigneten Windows-Computern.

Wenn Sie die oben genannten Schritte abgeschlossen haben, haben Sie eine voll funktionsfähige LAPS-Umgebung eingerichtet und sind bereit loszulegen!

Voraussetzungen

In diesem Artikel richten Sie LAPS tatsächlich ein. Wenn Sie mitmachen möchten, stellen Sie bitte sicher, dass Sie zuerst einige Voraussetzungen erfüllen.

- Eine AD-Domäne (ab Version 2003)

- A computer running Windows (10 or Server 2012+ is recommended) has RSAT for Active Directory installed.

- Zugriff auf ein Konto haben, das sowohl Mitglied der AD-Domänen-Admins- als auch der Schema-Admins-Gruppe ist.

Alle Beispiele in diesem Artikel verwenden eine AD-Domäne namens contoso.com.

Die bewährte Vorgehensweise für die Schema-Admin-Gruppe besteht darin, nur dann Mitglied zu sein, wenn Sie die Berechtigungen benötigen.

Installation der Microsoft LAPS-Verwaltungstools

Zum Einstieg müssen Sie zuerst die LAPS-Verwaltungstools auf Ihrem Administrationscomputer installieren. Diese Verwaltungstools installieren sowohl die LAPS-GPO-Erweiterung (falls ausgewählt) als auch die Verwaltungstools zur Konfiguration von LAPS.

- Beginnen Sie mit dem Herunterladen der Datei LAPS.x64.msi und starten Sie sie als Administrator. Klicken Sie dann auf Weiter.

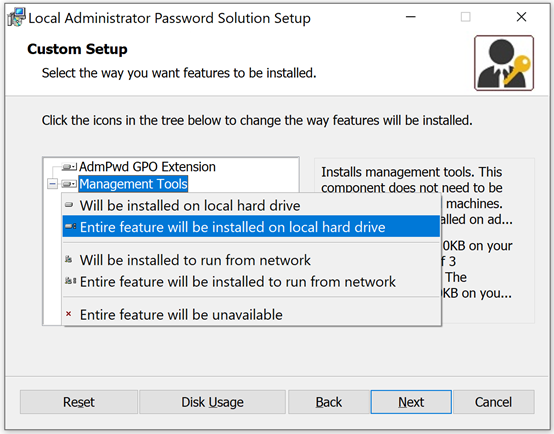

2. Drücken Sie Weiter, bis Sie zur benutzerdefinierten Installation gelangen, klicken Sie dann auf Verwaltungstools und Gesamte Funktion wird auf der lokalen Festplatte installiert, um beide Komponenten zu installieren. Wenn Sie möchten, dass die aktuelle Maschine nicht von LAPS verwaltet wird, wählen Sie AdmPwd GPO-Erweiterung.

3. Klicken Sie auf Weiter, bis die Installation abgeschlossen ist, und beenden Sie den Installationsassistenten.

Sie haben nun die LAPS-GPO-Erweiterungen (falls ausgewählt) und die Verwaltungstools installiert und können nun das AD-Schema erweitern und unsere GPOs hinzufügen.

AD-Schema erweitern

Wie bereits erwähnt, verwendet LAPS zwei AD-Attribute namens ms-Mcs-AdmPwd und ms-Mcs-AdmPwdExpirationTime. Diese beiden Attribute sind nicht standardmäßig vorhanden und müssen dem AD-Schema hinzugefügt werden.

- Beginnen Sie damit, ein Mitglied der Domain Admins-Gruppe zur Schema-Admins-Gruppe hinzuzufügen, wenn das Konto noch kein Mitglied ist. Wir nennen dies Ihr „Admin-Konto“.

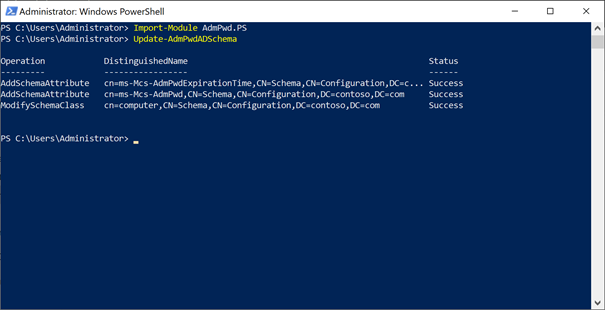

- Starten Sie PowerShell als Ihr Admin-Konto und importieren Sie das AdmPwd PowerShell-Modul, indem Sie

Import-module AdmPwd.PSausführen. - Nachdem das Modul importiert ist, führen Sie den Befehl

Update-AdmPwdADSchemaaus, um das AD-Schema zu aktualisieren und die beiden AD-Attribute hinzuzufügen. Die Ausgabe sehen Sie im folgenden Screenshot.

Sie haben nun unser AD-Schema erweitert, um LAPS zu unterstützen, und sind bereit, Berechtigungen in Active Directory festzulegen.

Konfigurieren von Berechtigungen in Active Directory

Jeder Computer benötigt die Möglichkeit, das Kennwort des lokalen Administrators zu aktualisieren und das Ablaufdatum des Kennworts im AD-Attribut zu speichern. Dazu muss jeder Computer Schreibberechtigung für die AD-Attribute ms-Mcs-AdmPwd und ms-Mcs-AdmPwdExpirationTime haben. Glücklicherweise lässt sich ein Großteil dieser Arbeit mit dem AdmPwd PowerShell-Modul problemlos erledigen.

Erlauben, dass Computer ihr Kennwort speichern können

Stellen Sie zunächst sicher, dass jeder Computer sein Kennwort im AD-Attribut ms-Mcs-AdmPwd speichern und aktualisieren kann, wenn das Kennwort abläuft, in dem AD-Attribut ms-Mcs-AdmPwdExpirationTime. Das AdPwd PowerShell-Modul verfügt über einen Befehl, mit dem Sie diese Berechtigungen für eine Organisationseinheit (OU) festlegen können. Dies gilt für alle untergeordneten OUs.

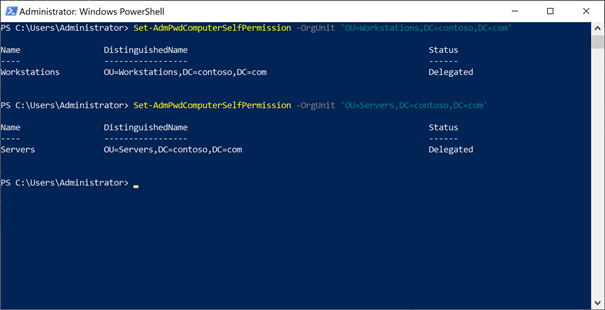

In PowerShell, führen Sie Set-AdmPwdComputerSelfPermission -OrgUnit 'OU=Arbeitsstationen,DC=contoso,DC=com' aus und vergessen Sie nicht, Ihre spezifische OU und Domänenname zu aktualisieren.

Wenn Sie möchten, dass LAPS mehrere OUs steuert, wiederholen Sie den obigen Befehl für jede OU in AD.

Absicherung von AD-Attributen durch Suche nach erweiterten Rechten

Um sicherzustellen, dass nur die Benutzer und Gruppen Zugriff auf das Zurücksetzen des lokalen Administratorpassworts jedes Computers haben, die dies dürfen, müssen Sie überprüfen, wer Zugriff hat. Konkret müssen Sie wissen, dass nur die Konten, die „Erweiterte Rechte“ haben sollen, diese auch besitzen.

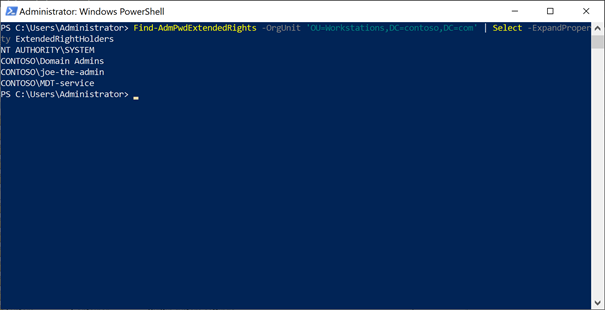

Um Konten mit erweiterten Rechten zu finden, führen Sie Find-AdmPwdExtendedRights -OrgUnit 'OU=Arbeitsstationen,DC=contoso,DC=com' | Select -ExpandProperty ExtendedRightHolders aus und ersetzen Sie Ihre OU und Domänenname.

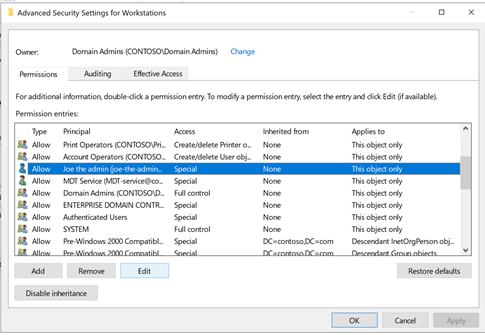

Sie können nun im folgenden Screenshot sehen, dass CONTOSO\joe-the-admin und CONTOSO\MDT-service erweiterte Rechte für die OU Arbeitsstationen haben.

Die Berechtigung von MDT-service benötigt tatsächlich die erweiterten Rechte, aber joe-the-admin nicht. Sie müssen jetzt die Berechtigung für joe-the-admin entfernen.

Sie müssen diesen Vorgang für alle OUs wiederholen, für die Sie zuvor die Selbstschreibberechtigung festgelegt haben.

Entfernen der erweiterten Rechte

Sobald Sie jedes Konto identifiziert haben, von dem die erweiterten Rechte entfernt werden sollen, ist es jetzt an der Zeit, dies tatsächlich zu tun.

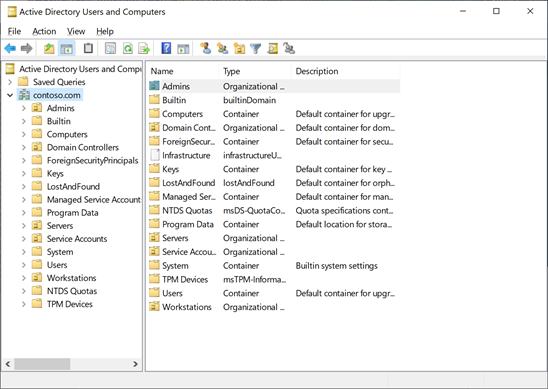

- Öffnen Sie Active Directory-Benutzer und -Computer und klicken Sie auf Ansicht im oberen Menü und stellen Sie sicher, dass Erweiterte Funktionen aktiviert ist. Wenn Sie erweiterte Funktionen aktivieren, werden alle normalerweise ausgeblendeten OUs angezeigt, wie im folgenden Screenshot gezeigt.

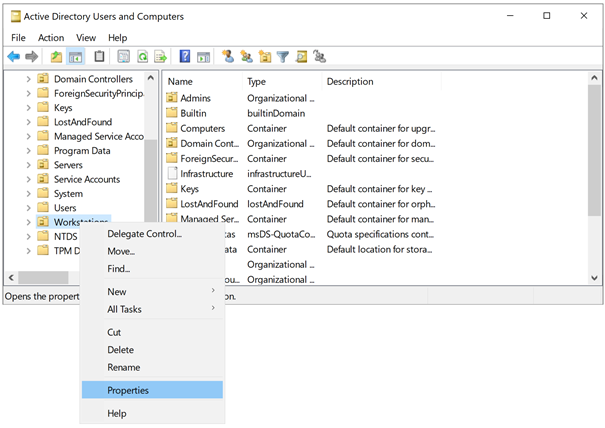

2. Klicken Sie mit der rechten Maustaste auf die OU, von der Sie die erweiterten Rechte entfernen möchten, und klicken Sie auf Eigenschaften

3. Klicken Sie auf die Registerkarte Sicherheit und dann auf die Schaltfläche Erweitert

4. Suchen Sie das Konto oder die Gruppe, von der Sie die erweiterten Rechte entfernen möchten, und entfernen Sie es, indem Sie es auswählen und auf Entfernen klicken.

5. Wiederholen Sie diese Schritte nach Bedarf für alle Prinzipale mit erweiterten Rechten.

Berechtigungen zum Lesen und Zurücksetzen des lokalen Administratorpassworts geben

Jetzt, da Sie sicher sind, dass nur geeignete Konten erweiterte Rechte haben, müssen Sie zwei AD-Gruppen erstellen, um das lokale Administratorpasswort zu lesen und zurückzusetzen. Diese Gruppen werden LAPS Workstations Password Read und LAPS Workstations Password Reset genannt.

Beachten Sie, dass die hier angegebenen Gruppennamen nicht obligatorisch sind. Sie können jeden beliebigen Gruppennamen verwenden, den Sie möchten.

Mit einer PowerShell-Konsole, die noch mit Ihrem Administratorkonto geöffnet ist, geben Sie die folgenden Befehle ein, um beiden AD-Gruppen die Berechtigung zum Lesen des lokalen Administratorpassworts für Computer in der Workstations OU zu geben.

Sie haben jetzt die oben genannten AD-Gruppen aktiviert, um lokale Administratorpasswörter für Computer in der Workstations OU lesen und zurücksetzen zu können. Jetzt müssen Sie die Administratoren oder Gruppen hinzufügen, die die Passwörter lesen oder zurücksetzen müssen.

Erstellung eines zentralen Speichers für Gruppenrichtlinienvorlagen

Damit sich LAPS nach der Installation auf den Computern selbst aktivieren kann, erstellen Sie zuerst eine Gruppenrichtlinie, indem Sie die Gruppenrichtlinienvorlagen in den PolicyDefinition Speicher importieren. Der PolicyDefinition Speicher ist ein Ordner, der sich auf allen Domänencontrollern befindet.

Aktivieren Sie niemals eine LAPS-GPO, die auf die Domänencontroller abzielt. Dies wird nicht unterstützt und kann unerwartete Probleme verursachen.

- Wählen Sie einen Domänencontroller in AD aus; jeder Domänencontroller funktioniert.

- Stellen Sie sicher, dass ein \\contoso.com\SYSVOL\Policies\PolicyDefinitions existiert. Wenn nicht, erstellen Sie ihn jetzt.

- Kopieren Sie den Inhalt von C:\Windows\PolicyDefinitions auf Ihrem Admin-Computer (dem, auf dem Sie LAPS installiert haben) in den \\contoso.com\SYSVOL\Policies\PolicyDefinitions Ordner auf dem Domänencontroller.

Erstellung der GPO

Jetzt kopieren wir die LAPS-GPO-Vorlagen in den zentralen Speicher (PolicyDefinitions Ordner).

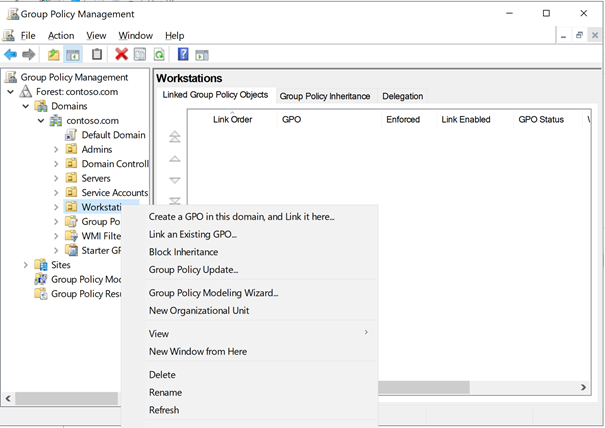

- Öffnen Sie Gruppenrichtlinien Verwaltung unter Ihrem Administrator-Konto, klicken Sie mit der rechten Maustaste auf die OU, in der Sie LAPS aktivieren möchten, und klicken Sie auf Vorhandene GPO verknüpfen…

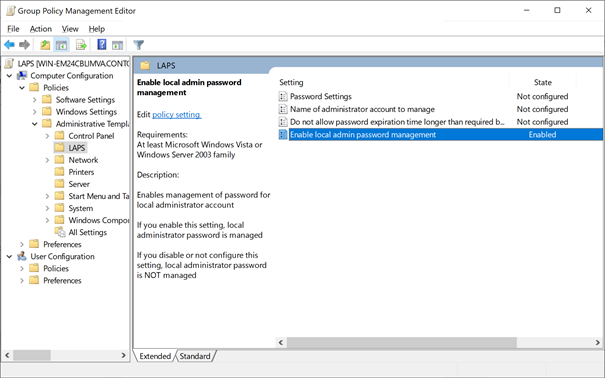

2. Navigieren Sie zu Computerkonfiguration —> Administrative Vorlagen —> LAPS und aktivieren Sie die Option Lokale Administratorpasswortverwaltung aktivieren auf Aktiviert. Wenn Sie verschiedene Anforderungen an die Passwortkomplexität haben, passen Sie die Passworteinstellungen entsprechend an.

Sie sind fast fertig! Verknüpfen Sie diese GPO jetzt mit allen OUs, in denen Sie LAPS verwenden möchten.

Bereitstellen der LAPS GPO-Erweiterung

Sobald die GPO auf alle anwendbaren OUs mit Computern angewendet wurde, müssen Sie die LAPS GPO-Erweiterung bereitstellen. Sie haben verschiedene Möglichkeiten, diese Erweiterung zu installieren, entweder durch Installation der MSI-Datei (wie zuvor gezeigt) oder durch Registrierung der LAPS DLL-Datei.

Wenn Sie sich dafür entscheiden, die MSI-Datei zu installieren, führen Sie auf jedem Computer innerhalb der von LAPS kontrollierten OU den folgenden Befehl aus, um LAPS zu aktivieren.

Wenn Sie sich dafür entscheiden, LAPS durch Registrierung der DLL-Datei zu aktivieren, können Sie dies mit folgendem Befehl tun.

Sie können jedes beliebige Remote-Ausführungstool verwenden, um diese Befehle auf den Computern auszuführen.

Bereitstellen der LAPS MSI mit einer GPO

Die Verwendung einer GPO ist die einfachste Methode, um sicherzustellen, dass die LAPS GPO-Erweiterung auf allen Computern installiert ist.

- Kopieren Sie LAPS.x64.msi auf einen Netzwerkfreigabe, die von allen Domänencomputern zugänglich ist.

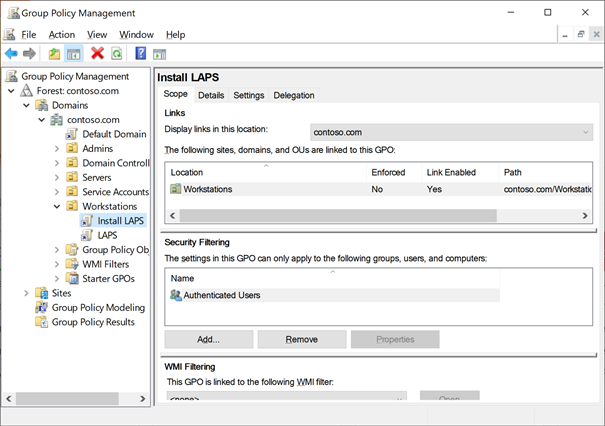

- Öffnen Sie Group Policy Management auf Ihrem Administrationscomputer und erstellen Sie eine GPO mit dem Namen Install LAPS oder ähnlich.

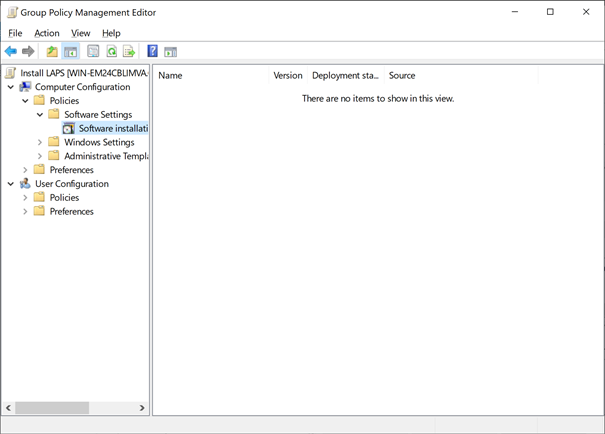

3. Klicken Sie mit der rechten Maustaste auf die GPO Install LAPS, wählen Sie Bearbeiten und navigieren Sie zu Computerkonfiguration —> Richtlinien —> Softwareeinstellungen —> Softwareinstallation

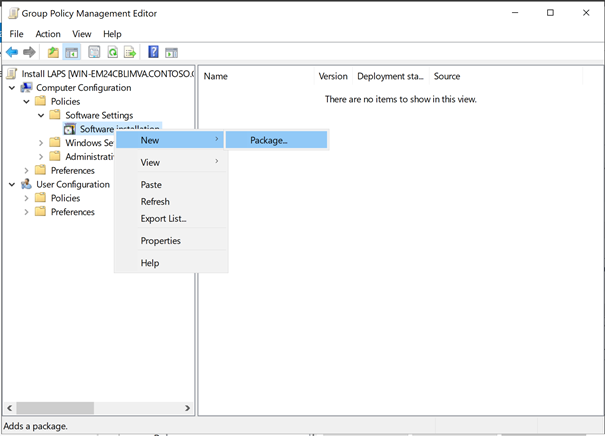

4. Klicken Sie mit der rechten Maustaste auf Softwareinstallation und wählen Sie Neu —> Paket…

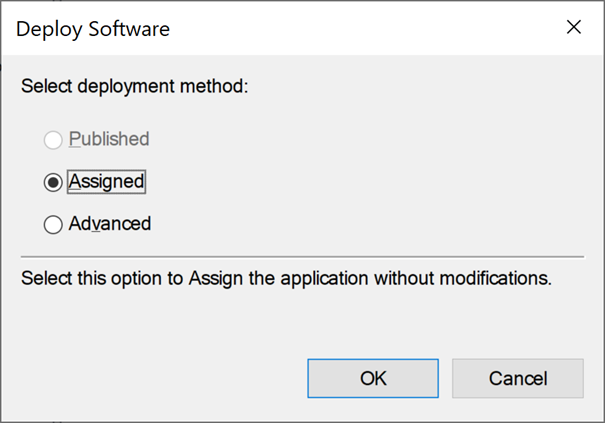

5. Navigieren Sie zum freigegebenen Ordner, in dem Sie LAPS.x64.msi kopiert haben, wählen Sie es aus, klicken Sie auf OK und wählen Sie Zugewiesen

6. Verknüpfen Sie die GPO jetzt mit den gleichen OUs, für die Sie LAPS konfiguriert haben. Sie sind nun bereit, LAPS zu testen!

Testen von LAPS

Um sicherzustellen, dass LAPS wie vorgesehen auf den kontrollierten Computern funktioniert, erzwingen wir jetzt, dass einer der Computer die oben genannte GPO anwendet und schauen, was passiert.

- Starten Sie einen Computer neu, der sich unter einer der zuvor konfigurierten OUs befindet. Nach dem Neustart beginnt der Computer mit der Installation von LAPS.

- Sobald LAPS auf dem Computer installiert ist, starten Sie die Maschine erneut und öffnen Sie auf Ihrem Administrationscomputer eine PowerShell-Konsole als Administrator mit einem Konto, das Mitglied der LAPS Workstation Password Read– und LAPS Workstation Password Reset-AD-Gruppen ist.

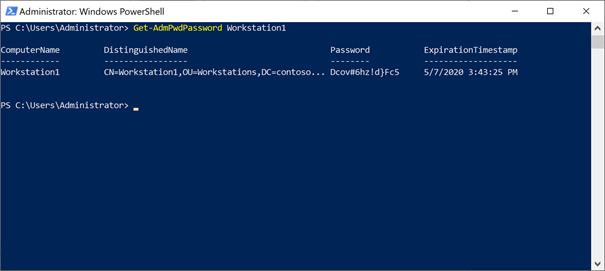

- Führen Sie den Befehl

Get-AdmPwdPassword <Computername>mit dem gerade neu gestarteten und mit LAPS installierten Computernamen aus. Wenn alles gut gelaufen ist, sehen Sie eine ähnliche Ausgabe wie im folgenden Screenshot.

4. Versuchen Sie nun, sich mit dem oben angezeigten Passwort auf dem LAPS-gesteuerten Computer anzumelden. Wenn es funktioniert hat, sollten Sie eingeloggt sein.

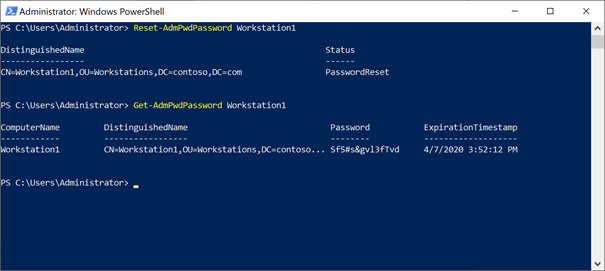

5. Versuchen Sie nun, das Passwort zurückzusetzen, indem Sie den Befehl Reset-AdmPwdPassword <Computername> ausführen und den Computer neu starten. Sehen Sie, wie sich das Passwort im folgenden Screenshot geändert hat?

Sie haben LAPS jetzt in Ihrer Umgebung zum Laufen gebracht. Und obwohl die Verwaltung recht einfach ist, gibt es ein paar Dinge, die Sie wissen sollten…

Tips und Tricks für die Verwendung von LAPS im echten Leben

Obwohl die oben behandelte Einrichtung für die meisten kleineren Umgebungen ausreicht, kann sie für größere Organisationen zu unsicher sein oder nicht das gewünschte Audit-Level bieten. Hier sind ein paar Tipps, wie Sie es in der realen Welt zum Laufen bringen können.

1. Aktivieren Sie die Protokollierung

Die Protokollierung, wenn jemand ein Passwort liest oder zurücksetzt, ist wichtig, vor allem, wenn Sie Alarme darauf setzen können, wenn jemand das Passwort aller Computer liest. Glücklicherweise bietet uns das AdmPwd-Modul eine Befehlszeilenschnittstelle, um genau das zu ermöglichen.

2. Stellen Sie sicher, dass kein Benutzer das ms-mcs-AdmPwd Active Directory-Attribut direkt lesen kann.

Ein Weg, um sicherzustellen, dass ein Benutzer das AD-Attribut ms-mcs-AdmPwd nicht lesen kann, besteht darin, eine Self-Service-Methode zu erstellen, um das lokale Administratorpasswort eines Computers abzurufen. Obwohl dies nicht Bestandteil dieses Artikels ist, können Sie Tools wie JEA oder WebJEA überprüfen, wenn Sie kein geeignetes vorhandenes Self-Service-Portal haben.

3. Setzen Sie das Attribut Ms-Mcs-AdmPwdTime während des Disk-Imagings zurück

Denken Sie daran, das Attribut Ms-Mcs-AdmPwdTime zurückzusetzen, wenn Sie einen LAPS-gesteuerten Computer neu abbilden, da sonst keine Passwortänderung ausgelöst wird und das lokale Administratorpasswort beibehalten wird, das vom Image bereitgestellt wurde. Es wird jedoch ausgelöst, nachdem die Ms-Mcs-AdmPwdTime abgelaufen ist.

Sie können den folgenden PowerShell-Befehl verwenden, um die ExpirationTime ohne das AdmPwd-Modul zurückzusetzen:

4. Beachten Sie, dass das Attribut ms-Mcs-AdmPwd im AD-Papierkorb verbleibt

Wenn Sie ein Objekt im AD löschen und den AD-Papierkorb aktiviert haben, entfernt AD normalerweise wichtige Attribute. Glücklicherweise ist ms-Mcs-AdmPwd davor geschützt!

5. LAPS ist nicht für vorübergehenden Zugriff gedacht.

Obwohl es verlockend ist, ist LAPS nicht dazu gedacht, vorübergehenden Zugriff auf Lieferanten, Benutzer und andere Arten von Konten zu gewähren. Anstatt LAPS zu verwenden, verwenden Sie eine AD-Gruppe, die lokaler Administrator dieses spezifischen Computers ist, und verwenden Sie TimeToLive für Gruppenmitgliedschaften.

Schlussfolgerung

Sie haben nun gelernt, wie man LAPS implementiert, die Berechtigungen festlegt und einige Tipps und Tricks zur Verbesserung der Sicherheit erhält. Mit einer Umgebung, in der LAPS implementiert ist, ändert sich das lokale Administratorpasswort regelmäßig und automatisch. Dies verringert erheblich das Risiko, dass ein domänenbezogener Computer von Hackern oder Malware übernommen wird, und hoffentlich erspart es Ihnen viele Kopfschmerzen.

Wenn Sie Fragen haben, können Sie mich gerne unter @AlexAsplund bei Twitter kontaktieren oder unten einen Kommentar hinterlassen.