ISO 27001 Compliance Checklist – Audit Anforderungen. Angesichts schädlicher Cyberangriffe müssen Unternehmen robustere Lösungen implementieren. Eine Möglichkeit, sich vor Angriffen zu schützen, besteht darin, auf Cybersicherheits-Compliance zu setzen. Idealerweise ist die Cybersicherheits-Compliance ein Risikomanagementansatz, der den Weg für den Schutz von Daten und Informationen ebnet.

Verschiedene Cybersicherheits-Compliance-Standards existieren, um Organisationen bei der Sicherung wichtiger IT-Systeme zu unterstützen. Daher wurde ISO 27001 von der Internationalen Organisation für Normung (ISO) und der Internationalen Elektrotechnischen Kommission (IEC) entwickelt, um Unternehmen bei der Sicherung sensibler Daten und personenbezogener Informationen zu helfen. Im Folgenden wird diskutiert, was ISO 27001 ist und welche Compliance- und Audit-Anforderungen bestehen.

Wollen wir mit dem Artikel ISO 27001 Compliance Checklist – Audit Anforderungen beginnen. Lesen Sie weiter!

Was ist ISO 27001 Compliance?

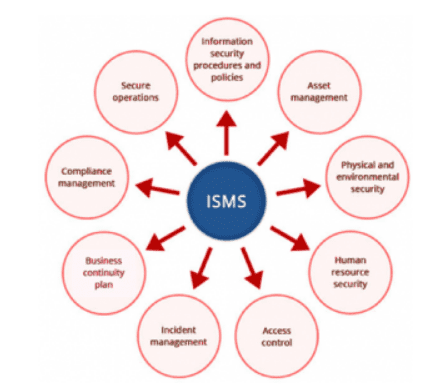

ISO 27001 ist ein internationaler Cyber-Sicherheitsstandard, der darauf abzielt, Organisationen bei der Sicherung ihrer Informationssysteme zu unterstützen. Darüber hinaus hilft er Organisationen effektive Informationssicherheitsmanagementsysteme (ISMS) zur Absicherung von Informationen einzuführen. Grundsätzlich beschreibt es die Anforderungen an ein ISMS, damit eine Organisation es mühelos umsetzen und vollständig sicher sein kann, Informationen zu schützen.

Zweitens legt ISO 27001 die Anforderungen für die Einrichtung, Implementierung, Aufrechterhaltung und Verbesserung eines ISMS innerhalb des Unternehmenskontexts fest. Die Erreichung der ISO 27001 Konformität stellt einen großartigen Standort dar, wenn Sie Kunden und Geschäftspartnern die Sicherheit ihrer sensiblen Daten garantieren möchten. Dies wiederum gibt Ihnen einen Wettbewerbsvorteil und einen höheren Ruf.

Konformitätsanforderungen für ISO 27001

Bildquelle: Imperva

Um die ISO 27001-Konformität zu erreichen, müssen Sie robuste Informationssicherheits-Steuerungen implementieren. Es handelt sich jedoch um einen langen, kontinuierlichen und zeitaufwändigen Prozess. Hier ist eine ISO 27001-Checkliste, die Ihrer Organisation dabei hilft, die Konformität zu erreichen:

1. Einen ISO 27001-Team ernennen

Der erste Schritt zur Erreichung der ISO 27001-Konformität besteht darin, ein Team zusammenzustellen, das die Umsetzung des ISMS überwachen soll. Weiterhin sollten die Teammitglieder Kenntnisse und Erfahrungen in Informationssicherheit haben. Darüber hinaus sollte Ihr Team einen Anführer haben, der das Projekt vorantreibt.

Noch mehr, das Sicherheitsteam erstellt einen Plan, der alle ISMS-Implementierungsprozesse im Detail darstellt, einschließlich Ziele, Kosten, Zeitrahmen usw. In der Tat ist dieses Dokument nützlich, um den Fortschritt zu bewerten und hilft dem Team, sich auf dem richtigen Weg zu halten.

2. Baue dein ISMS

Bildquelle: Anitech

Nach der Ernennung eines Sicherheitsteams ist der nächste Schritt zur ISO 27001-Konformität der Aufbau eines internen ISMS. Ebenso sollte das ISMS umfassend sein und die allgemeine Herangehensweise der Organisation definieren. Trotzdem sollte es die Erwartungen für die Verwaltung, das Personal und die Partner bei der Handhabung von sensiblen Daten und IT-Systemen darlegen.

Grundsätzlich sollte das ISMS auf Ihre Organisation zugeschnitten sein. Es sollte sich mit dem Geschäftsprozess Ihres Unternehmens und der Art der Sicherheitsrisiken, mit denen Sie konfrontiert sind, verknüpfen. Darüber hinaus sollte das ISMS sowohl die internen Prozesse des Unternehmens als auch den Beitrag jedes Mitarbeiters zur Umsetzung des ISMS abdecken.

3. Methode zur Risikobewertung definieren

Die Risikobewertung ist entscheidend, wenn Sie eine ISO 27001-Zertifizierung erreichen möchten. Aus diesem Grund sollte die Organisation einen systematischen Ansatz verfolgen, um potentielle SicherheitsBedrohungen zu verstehen, die Wahrscheinlichkeit ihres Eintretens und mögliche Auswirkungen. In diesem Zusammenhang beginnt die Risikobewertung mit der Erstellung einer Karte der Geschäftsressourcen, die an der Informationsverarbeitung beteiligt sind. Der nächste Schritt besteht darin, alle Ressourcen zu identifizieren und entsprechend der Priorität zu dokumentieren.

4. Risikobewertung durchführen

Danach führen Sie eine Sicherheitslücke-Bewertung durch, um Schwachstellen zu identifizieren, die zu unbefugtem Zugriff auf vertrauliche Daten führen könnten. Eine gründliche Sicherheitsbewertung ist unerlässlich, um die Wahrscheinlichkeit eines Cyber-Angriffs zu bestimmen.

Um eine umfassende Risikobewertung durchzuführen, sollten Sie verschiedene Strategien kombinieren. Dazu gehören Penetration-Tests, sozial gebaute Angriffe, manuelle Tests, ethisches Hacking usw. Diese Werkzeuge bieten einen breiten Überblick über Ihre Sicherheitslage und die Risiken Ihrer Organisation. Zum Schluss dokumentieren Sie den Risikobewertungsprozess und die Ergebnisse.

Lesen Sie auch GDPR-Compliance-Checkliste – Audit-Anforderungen erklärt

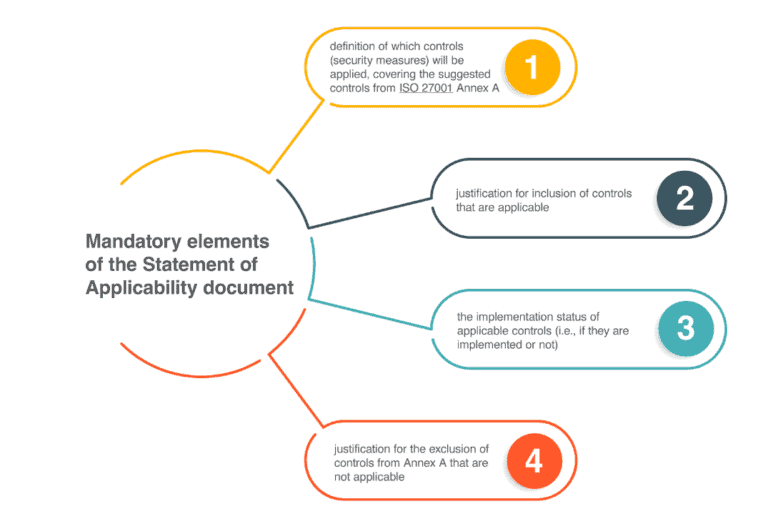

5. Führen Sie ein Gültigkeitserklärungs-Dokument (SOA) durch

Bildquelle: Advisera

Der Anwendungserklärungsbericht (Statement of Applicability – SoA) beschreibt den Sicherheitsumfang Ihrer Organisation. Der SoA erläutert alle Sicherheitskontrollen, die für Ihre Organisation gelten. In der Regel verfügt ISO 27001 über einen Kontrollsatz, bekannt als Anhang A, der 114 mögliche Kontrollen enthält. Sie sollten die Kontrollen auswählen, die die in Ihrer Bewertung identifizierten Risiken abdecken. Darüber hinaus sollten Sie auch die angewandten Kontrollen angeben.

6. Entscheiden Sie, wie die Wirksamkeit des ISMS gemessen werden soll

Nach der Risikobewertung und dem Ausfüllen des SoA sollten Sie eine Grundlage für die Bewertung der implementierten Kontrollen nachfolgen. Insbesondere hilft dieser Ansatz, eventuelle Lücken in Ihrem ISMS zu identifizieren. In diesem Schritt werden Schwellenwerte für alle Prozesse, Richtlinien und Schwellenwerte festgelegt, die die Wirksamkeit des ISMS bestimmen.

7. Implementieren Sie ISMS-Richtlinien und -Kontrollen

Sie müssen alle Sicherheitsrichtlinien und -steuerungen implementieren, die für Ihre Organisation relevant sind. Basierend auf dem Risiko bewertung bericht sollten Sie umfassende Sicherheitsrichtlinien erstellen, die den Sicherheitsansatz der Organisation regeln.

Ihre Sicherheitsrichtlinien-Dokument sollte beschreiben, wie Geschäftsressourcen gesichert werden, wie in der Veranstaltung eines Cyberangriffs zu handeln ist, Mitarbeiterbildung, Überwachung usw. In jedem Fall sollten Sie auch Steuerungsprozesse wie Identität und Zugriffsmanagement, Zugriff mit geringstmöglicher Rechte, rollenbasierten Zugriff usw. implementieren. Diese Steuerungen stellen sicher, dass nur autorisierte Benutzer auf Informationen zugreifen können.

8. Implementieren von Schulungs- und Bewusstseinsprogrammen

Sobald Sie das ISMS eingerichtet haben, müssen Sie Ihre Mitarbeiter über den neuen Sicherheitsansatz informieren. ISO 27001 verlangt von Organisationen, dass sie Mitarbeitern Sicherheitsrisiken bewusst machen und ihnen zeigen, wie diese eingedämmt werden können. Im Idealfall sollten Sie soziale Ingenieursangriffe und Phishing-Kampagnen einsetzen, um Schwächen in der Sicherheits-Bewusstsein auszunutzen. Sobald Sie Schwächen entdeckt haben, können Sie einen maßgeschneiderten Sicherheits-Trainingsansatz entwickeln, der die vorliegenden Probleme anspricht.

9. Benötigte Dokumente und Aufzeichnungen zusammenstellen

Um ISO 27001 zu erfüllen, sollten Sie jede Sicherheitsmaßnahme ordnungsgemäß dokumentieren. Beweise für Verfahren liefern und die erforderlichen Dokumente während der Prüfung vorbereiten.

10. Eine interne Prüfung durchführen

Ein interner Audit Ihres ISMS hilft bei der Identifizierung von Bereichen, die Verbesserung benötigen, und gibt Einblick in die Relevanz Ihres ISMS. Wählen Sie einen akkreditierten ISO 27001-Prüfer, um ein Audit und eine umfassende Dokumentenprüfung durchzuführen. Danach müssen die Audit-Ratschläge umgesetzt und alle durch den Prüfer identifizierten Nichtkonformitäten behoben werden.

Das interne Audit sollte nicht die Personen beteiligen, die für die Umsetzung des ISMS verantwortlich sind. Dies ermöglicht umfassende, unbefangene Prüfungen, die die Stärken und Schwächen des ISMS hervorheben.

11. Überwachen Sie das ISMS

ISO 27001 verlangt von Organisationen, ihre Sicherheitssysteme und -verfahren zu überwachen. Vor allem ermöglicht die Überwachung die Erkennung neuer Schwachstellen in Echtzeit. Darüber hinaus ermöglicht sie die Überprüfung, ob Ihre Sicherheitsmaßnahmen die erforderlichen Ziele erreichen. Sie sollten eine Überwachungslösung implementieren, die Ihr ISMS kontinuierlich überwacht und Benutzerprotokolle für Audits sammelt. Eine Echtzeit-Überwachungslösung bietet Ihnen Sichtbarkeit aller Aktivitäten in Ihrem System. Im Falle einer Anomalie sendet sie sofortige Warnungen, was Ihnen ermöglicht, sie unverzüglich zu beheben.

12. Durchführen nachfolgender Audits und Bewertungen

ISO 27001 verlangt von Organisationen, nachfolgende Sicherheitsaudits und -bewertungen durchzuführen. Sie sollten Management-Reviews vierteljährlich oder jährlich durchführen. Jährliche Risikobewertungen sind obligatorisch, wenn Sie weiterhin konform sein möchten.

13. Durchführen einer Zertifizierungsprüfung

Der letzte Schritt zur ISO 27001-Konformität ist eine Zertifizierungsprüfung. Sie müssen einen externen Prüfer beauftragen, um eine zweite Prüfung nach der ersten internen Prüfung durchzuführen. Die Zertifizierungsprüfung ist umfangreicher und wird von einem akkreditierten Institut durchgeführt, das Mitglied der International Accreditation Forum (IAF) ist. Das ISO 27001-Zertifikat ist drei Jahre gültig. In diesem Zeitraum sollte Ihre Organisation jährliche Audits durchführen.

Als nächstes sind die Prüfungsanforderungen. Bitte befolgen Sie beim Lesen der ISO 27001 Compliance Checklist – Audit Requirements.

Verbessern Sie Ihre Active Directory Security Compliance & Azure AD

Testen Sie uns aus für kostenlos, Zugriff auf alle Funktionen. – 200+ AD-Berichtsvorlagen verfügbar. Erstellen Sie ganz einfach Ihre eigenen AD-Berichte.

ISO 27001 Prüfungsanforderungen

Bildquelle: Alcumus

ISO 27001-Audits sind wesentlich, um sicherzustellen, dass das ISMS die festgelegten Kriterien erfüllt. Sie beinhalten kompetente Prüfer, die überprüfen, ob das ISMS und seine Elemente den Anforderungen des Standards entsprechen. Außerdem wird überprüft, ob die Kontrollen und Richtlinien praktisch und effizient sind und dazu beitragen können, die Sicherheitslage der Organisation aufrechtzuerhalten.

Es gibt zwei Arten von ISO 27001-Audits:

Interne Prüfung

Eine interne Prüfung wird von der Organisation unter Verwendung eigener Ressourcen durchgeführt. Entweder werden eigene interne Prüfer eingesetzt oder ein Dritter wird beauftragt. Die interne Prüfung umfasst die Überprüfung von Richtlinien und Verfahren sowie die Überprüfung, ob diese konsequent eingehalten werden. Außerdem werden die Ergebnisse der Dokumentenprüfung auf ihre Übereinstimmung mit den Anforderungen der ISO 27001 überprüft.

Externe Prüfung

Eine externe Prüfung wird auch als Zertifizierungsaudit bezeichnet. Sie wird von einem externen, akkreditierten Prüfer durchgeführt, der die Verfahren, Dokumentationen und Kontrollen Ihrer Organisation auf Einhaltung überprüft. Sobald der externe Prüfer mit dem ISMS-Design zufrieden ist, empfiehlt er Ihre Organisation zur Zertifizierung. Die Zertifizierungsstelle führt regelmäßige Audits vor der Rezertifizierung durch.

Um die Einhaltung zu gewährleisten, muss die Organisation folgende Audit-Anforderungen erfüllen:

- Effektive Managementbewertung.

- Aktualisierte Dokumentation.

- Interne Prüfbericht.

- Auswertung des Prüfberichts.

Die ISO 27001-Auditierung ist idealerweise ein fortlaufender Prozess, der einen organisatorischen Ansatz erfordert. Sie müssen alle drei Jahre eine interne Prüfung durchführen, um die Compliance aufrechtzuerhalten.

Danke fürs Lesen der ISO 27001-Compliance-Checkliste – Audit-Anforderungen. Wir kommen zum Schluss.

Außerdem lesen Sie Top 15 der besten Schwachstellen-Scanner-Tools in der Cybersicherheit

ISO 27001-Compliance-Checkliste – Audit-Anforderungen Abschluss

Obwohl ISO 27001 nicht gesetzlich vorgeschrieben ist, bietet es viele Vorteile für Organisationen. Es hilft, kritische Informationen zu schützen und die Glaubwürdigkeit eines Unternehmens zu steigern. Diese Zertifizierung ist eine ausgezeichnete Möglichkeit, die Zuverlässigkeit Ihres Unternehmens gegenüber Kunden und Partnern zu demonstrieren. Daher ist es wichtig, mit einer akkreditierten Stelle zusammenzuarbeiten, um die ISO 27001-Compliance zu erreichen.

Lesen Sie unseren Blog für weitere Cybersicherheitstipps wie diese!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/