Wie Sie Ihre Windows-Server auf Sicherheitsereignisse überwachen und prüfen können. In der dynamischen Landschaft der IT-Infrastruktur ist der Schutz der Integrität und Sicherheit unserer Windows-Server-Umgebung von größter Bedeutung. Effektive Überwachung und Prüfung sind nicht nur proaktive Maßnahmen, sondern die wachsamen Wächter, die die Widerstandsfähigkeit unseres Systems gegen potenzielle Bedrohungen und unbefugten Zugriff gewährleisten. Dieser Artikel untersucht die wesentlichen Aspekte von Überwachung und Prüfung in Windows Server und bietet wertvolle Erkenntnisse zu den notwendigen Tools und Praktiken für die Erkennung und Behandlung von Sicherheitsvorfällen. Dadurch werden die digitalen Verteidigungsmechanismen unserer Serverumgebung gestärkt.

Lesen Sie auch: Best Practices für die Sicherheit von Windows-Servern: So schützen Sie Ihre Windows-Server-Umgebung

Jedes System in einem Netzwerk eines Unternehmens erzeugt Log-Dateien einer Art. Die Verwaltung und Überwachung dieser Protokolldaten ist entscheidend, um Probleme im Netzwerk zu erkennen. Die Protokolle dienen als vorläufige Quelle forensischer Beweise im Falle eines Missgeschicks. Darüber hinaus helfen Protokolle zu überwachen auch, Compliance-Anforderungen zu erfüllen. Active Directory (AD), die Identitätszugriffsverwaltungs- und -governance-Plattform der meisten Unternehmen, muss regelmäßig überwacht werden. Die Ereignisse in einer AD-Umgebung (Windows-Plattform) werden in drei Hauptkategorien eingestuft und protokolliert:

- Anwendungsprotokolle.

- Systemprotokolle.

- Sicherheitsprotokolle.

Sicherheitsprotokolle enthalten Details zu Ereignissen wie Benutzeranmelde- und Abmeldevorgängen, Änderungen an privilegierten Gruppen, Erstellen, Löschen oder Ändern geplanter Aufgaben usw. Diese Protokolle sind eine der ersten forensischen Beweise, die wir im Falle eines Missgeschicks untersuchen, um einen Zeitplan zu erstellen und den Angriffspfad zu verfolgen. Durch kontinuierliche Überwachung von Sicherheitsereignissen und Analyse von Protokollen können Netzwerkadministratoren Erkenntnisse über potenzielle Angriffe gewinnen, die die IT-Infrastruktur der Organisation gefährden, und die Sicherheitslage verbessern.

Verschiedene Arten von Sicherheitsereignisprotokollen

Im Bereich der digitalen Sicherheit ist das Verständnis der Feinheiten verschiedener Ereignisprotokolle von größter Bedeutung. Dieses Segment behandelt die Kategorien – von der Authentifizierung bis zu den Audit-Protokollen –, die für die Überwachung und Sicherung der Systemintegrität unerlässlich sind. Erforschen Sie, wie jeder Protokolltyp zu einem umfassenden Bild der Sicherheitslandschaft beiträgt und Ihre Cybersicherheitsstrategie stärkt. Für diesen Artikel konzentrieren wir uns mehr auf Sicherheitsprotokolle. Die folgenden Ereignisse sind einige der wesentlichen Sicherheitsereignisse, die wir in unserer Umgebung zu überwachen beginnen:

Nutzeranmeldeereignisse

Die Überwachung von Nutzeranmeldeereignissen ist entscheidend, um festzustellen, welche Benutzer zu einem bestimmten Zeitpunkt aktiv waren. Im Falle eines Sicherheitsvorfalls ist die Identifizierung spezifischer Benutzer, die auf Netzwerkressourcen zugreifen, ein guter Ausgangspunkt für eine Untersuchung. Im Folgenden finden Sie einige der Windows-Ereignisprotokoll-IDs, die mit Nutzeranmeldeereignissen zusammenhängen:

-

- Anmeldefehler – Ereignis-ID 4771

- Erfolgreiche Anmeldungen – Ereignis-ID 4624

- Fehler durch falsche Passwörter verursacht – Ereignis-ID 4625

Nutzerattributänderungen

Es ist wichtig, Änderungen an Benutzerattributen im Auge zu behalten. Nicht autorisierte Änderungen an Benutzereigenschaften könnten ein Vorläufer für Kontoübernahmen oder Insider-Angriffe sein. Hier sind einige der Ereignis-IDs, die mit kritischen Änderungsereignissen verbunden sind:

-

- Benutzer hat das Passwort geändert – Ereignis-ID 4723

- Benutzerkonto wurde geändert – Ereignis-ID 4738

Kontosperrungsereignisse

Die Lösung von Kontosperrungsproblemen von Mitarbeitern ist eine der täglichen Aufgaben, die IT-Administratoren durchführen. Die Überprüfung von Kontosperrungsereignissen hilft dabei, den Grund für Sperrungen zu identifizieren und das Problem schnell zu lösen. Hier sind einige der Ereignis-IDs, die mit Kontosperrungsereignissen verbunden sind:

-

- Benutzerkonto gesperrt – Ereignis-ID 4740

- Benutzerkonto entsperrt – Ereignis-ID 4767

Gruppenverwaltungsereignisse

Das Verfolgen von Änderungen an der Mitgliedschaft in Active Directory-Gruppen ist entscheidend, um unbefugten Zugriff auf Ressourcen und Privilegienescalations zu identifizieren. Bösartige Änderungen an Gruppen stören die Funktionsweise einer Organisation, da Benutzer möglicherweise den Zugriff auf die Ressourcen verlieren, die sie benötigen, um effizient zu arbeiten. Im Folgenden sind einige der Ereignis-IDs aufgeführt, die mit wichtigen Gruppenänderungsereignissen verbunden sind:

-

- Benutzer zu einer privilegierten Gruppe hinzugefügt – Ereignis-ID 4728, 4732, 4756

- Mitglied zu einer Standardgruppe hinzugefügt – Ereignis-ID 4728, 4732, 4756, 4761, 4746, 4751

- Mitglied aus der Gruppe entfernt – Ereignis-ID 4729, 4733, 4757, 4762, 4747, 4752

Änderungen am Gruppenrichtlinienobjekt

Gruppenrichtlinienobjekt (GPO) bietet eine integrierte Plattform zur Konfiguration und Verwaltung von Benutzereinstellungen, Anwendungen und Betriebssystemen in einer Active Directory-Umgebung. Ein genaues Auge auf kritische Richtlinienänderungen wie Kontosperrung und Passwortrichtlinienänderungen ist entscheidend, um bösartige Aktivitäten sofort zu erkennen und darauf zu reagieren. Im Folgenden sind einige der Ereignis-IDs aufgeführt, die mit wichtigen GPO-Änderungsereignissen verbunden sind:

-

- Änderungen an den Gruppenrichtlinien – Ereignis-ID 5136

- Erstellung von GPOs – Ereignis-ID 5137

- Löschungen von GPOs – Ereignis-ID 5141

Privilegierte Benutzeraktivitäten

Die Überwachung der Aktivitäten privilegierter Benutzer kann einer Organisation helfen, kritische Vermögenswerte zu schützen, anomale Aktivitäten zu erkennen und externe sowie interne Bedrohungen zu mindern. Im Folgenden sind einige der Ereignis-IDs aufgeführt, die mit kritischen Aktivitäten privilegierter Benutzer verbunden sind:

-

- Objekt des Verzeichnisdienstes wurde geändert – Ereignis-ID 5236

- Versuch, ein Kontokennwort zurückzusetzen – Ereignis-ID 4724

Auch lesen Sie Versuchen Sie das InfraSOS Active Directory GPO-Berichtstool

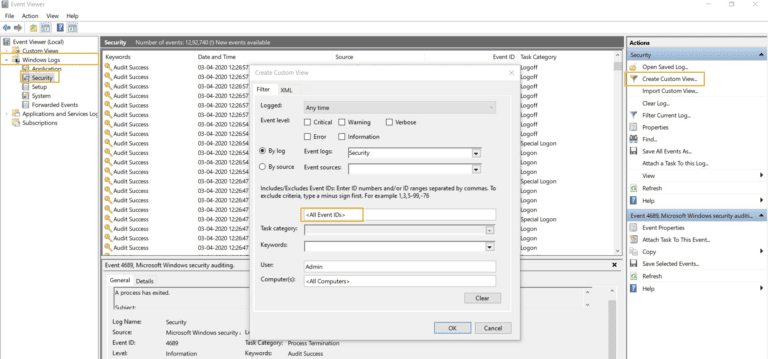

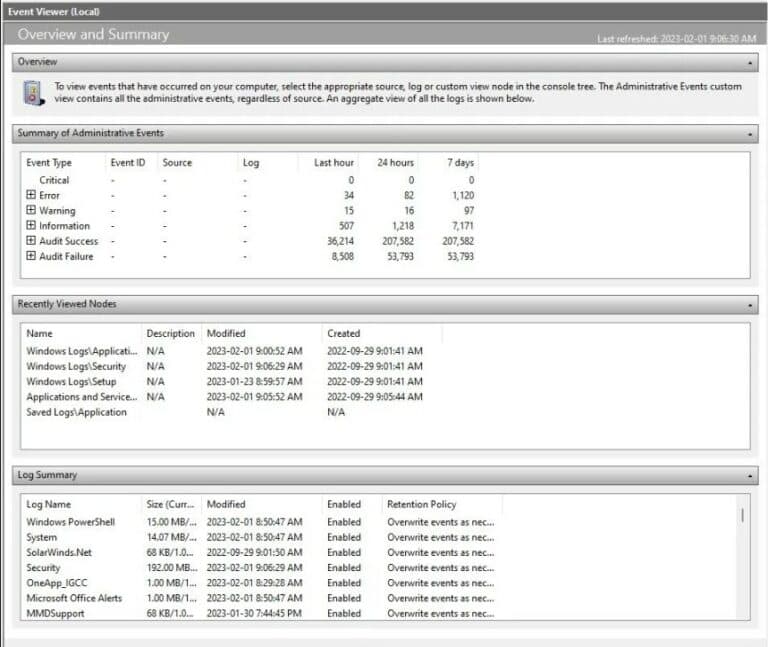

Anzeigen von Ereignissen mit dem Windows-Ereignisprotokoll-Viewer

Nachdem die Überwachung aktiviert wurde, verwenden wir den Ereignisprotokoll-Viewer, um die Protokolle anzusehen und Ereignisse zu untersuchen, indem wir die unten genannten Schritte befolgen:

- Klicken Sie auf Start ➔ Verwaltung ➔ Ereignisanzeige

- Klicken Sie auf Windows-Protokolle und wählen Sie Sicherheit. Wir sehen alle Ereignisse, die in den Sicherheitsprotokollen protokolliert sind.

- Suchen Sie die gewünschte Ereignis-ID mithilfe der Suchen Option oder erstellen Sie eine benutzerdefinierte Ansicht, um die gesuchten Ereignisprotokolle zu finden.

Da Windows die vorherrschende Plattform in den meisten Unternehmensnetzwerken ist, sind die von diesen generierten Sicherheitsprotokolle umfangreich. Jedes aufgezeichnete Sicherheitsereignis manuell zu überprüfen, um anomale Aktivitäten zu identifizieren, ist praktisch unmöglich.

Best Practices für Windows Security Event Log

Ohne Planung erzeugen unsere Windows-Prüfungsrichtlinien hohe Mengen überwältigender Daten. Wir sollten einige grundlegende Strategien befolgen, um Windows-Sicherheitsereignisprotokolle effektiv für Sicherheit und Compliance zu nutzen. Auf höchster Ebene müssen wir das logische Gruppieren von Ressourcen und Aktivitäten verstehen, die eine Prüfung erfordern.

Windows-Protokollverwaltung

- Aktivieren Sie relevante Prüfungsrichtlinien: Stellen Sie sicher, dass wichtige Prüfungsrichtlinien wie Kontoanmeldung/-abmeldung, Privilegennutzung, Objektzugriff, Richtlinienänderung und Systemereignisse basierend auf den Sicherheitsanforderungen der Organisation aktiviert sind.

- Regelmäßige Protokollüberprüfung und Bereinigung: Führen Sie regelmäßige Überprüfungen durch und löschen Sie Ereignisprotokolle, um Kapazitätsprobleme zu verhindern. Implementieren Sie automatisierte Protokollrotation und Archivierungsprozesse für eine effiziente Protokollverwaltung.

- Zentralisierte Protokollierung: Nutzen Sie Tools wie Windows Event Forwarding oder Lösungen von Drittanbietern, um Protokolle zu zentralisieren und einen einheitlichen Überblick für Analyse und Alarmierung bereitzustellen.

- Ereignisprotokoll-Aufbewahrungspolitik: Legen Sie eine klare Ereignisprotokoll-Aufbewahrungspolitik gemäß den gesetzlichen Anforderungen und den organisatorischen Sicherheitsstandards fest.

- Echtzeitüberwachung und Warnungen: Implementieren Sie eine Echtzeitüberwachung für kritische Sicherheitsereignisse und konfigurieren Sie Warnungen für spezifische Ereignis-IDs oder Muster, um eine proaktive Bedrohungserkennung zu erleichtern.

- Sicherer Zugriffskontrolle: Beschränken Sie den Zugriff auf Ereignisprotokolle auf autorisiertes Personal, unter Beachtung des Prinzips des geringsten Privilegs, um unbefugte Manipulationen zu verhindern.

- Ereignisprotokoll-Backups: Sichern Sie regelmäßig Sicherheitsereignisprotokolle, um Daten im Falle von Systemausfällen oder Sicherheitsvorfällen zu erhalten. Backups sind für forensische Analysen unerlässlich.

- Halten Sie das System aktualisiert: Microsoft aktualisiert regelmäßig das Windows-Betriebssystem und die Sicherheitssoftware mit den neuesten Patches, um bekannte Schwachstellen zu beheben.

- Personalschulung: Bieten Sie Schulungen für IT-Personal an, das für die Überwachung und Verwaltung von Sicherheitsereignisprotokollen verantwortlich ist. Rüsten Sie sie mit Wissen über alltägliche Sicherheitsereignisse und geeignete Reaktionsmaßnahmen aus.

- Integration mit SIEM-Lösungen: Fügen Sie bei Bedarf Ereignisprotokolle in Sicherheitsinformations- und Ereignismanagement (SIEM)-Lösungen ein, um die Analyse-, Korrelations- und Berichtsfähigkeiten zu verbessern.

Danke für Ihre Zeit. Wir schließen den Artikel „Wie man seinen Windows Server überwacht und auf Sicherheitsereignisse prüft.“

Wie man seinen Windows Server überwacht und auf Sicherheitsereignisse prüft – Abschluss

Zusammenfassend ist die sorgfältige Orchestrierung der Überwachung und Prüfung von Windows Servern nicht nur bewährte Praxis, sondern ein strategisches Erfordernis in der Cybersicherheit. Durch die Implementierung robuster Überwachungstools und proaktiver Prüfpraktiken schaffen Organisationen eine widerstandsfähige Verteidigung gegen potenzielle Sicherheitsbedrohungen und gewährleisten die kontinuierliche Integrität ihrer Serverumgebung. Mit der Entwicklung der digitalen Landschaft wird das Engagement für Wachsamkeit durch Überwachung und Prüfung zu einem Schutzschild und einem Eckpfeiler zur Stärkung der Grundlagen einer sicheren und zuverlässigen Windows Server-Infrastruktur.

Source:

https://infrasos.com/how-to-monitor-and-audit-your-windows-server-for-security-events/