Verschlüsselung wird aus Sicherheitsgründen weit verbreitet eingesetzt, da sie verhindert, dass nicht autorisierte Dritte auf private Daten zugreifen und diese verbreiten können. Backups sind keine Ausnahme und sind oft das Ziel von Datenverlusten. Als Teil einer Datenschutzstrategie können Sie Verschlüsselung als zusätzliche Sicherheitslage für Ihre Backups implementieren.

In diesem Blogbeitrag behandeln wir, wie Backup-Verschlüsselung Ihnen helfen kann, Daten im Falle von Cyberangriffen zu schützen und den allgemeinen Schutzgrad des Datenschutzes für eine sicherere Backup-Infrastruktur zu verbessern.

Was ist Backup-Verschlüsselung?

Backup-Verschlüsselung ist der Prozess der Umwandlung von Backup-Daten aus einem lesbaren Format in ein sicheres Format, das ohne einen speziellen Entschlüsselungsschlüssel oder ein Passwort nicht lesbar ist. Dies stellt sicher, dass auch wenn Backup-Daten von nicht autorisierten Personen zugreifbar sind, diese nicht gelesen, verwendet oder offengelegt werden können, ohne die entsprechenden Anmeldeinformationen, die nur autorisierten Benutzern zur Verfügung stehen. Backup-Verschlüsselung ist eine Schlüsselmaßnahme zur Sicherstellung des Schutzes sensibler Informationen vor Diebstahl, Verlust oder Offenlegung während der Speicherung und Übertragung.

Ein Beispiel für Verschlüsselung ist die Umwandlung von Klartext, der für jeden lesbar ist, in verschlüsselte Daten (Chiffretext in diesem Fall), die unwiderruflich sind, wenn sie auf die übliche Weise ohne Chiffre geöffnet werden. Infolgedessen wird nach der Umwandlung der ursprünglichen Daten mit einem geheimen Code die wahre Bedeutung dieser Daten verzerrt und ohne Entschlüsselungsschlüssel nicht verständlich.

Wichtigkeit der Verschlüsselung von Backups

Die Verschlüsselung von Backups ist wichtig, um Diebstahl von Daten und Verstöße durch nicht autorisierte Dritte zu verhindern. Cyberkriminelle können Ihre Daten stehlen und diese Daten an Konkurrenten verkaufen oder die gestohlenen Daten im Internet veröffentlichen, um Ihrer Organisation mehr Schaden zuzufügen. Dies kann zu erheblichen Reputationsschäden und finanziellen Verlusten führen.

Modernen Viren, Spyware und Ransomware sind beliebte Werkzeuge, die von Bösewichten verwendet werden, um ihre bösen Absichten umzusetzen, und ihre Angriffe sind immer ausgeklügelter und häufiger geworden. Neben den datenschutzrechtlichen Gründen zur Vermeidung nicht autorisierten Zugriffs gibt es auch andere Gründe, warum die Verschlüsselung von Backups wichtig ist. Dazu gehören:

- Compliance und Vorschriften. Einige Geschäftssegmente müssen bestimmte regulatorische Anforderungen erfüllen, wie zum Beispiel die EU’s Allgemeine Datenschutzverordnung (DSGVO), Payment Card Industry Data Security Standard (PCI DSS), California Consumer Privacy Act (CCPA), Health Insurance Portability and Accountability Act (HIPAA), Reporting for Critical Infrastructure Act (CIRCIA), SOC 3 (System and Organization Controls 3), etc. Diese Regelstandards verpflichten Organisationen zur Datenverschlüsselung während der Speicherung und Übertragung.

- Verbesserung der allgemeinen Sicherheit. Verschlüsselte Sicherungen fügen eine Schicht zur Sicherheit hinzu und verbessern die Datenschutzstrategie. Die Speicherung von Sicherungen in verschlüsseltem Format macht den Transport von Backup-Daten aufWechseldatenträgern wie Festplatten an einen anderen Ort (beispielsweise ein Katastrophenwiederherstellungsort in einer anderen geografischen Region) sicherer. Wenn ein tragbares Medium mit verschlüsselten Sicherungen verloren geht oder gestohlen wird, kann ein Dritter nicht auf kritische und sensible Daten zugreifen.

Verschlüsselte Sicherungen gegen Ransomware

Sicherungen werden verwendet, um Daten zu schützen, indem mindestens eine zusätzliche Kopie der ursprünglichen Daten erstellt wird, um bei Bedarf eine schnelle Wiederherstellung zu ermöglichen. Daher können Sie Daten aus einer Sicherung wiederherstellen, wenn die ursprüngliche Kopie der Daten durch Ransomware beschädigt oder gelöscht wird. Angreifer wissen um diese Strategie und versuchen, auf Sicherungsdaten zuzugreifen, um diese ebenfalls zu zerstören und die Datenwiederherstellung unmöglich zu machen. Bevor sie Sicherungen beschädigen oder zerstören, können Cyberangreifer Sicherungen auf ihren Servern kopieren, um Daten aus gestohlenen Sicherungen zu extrahieren.

Wenn Sicherungen als verschlüsselte Dateien gespeichert werden, hilft dieser Ansatz nicht, diese Dateien vor einer Beschädigung oder Löschung durch Ransomware zu schützen. Ransomware verwendet in der Regel starke Verschlüsselungsalgorithmen, um Daten zu verschlüsseln und somit unlesbar oder mit anderen Worten beschädigt zu machen. Ransomware kann Backup-Dateien, die zuvor von Ihnen oder Ihrer Backup-Anwendung verschlüsselt wurden, neu verschlüsseln, um sie für Sie unzugänglich zu machen.

Gleichzeitig werden Angreifer nicht auf Ihre Daten zugreifen können, wenn starke Verschlüsselungsalgorithmen verwendet werden und Schlüssel, Passwörter und Anmeldeinformationen an einem sicheren Ort gespeichert werden, wenn Ransomware Ihre verschlüsselten Sicherungsdateien an die Initiatoren des Angriffs sendet. Angreifer любят Demandeer Lösegeld, um gestohlene Daten nicht zu veröffentlichen, aber wenn Sie Ihre Backups verschlüsseln und die Backup-Daten für Angreifer nicht zugänglich sind, sind die gestohlenen verschlüsselten Backup-Daten für sie nutzlos. Verschlüsselte Backups sind resistenter gegen Manipulationen.

Hardware-Verschlüsselung kann in einigen Fällen effektiver sein, wenn es um Ransomware-Angriffe geht, aber diese Methode hat auch ihre eigenen Nachteile. Hardware-Sicherheitsmodule (HSMs) können zur Hardware-Verschlüsselung verwendet werden. Es kann sich um eine PCIe-Karte handeln, und die Verschlüsselungsschlüssel können auf einem speziellen USB-Gerät (visuell ähnlich einer USB-Flash-Speichersticks) gespeichert werden. Smart Cards oder HASP-Schlüssel sind andere Beispiele für die Speicherung von Hardware-Schlüsseln für Verschlüsselung/Entschlüsselung. Es ist schwieriger, Schlüssel von solchen Geräten zu extrahieren. In diesem Fall müssen die entsprechenden Treiber auf einem Computer installiert werden.

Verwenden Sie luftgetrennte Speicher, um Ihre Backups vor Ransomware zu schützen. Diese Speicherart verhindert die Datenänderung durch Ransomware. Ransomware kann keine Daten von luftgetrennten Speichern kopieren, die physisch von einem Computer und einem Netzwerk getrennt sind. Verwenden Sie unveränderliche Speicherung oder Speicher mit Backup-Unveränderlichkeitsfunktion, deren Zweck ähnlich dem von luftgetrennten Speichern für Backup-Schutz ist.

Verschlüsselung im Ruhezustand und während der Übertragung

Backups können während des Schreibens auf das Ziel speichermedium verschlüsselt werden. Da gesicherte Daten normalerweise über das Netzwerk übertragen werden, bevor sie auf das Ziel speichermedium geschrieben werden, ist es wichtig, den Netzwerkverkehr mit diesen Daten zu verschlüsseln. Böse Akteure können einen Traffic Sniffer verwenden, um den Netzwerkverkehr abzufangen und auf备 Daten auf diese Weise zugreifen. Die Verschlüsselung von Daten im Transit verringert das Risiko eines solchen Ereignisses. Verschlüsselung im Transit wird zwischen der Datenquelle und dem Backup-Ziel speichermedium durchgeführt.

Verschlüsselung im Ruhezustand bezieht sich auf die Verschlüsselung von Backup-Daten auf Backup-Speichermedien wie einem Backup-Repository auf Festplatten, Bandkassetten, Cloud usw. Während die Verschlüsselung von gesicherten Daten im Transit diese Daten schützt, falls Hacker auf ein Netzwerk zugreifen, schützt die Verschlüsselung von Backups im Ruhezustand sie, falls Hacker auf den Backup-Speicher zugreifen.

Sowohl die Verschlüsselung im Transit als auch die Verschlüsselung im Ruhezustand können zusammen für die Backup-Verschlüsselung und die Erhöhung der Sicherheitsstufe verwendet werden.

Kryptographiealgorithmen

Complex mathematische Algorithmen und Verschlüsselungs/Entschlüsselungsschlüssel werden zur Implementierung der Datenverschlüsselung verwendet. Für mehr Komfort kann Software ein Passwort oder eine Passphrase in einen Verschlüsselungsschlüssel der geeigneten Länge umwandeln. Dieser Ansatz ermöglicht es Benutzern, ihre Passwörter zu merken, was einfacher ist als lange Verschlüsselungsschlüssel zu lernen. Die Effizienz der Verschlüsselung für Backups, ebenso wie bei anderen Daten, hängt vom Verschlüsselungsalgorithmus ab.

Es gibt symmetrische und asymmetrische Verschlüsselungsalgorithmen. Bei symmetrischen Algorithmen wird ein Schlüssel zur Verschlüsselung und Entschlüsselung von Daten verwendet. Bei asymmetrischen Algorithmen wird ein Schlüsselpaar verwendet: ein öffentlicher Schlüssel zur Verschlüsselung von Daten und ein privater Schlüssel zur Entschlüsselung von Daten.

Beispiele hierfür umfassen:

- Symmetrische Kryptographieverfahren sind AES, DES, 3DES, Blowfish, Twofish und andere.

- Asymmetrische Kryptographieverfahren sind RSA (1024, 2048 und 4096-Bit), ECC, DSA, Diffie-Hellman und andere.

Der Advanced Encryption Standard (AES) ist einer der am häufigsten verwendeten Verschlüsselungsalgorithmen heutzutage aufgrund seiner hohen Sicherheitsstufe. Die Schlüssellänge ist wichtig und definiert, wie lange die verschlüsselten Daten als gesichert und geschützt angesehen werden können. Ein 128-Bit-Schlüssel sollte ausreichen, um Daten bis zu drei Jahre zu schützen. Längere unterstützte Schlüssel sind 192-Bit- und 256-Bit-Schlüssel.

AES-256 gewährleistet die höchste Sicherheitsstufe mit einer Schlüssellänge von 256 Bit. Tausende von Jahren sind erforderlich, um einen AES-256-Entschlüsselungsschlüssel per Brute Force zu knacken (unter Berücksichtigung der maximalen Leistung moderner Computer). Die US-Regierung verwendet AES seit 2003 zur Datenverschlüsselung. Dieses Kryptographieverfahren wurde gründlich getestet und von Kryptographie-Experten genehmigt.

Netzwerktransaktionen, die Secure Sockets Layer/Transport Layer Security (SSL/TLS) verwenden, werden während der Übertragung verschlüsselt. Das häufigste Beispiel ist das HTTPS-Protokoll. TLS 1.1 oder höher sollte für starke Verschlüsselung verwendet werden.

Längere kryptographische Schlüssel gewährleisten eine höhere Sicherheitsstufe, erfordern jedoch mehr CPU-Ressourcen für die Datenverschlüsselung. Es dauert auch länger, Daten aus verschlüsselten Backups wiederherzustellen. Wenn es um die Datenverschlüsselung während der Übertragung über das Netzwerk geht, dann ist mit einem längeren Verschlüsselungsschlüssel auch die Übertragungsgeschwindigkeit für die nutzlichen Daten niedriger. Dies liegt daran:

- Verschlüsselte Daten können manchmal etwas größer sein, weil Padding hinzugefügt wird, um sicherzustellen, dass die Daten die Blockgröße des Verschlüsselungsalgorithmus ausrichten.

- Verschlüsselte Verbindungen enthalten oft zusätzliche Metadaten und Header zur Verwaltung des Verschlüsselungsprozesses. Dazu gehören Elemente wie Zertifikate, Verschlüsselungsschlüssel und Handshakinformationen.

- Diese zusätzlichen Bytes an Metadaten tragen zu einem größeren Datenpayload bei, was die Menge der zu übertragenden Daten leicht erhöht.

- Die Zunahme der Datenmenge kann die effektive Netzwerkbandbreite verringern, da für die gleiche Menge an ursprünglicher Information mehr Daten übertragen werden müssen.

Verschlüsselungsalgorithmen können basierend auf der Art der Eingabe als Stream-Chiffre und Block-Chiffre für symmetrische Algorithmen klassifiziert werden. Bei Stream-Chiffren wird ein Block zur gleichen Zeit verschlüsselt. Block-Chiffren sind eine Art symmetrische Schlüsselverschlüsselungsalgorithmen, die:

- Eine Block-Chiffre verschlüsselt Daten in festen Größenblöcken (beispielsweise 64-Bit- oder 128-Bit-Blöcke).

- Eine Block-Chiffre verwendet einen symmetrischen Schlüssel, was bedeutet, dass derselbe Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet wird.

- Gebräuchliche Block-Chiffren umfassen AES, DES und Blowfish.

Verschlüsselung vs. Hash

Eine Hash-Funktion ist eine irreversible Funktion, die einen Textstring oder eine andere Datenmenge in einen Hash umwandeln kann. Der berechnete Hash kann dann verwendet werden, um die Integrität von Daten (Dateien) und die Echtheit (Passwort-Hashes) zu überprüfen oder eindeutige Identifikatoren (Fingerabdrücke) zu generieren. Beispiele für Hash-Funktionen sind SHA-256 und MD5.

Risiken, die mit verschlüsselten Backups verbunden sind

Verschlüsselte Sicherungen fügen einem Sicherungssystem mehr Komplexität und Overhead hinzu. Ein verlorener Schlüssel oder ein Passwort kann ernsthafte Probleme verursachen, da es dann unmöglich sein wird, Daten aus einer verschlüsselten Sicherung wiederherzustellen. Wenn ein Dritter oder Angreifer auf die Verschlüsselungsschlüssel zugreift, kann es zu Daten Diebstahl und Datenverlust kommen. Aus diesen Gründen sollten Organisationen eine zuverlässige Strategie zur Speicherung von Verschlüsselungsschlüsseln für verschlüsselte Sicherungen und zur Verwaltung dieser Schlüssel, Verschlüsselungsschlüssel-Rotationsschemata und Sicherheitsrichtlinien verwenden, um Schlüssel nur autorisierten Benutzern bereitzustellen.

Es gibt auch Risiken im Zusammenhang mit der Verschlüsselung von Bandkassetten mit Sicherungen. Die Bandnormen LTO-4 bis LTO-7 unterstützen die AES-256-Verschlüsselung von Bandmedien. Ein symmetrischer Verschlüsselungs-/Entschlüsselungsschlüssel wird auf einem Bandlaufwerk gespeichert, wenn dieses Laufwerk Daten auf Band schreibt, aber nicht länger als das. Diese Schlüssel werden aus Sicherheitsgründen nicht auf das Band geschrieben. Wenn ein Disaster das Rechenzentrum beschädigt und die Backup-Server zerstört werden, können Probleme bei der Datenwiederherstellung auftreten, da die Entschlüsselungsschlüssel mit ihnen zerstört werden.

Um die Risiken zu verringern, wird empfohlen, regelmäßig Backup-Tests durchzuführen, um sicherzustellen, dass Daten aus verschlüsselten Sicherungen in verschiedenen Szenarien wiederhergestellt werden können.

Bei der Verwendung von Verschlüsselung auf der Ebene der Festplatte oder der vollständigen Festplattenverschlüsselung kann im Falle eines Festplattenfehlers die Datenwiederherstellung im Labor möglicherweise nicht möglich sein. Backup-Kopien helfen, das Risiko der Speicherung von Backups auf einer verschlüsselten HDD oder SSD zu verringern.

Schlüsselverwaltung

Es besteht ein Risiko beim Einsatz eines Schlüssels zur Verschlüsselung aller Daten. Wenn ein Angreifer diesen Schlüssel erlangen kann, kann er alle Daten entschlüsseln und darauf zugreifen. Für hohe Sicherheitsstandards wird Organisationen empfohlen, für verschiedene Datensätze mehrere Verschlüsselungsschlüssel zu verwenden. Diese Schlüssel sollten an einem sicheren Ort aufbewahrt werden, mit Zugriff nur für autorisierte Benutzer, die Berechtigungen haben. Administratoren müssen die Schlüssel schützen und sicherstellen, dass die Schlüssel im Fall eines Katastrophenfalls verfügbar sind.

Um den Prozess der Schlüsselverwaltung während des gesamten Lebenszyklus von Verschlüsselungs-/Entschlüsselungsschlüsseln zu verbessern und die Schlüssel vor Verlust und Leckagen zu schützen, kann ein Schlüsselverwaltungssystem oder KMS implementiert werden. Das KMS kann verwendet werden, um zu steuern, wer auf Schlüssel zugreifen kann sowie wie Schlüssel zugewiesen und rotiert werden. Eines der Standards für die Schlüsselverwaltung ist das Key Management Interoperability Protocol (KMIP). Schlüsseltresore können zur Speicherung und Verwaltung von Verschlüsselungsschlüsseln verwendet werden.

Vorbereitung auf die Verschlüsselung von Backups in NAKIVO Backup & Replication

NAKIVO Backup & Replication ist eine Daten-schutzlösung, die verschlüsselte Backups unterstützt und die gesicherten Daten mit den folgenden Ansätzen verschlüsseln kann:

- Quellenseitige Verschlüsselung, um Daten vor dem Verlassen der Quelle zu verschlüsseln, während sie übertragen werden und während ihres gesamten Lebenszyklus im Backup-Repository

- Netzwerkverschlüsselung, um Daten während der Übertragung über das Netzwerk zum Backup-Repository zu verschlüsseln

- Backup-Repository-Verschlüsselung, um Daten im Ruhezustand in Speicher zu verschlüsseln

Die NAKIVO-Lösung verwendet starke AES-256-Verschlüsselung, die als internationaler Branchenstandard für die Verschlüsselung von Daten angesehen wird.

Die Verschlüsselung von Backups an der Quelle ist ab Version 11.0 verfügbar. Der Vorteil dieser Funktion besteht darin, dass die gesicherten Daten zuerst an der Quelle verschlüsselt und dann diese verschlüsselten Daten an ein Backup-Repository übertragen und dort in verschlüsselter Form gespeichert werden. Diese Methode vereinfacht die Konfiguration und den Sicherungsprozess und kann auch für Backups in die Cloud verwendet werden.

Systemvoraussetzungen

Anforderungen für die Verschlüsselung an der Quelle

In Version 11.0 von NAKIVO Backup & Replication wurde eine neue Option eingeführt, die es ermöglicht, die Backup-Verschlüsselung auf Ebene der Backup-Jobs zu konfigurieren. Die Daten werden an der Quelle verschlüsselt und bleiben während des Transports und in der Speicherung im Backup-Repository verschlüsselt.

Unterstützte Backup-Zieltypen:

- Lokaler Ordner

- NFS- und SMB-Shares

- Amazon EC2

- Amazon S3 und S3-kompatibles Objekt-Speicher

- Wasabi

- Deduplizierungsgeräte

- Azure Blob-Speicher

- Backblaze B2

- Band

Unterstützter Backup-Repository-Typ: Inkrementell mit vollem Backup

Anforderungen für die Netzwerkverschlüsselung

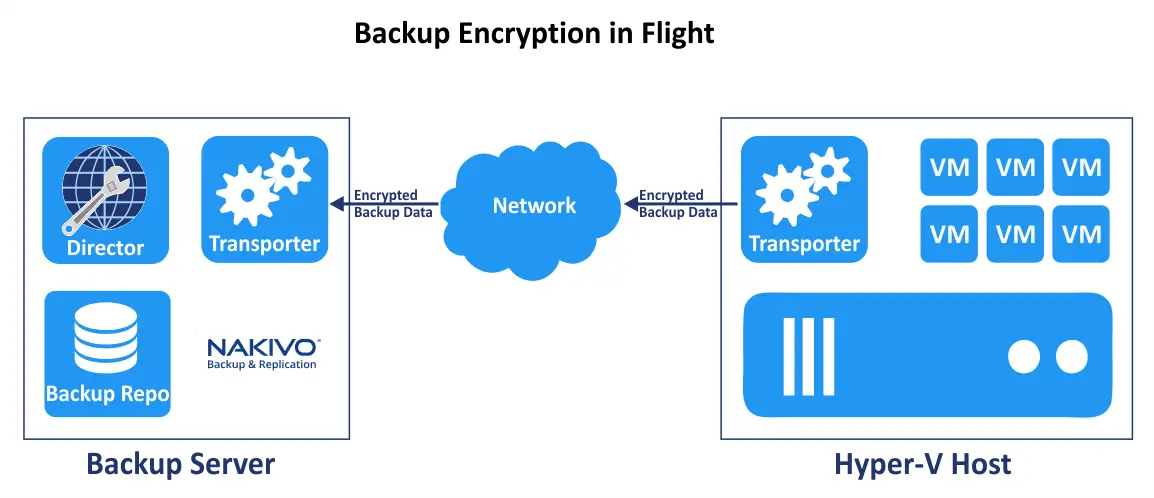

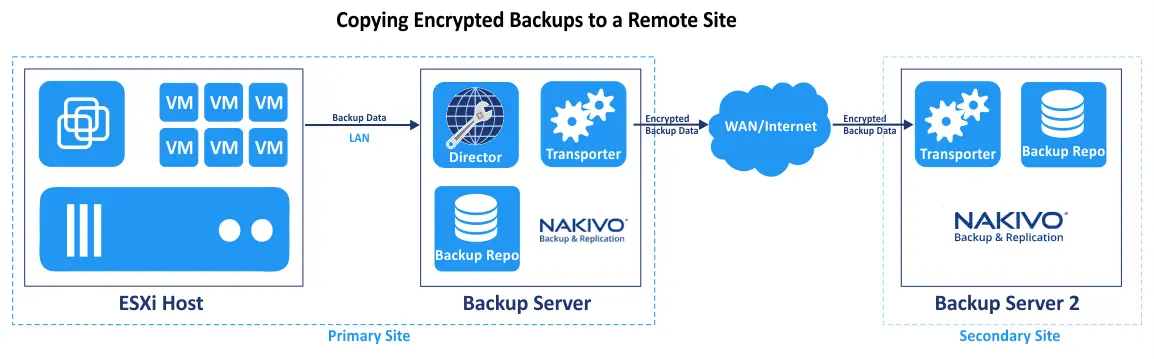

Zwei Transporter sind erforderlich, um die Netzwerkverschlüsselung für Versionen 10.11.2 und älter zu konfigurieren. Ein Transporter ist ein Kernkomponente von NAKIVO Backup & Replication, verantwortlich für die Datenverarbeitung, Übertragung, Verschlüsselung, Komprimierung usw.

Verschlüsselung zur Übertragung von Daten über das Netzwerk erfolgt zwischen den beiden Transportern: Der.Transporter an der Quellseite komprimiert und verschlüsselt die Daten, bevor er sie an den Ziel-Transporter sendet, und der Ziel-Transporter entschlüsselt die Daten und schreibt sie in ein Backup-Repository.

Anforderungen für die Verschlüsselung des Backup-Repositories

Backup-Verschlüsselung in der Speicherung an der Zielstelle ist auf Ebene des Backup-Repositories verfügbar, wenn ein Backup-Repository in NAKIVO Backup & Replication erstellt wird.

Backup-Verschlüsselung wird für die inkrementellen mit vollem und immer inkrementellen Backup-Repository-Typen unter Linux-Betriebssystem unterstützt.

Wie man Backup-Verschlüsselung aktiviert

Lassen Sie uns untersuchen, wie man verschiedene Arten der Backup-Verschlüsselung in der NAKIVO-Daten保护区-Lösung aktiviert.

Quellseiten-Backup-Verschlüsselung (Version 11.0 und höher)

In NAKIVO Backup & Replication v11.0 können Sie die Backup-Verschlüsselung an der Quelle für sichere Datenübertragungen und -speicherung einrichten. Diese Optionen können Sie im Schritt Optionen des Backup- oder Backup-Kopierauftrags-Assistenten konfigurieren.

Quellseiten-Backup-Verschlüsselung bedeutet, dass die Daten vor dem Senden an das Repository verschlüsselt werden, das heißt, an der Quelle.

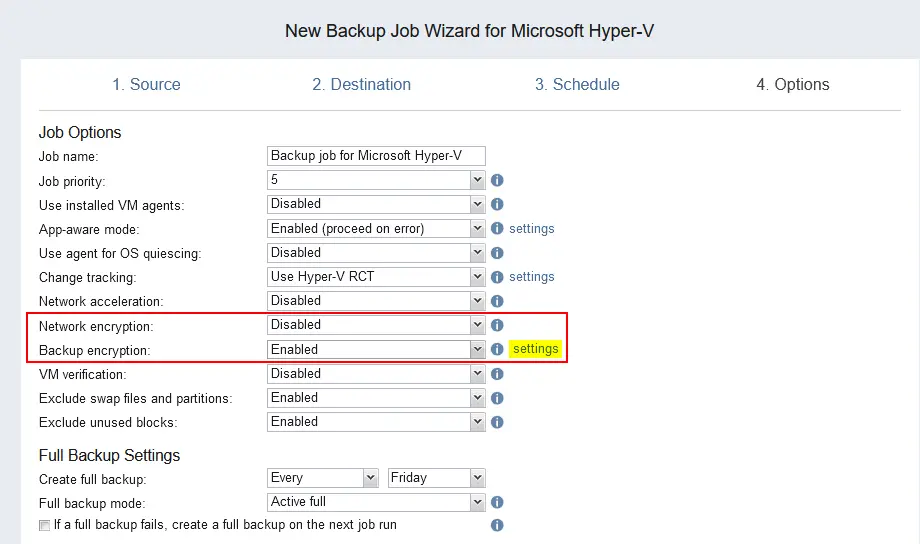

Um die Quellseiten-Backup-Verschlüsselung auf Ebene des Backup-Jobs in v11.0 zu aktivieren, tun Sie folgendes:

- Wählen Sie im Dropdown-Menü Backup-Verschlüsselung die Option Aktiviert.

- Klicken Sie auf Einstellungen in der Zeile Backup-Verschlüsselung, um das Passwort für die Verschlüsselung festzulegen.

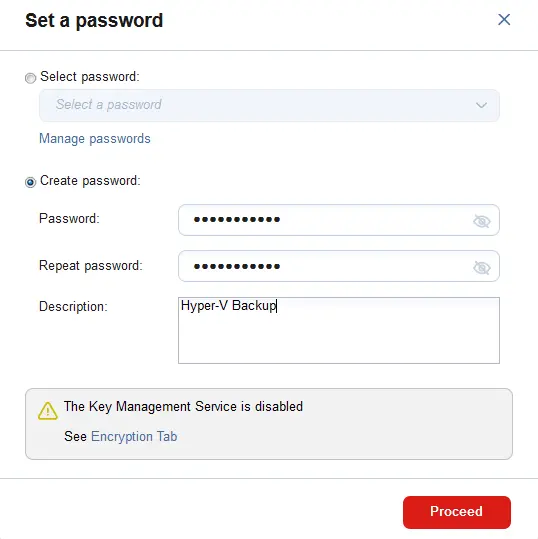

- Wählen Sie Kennwort erstellen, geben Sie ein Kennwort ein und bestätigen Sie das Kennwort.

Geben Sie eine Beschreibung für dieses Kennwort ein. Der in der Beschreibung eingegebene Name wird in der Liste der Kennwörter angezeigt, die Sie später für verschiedene Sicherungsaufträge auswählen können. Wir verwenden Hyper-V Backup als Name für das Kennwort.

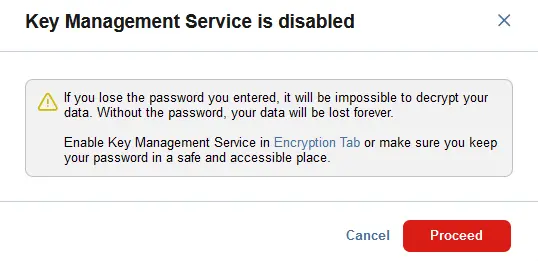

Wenn Sie AWS KMS nicht verwenden, dann sehen Sie die Meldung: Der Key Management Service ist deaktiviert. Siehe Registerkarte Verschlüsselung. Wenn Sie AWS KMS konfiguriert und aktiviert haben, wird diese Warnung nicht angezeigt. Beachten Sie, dass Sie Ihr AWS-Konto zunächst zum NAKIVO Backup & Replication Inventar hinzufügen müssen, um KMS zur Verwaltung Ihrer Passwörter zu konfigurieren.

Klicken Sie auf Fortfahren.

- Das eingegebene Passwort wird automatisch angewendet.

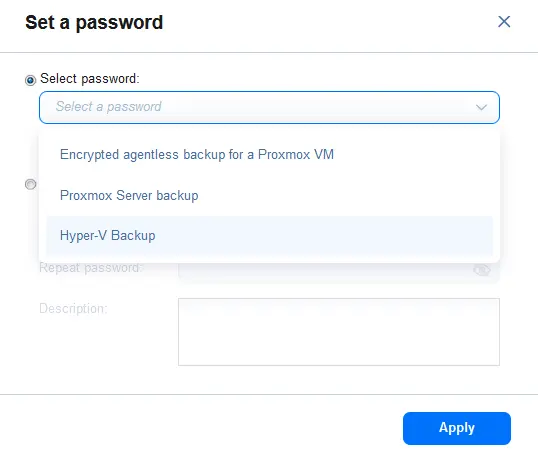

Alternativ können Sie ein vorhandenes Passwort auswählen.

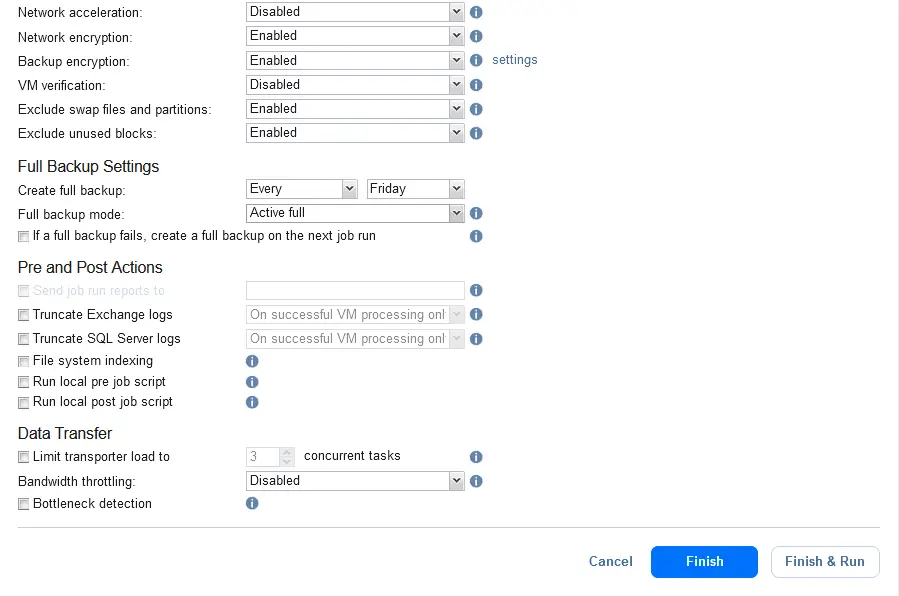

- Klicken Sie auf Beenden, um die Jobeinstellungen zu speichern, oder auf Beenden & Ausführen, um die Einstellungen zu speichern und den Job mit der konfigurierten Backup-Verschlüsselung auszuführen.

- Bei der Anwendung der Jobeinstellungen sehen Sie eine Warnung, dass das Backup passwortgeschützt ist und dass es unmöglich sein wird, die Daten zu entschlüsseln, wenn Sie das Passwort verlieren. Diese Warnung wird angezeigt, wenn Sie den AWS Key Management Service nicht aktiviert haben. Klicken Sie auf Fortfahren.

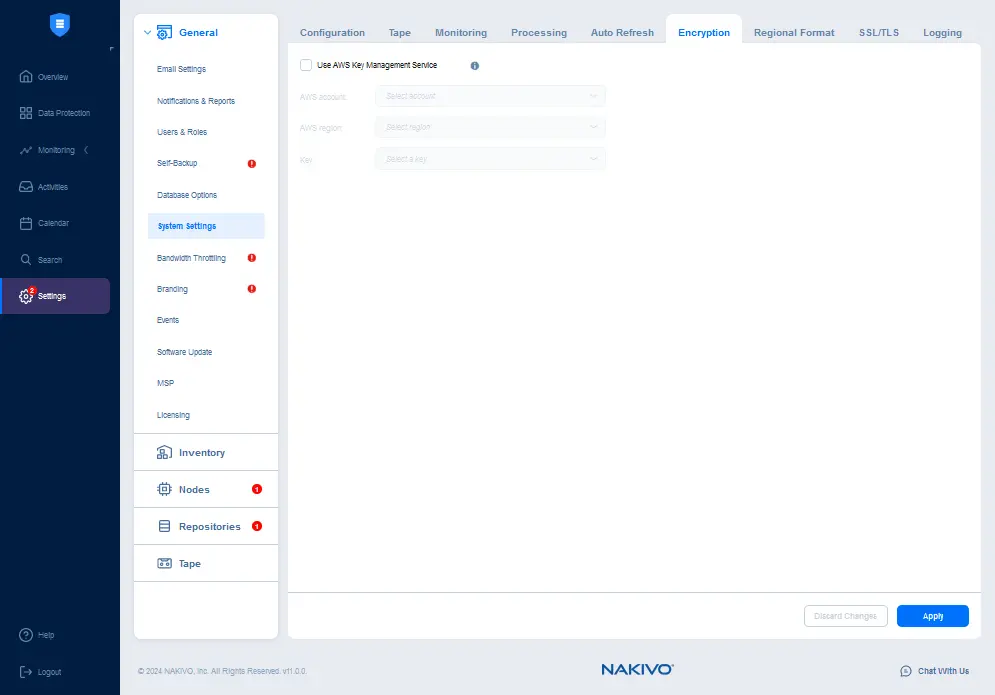

Sie können den AWS Key Management Service verwenden, um sicherzustellen, dass Sie die Verschlüsselungspasswörter, die Sie für Backups festgelegt haben, nicht verlieren. Um AWS KMS zu verwenden, gehen Sie in der Web-Oberfläche von NAKIVO Backup & Replication zu Einstellungen > Allgemein > Systemeinstellungen, wählen Sie die Registerkarte Verschlüsselung und aktivieren Sie das Kästchen .AWS Key Management Service verwenden. Denken Sie daran, dass Sie zunächst das AWS-Konto der NAKIVO Backup & Replication-Inventarliste hinzufügen müssen, um AWS KMS zu aktivieren.

Verschlüsselung für Backups über das Netzwerk konfigurieren

Wir können die Sicherheitsstufe erhöhen und die Verschlüsselung für Backup-Daten konfigurieren, die über das Netzwerk übertragen werden. Eine der Hauptvoraussetzungen für Versionen vor v10.11, damit diese Funktion funktioniert, ist, dass auf verschiedenen Maschinen zwei Transporter installiert sein müssen.

Wir können einen Hyper-V-Host der Inventarliste hinzufügen und eine Hyper-V-Virtualmaschine mit Netzwerkkennzeichnung in eine verschlüsselte Backup-Speicherung sichern. Wenn wir einen Hyper-V-Host über die Web-Oberfläche der NAKIVO-Lösung zur NAKIVO-Inventarliste hinzufügen, wird ein Transporter auf dem Hyper-V-Host installiert.

Diese Konfiguration ist in der folgenden Abbildung dargestellt.

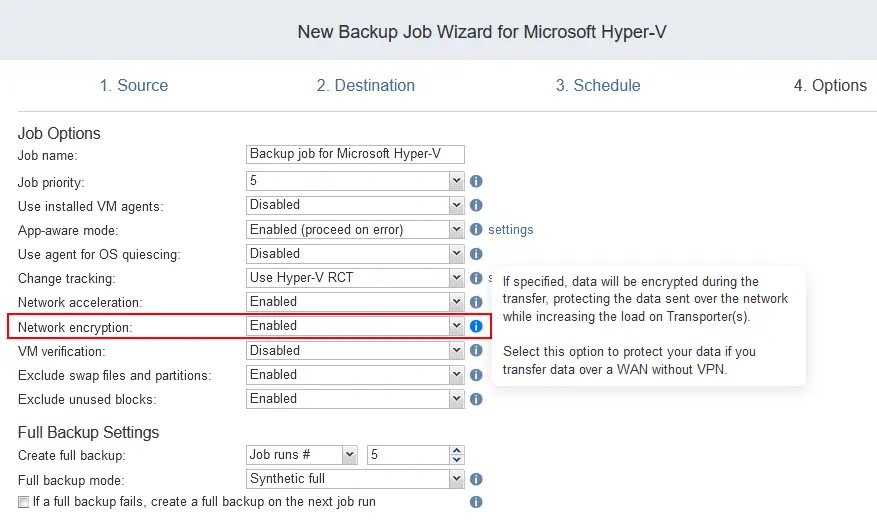

Nun können wir die Netzwerkkennzeichnung für die Übertragung von Backups über das Netzwerk in den Backup-Joboptionen konfigurieren. Geben Sie einen Anzeigenamen für den Job und andere Parameter ein.

In der Dropdown-Liste Netzwerkkennzeichnung wählen Sie Aktiviert. Dieser Parameter ist aktiv, da zwei Transporter verwendet werden, um Backup-Daten zwischen Maschinen zu übertragen.

Wir können auch einen Transporter auf der entfernten Maschine einrichten, der an einem lokalen Standort located sein kann, um die Anzahl der zu sichernden Workloads zu erhöhen. Ein Transporter kann auf einer entfernten Maschine an einem entfernten Standort eingerichtet werden, um Backups und Kopien für die Implementierung der 3-2-1 Backup-Regel zu speichern. In diesem Fall können über das Netzwerk übertragene Backup-Daten verschlüsselt und gegen Verstöße geschützt werden, selbst wenn Sie keine verschlüsselte VPN-Verbindung verwenden können.

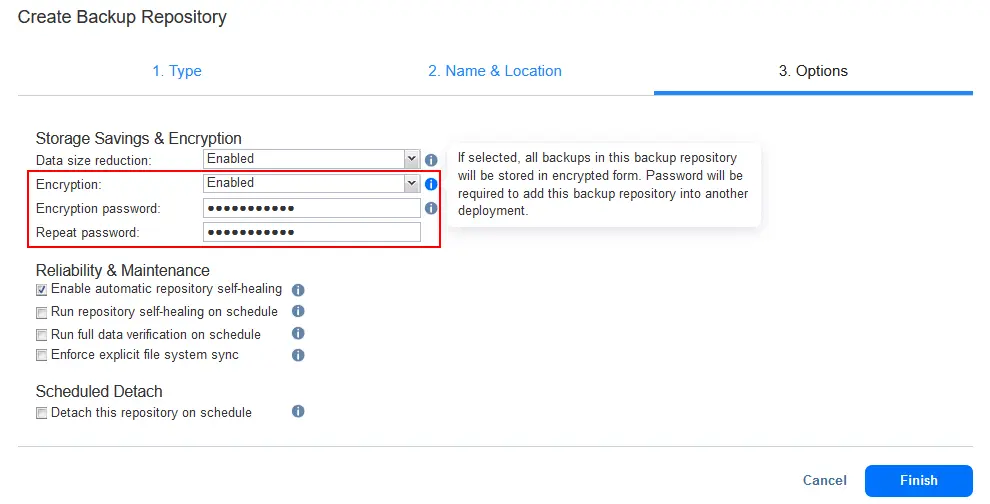

Verschlüsselung für ein Backup-Repository aktivieren

Sie können die Verschlüsselung für das gesamte Repository bei der Erstellung eines Backup-Repositories konfigurieren. Diese Funktion ist seit NAKIVO Backup & Replication v5.7 verfügbar. Wenn Sie previously ein Backup-Repository ohne Verschlüsselung erstellt haben, müssen Sie ein neues Repository erstellen, um die Verschlüsselung auf Ebene des Backup-Repositories zu aktivieren. Der Onboard Transporter wurder standardmäßig installiert. Lassen Sie uns ein Backup-Repository erstellen und uns auf die Aktivierung der Backup-Verschlüsselung konzentrieren.

ANMERKUNG: Die Aktivierung der Verschlüsselung für das gesamte Backup-Repository deaktiviert die Unveränderlichkeit für Backups, die in diesem Repository gespeichert sind. Diese Funktion ist nur für Backup-Repositories auf Linux-basierten Maschinen verfügbar.

Die Verschlüsselungseinstellungen für das gesamte Backup-Repository werden im Schritt Optionen des Assistenten zur Erstellung eines Backup-Repositories konfiguriert:

- In dem Dropdown-Menü Verschlüsselung wählen Sie Aktiviert. Dann erscheinen darunter die Passwortfelder.

- Geben Sie das Entschlüsselungspasswort ein und bestätigen Sie dieses Passwort.

- Drücken Sie Finish, um die Erstellung eines verschlüsselten Backup-Repository abzuschließen.

Ab jetzt werden alle in diesem Backup-Repository gespeicherten Sicherungen verschlüsselt.

Wiederherstellung aus verschlüsselten Sicherungen

Die Wiederherstellung von Daten aus verschlüsselten Sicherungen ist ähnlich wie bei unverschlüsselten Sicherungen. Wenn KMS nicht aktiviert ist oder ein Repository an eine neue NAKIVO-Lösungsinstanz angehängt wird, müssen Sie die Passwörter erneut angeben, um die Wiederherstellung zu ermöglichen. Mit anderen Worten, wenn Sie ein verschlüsseltes Backup-Repository an eine Instanz von NAKIVO Backup & Replication anhängen (eine andere Instanz oder eine neu installierte Instanz des Directors), müssen Sie das zuvor für dieses Backup-Repository gesetzte Entschlüsselungspasswort eingeben (wenn Sie die Verschlüsselung auf Repository-Ebene aktiviert haben).

Wenn KMS während der Verschlüsselung der Sicherungen aktiviert wurde und ein Repository an eine neue NAKIVO-Lösungsinstanz angehängt wird, müssen Sie KMS nur erneut aktivieren und den entsprechenden Schlüssel auswählen (der letztes Mal verwendet wurde). In diesem Fall müssen Sie keine Passwörter neu eingeben.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/