Finden Sie SID in Active Directory-Benutzern und -Computern mithilfe von PowerShell. Die Sicherheitskennung oder SID ist eine eindeutige ID-Nummer, die jedem Windows-Benutzer, jeder Gruppe oder jedem Computer im domänenkontrollierten Netzwerk zugewiesen wird. Wenn wir beispielsweise jemals versucht haben, Datei- und Ordnerberechtigungen zu verwalten oder im Registrierungs-Editor durchsucht haben, haben wir möglicherweise einen langen Zeichenfolgenwert gesehen, etwas wie S-1-5-21-3011698416-3634052959-2884390752-500. Wenn Sie so etwas schon einmal gesehen haben, sind Sie bereits auf die SID gestoßen.

Jeder Benutzer, jede Gruppe oder jeder Computer hat eine eindeutige SID. Wenn wir noch nie von SIDs gehört haben, fragen wir uns vielleicht, wozu sie dienen und wie sie sich im Active Directory (AD) verweben. Schließlich werden wir diese Sicherheitskennungen normalerweise nie direkt sehen.

In diesem Artikel wird erläutert, was eine SID ist, wie Sie SID in Active Directory-Benutzern und -Computern finden und mehrere Befehle zum Abrufen der SID mithilfe von Windows PowerShell freigeben.

Finden Sie SID in Active Directory

SID-Bericht Voraussetzungen

Um die Reihe von Active Directory-Befehlen und deren Beispiele zu verwenden, die in diesem Artikel behandelt werden, stellen Sie sicher, dass Sie Folgendes haben:

- Auf einem Windows-PC, der einer AD-Domäne beigetreten ist

- Angemeldet als AD-Benutzerkonto mit mindestens Leseberechtigungen für das Active Directory.

- Haben Sie das PowerShell-Active Directory-Modul installiert und importiert

Probieren Sie unsere Active Directory SID-Berichtslösung KOSTENLOS aus

Probieren Sie uns aus kostenlos, Zugriff auf alle Funktionen. – 200+ Anzeigenberichtsvorlagen verfügbar. Passen Sie Ihre eigenen Anzeigen-SID-Berichte einfach an.

Einführung in die Sicherheitskennung

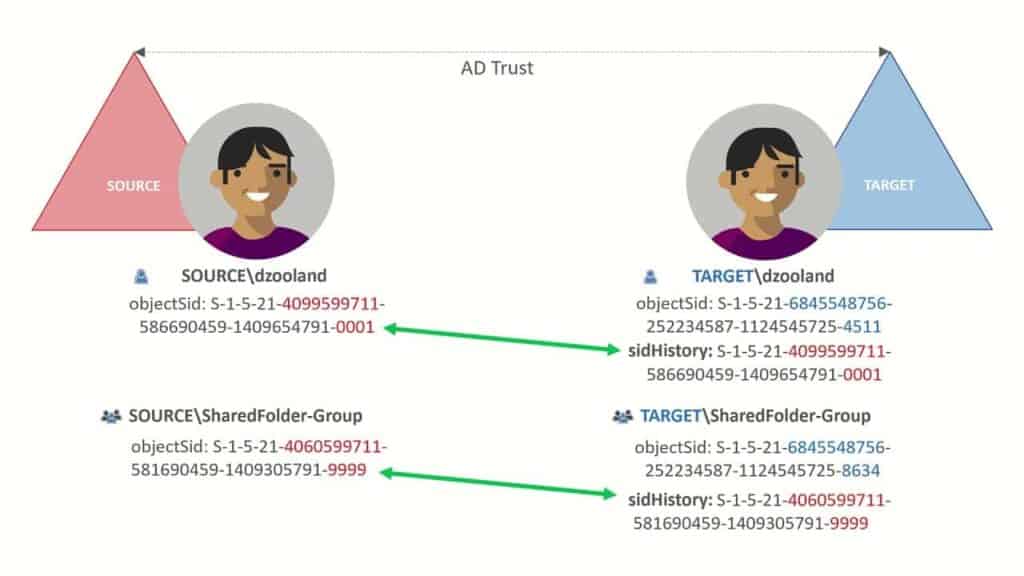

A Security Identifier or SID is a unique string of values assigned to each security principal and security group by an authority, such as a Windows domain controller. When a security group or principal is created, security identification is made automatically. Once created, the SID is saved in the security database and can be accessed as needed.

Indem es die SID und Benutzerrechte kombiniert, gibt uns Windows jedes Mal, wenn wir uns in unser System einloggen, einen Zugriffstoken. Dieser Zugriffstoken stellt den Sicherheitskontext dar und gibt uns geeignete Berechtigungen und Rechte zur Verwaltung unseres Windows-Systems. Daher ist die SID eines der wesentlichen Teile des Windows-Sicherheitsmodells.

Neben den automatisch generierten SIDs hat Windows einige bekannte universelle SIDs, wie Jeder, Lokale Behörde, Welt, NT-Autorität und Alle Dienste. In der folgenden Tabelle sind die bekannten universellen SIDs aufgeführt.

| Value | Universal Well-Known SID | Identifies |

|---|---|---|

| S-1-0-0 | Null SID | A group with no member objects. This SID is often used when a SID value is null or unknown. |

| S-1-1-0 | World | A group that includes everyone or all users. |

| S-1-2-0 | Local | Users who log on to local (physically connected) |

| S-1-2-1 | Console Logon | A group includes users logged on the physical console. |

| S-1-3-0 | Creator Owner ID | A SID to be replaced by the user’s security identifier who created a new object. This SID is used in inheritable ACEs. |

| S-1-3-1 | Creator Group ID | A SID is replaced by the primary-group SID of the user who created a new object. Use this SID in inheritable ACEs. |

| S-1-3-2 | Creator Owner Server | |

| S-1-3-3 | Creator Group Server | |

| S-1-3-4 | Owner Rights | A SID that represents the current owner of the object. When an ACE that carries this SID is applied to an object, the system ignores the object owner’s implicit READ_CONTROL and WRITE_DAC permissions for the object owner. |

| S-1-4 | Non-unique Authority | A Security Identifier that represents an identifier authority. |

| S-1-5 | NT Authority | A Security Identifier that represents an identifier authority. |

| S-1-5-80-0 | All Services | A group includes all service processes configured on the system. The operating system controls membership. |

Wenn wir mehr über Sicherheitskennungen erfahren möchten, klicken Sie auf diesen Link für die offizielle Microsoft-Dokumentation.

SID in Active Directory-Objekten mit PowerShell finden

Mit PowerShell können wir die verschiedenen SIDs jedes Objekts auf jeder Ebene finden. Die SID befindet sich als Eigenschaft eines Benutzers, einer Gruppe oder eines Computerobjekts. Wir werden den Befehl Select-Object verwenden, um die SID-Eigenschaft aus dem PowerShell-Objekt zu extrahieren.

Im folgenden Abschnitt werden wir damit beginnen, die SID des aktuell angemeldeten Benutzers zu erhalten und uns bis zur Spitze aller Domänen in einem Wald vorzuarbeiten.

Aktuelle Active Directory-Benutzer-SID in PowerShell erhalten

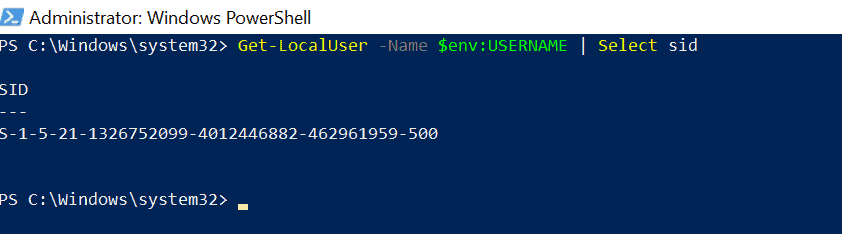

Wir können die aktuelle Benutzer-SID in PowerShell mithilfe des Befehls Get-LocalUser erhalten, der Benutzerkontodetails abruft. Führen Sie beispielsweise den folgenden Befehl aus, um die aktuell angemeldete Benutzer-SID zu erhalten.

Get-LocalUser -Name $env:USERNAME | Select-Object sidIn dem obigen PowerShell-Skript ruft Get-LocalUser Benutzerkontodetails ab, die durch die Umgebungsvariable $env:USERNAME angegeben sind.

$env:USERNAME ist eine Umgebungsvariable, die Informationen über die Umgebung und Programme des Betriebssystems speichert. Die Betriebssystempfad, der Speicherort des Windows-Installationsverzeichnisses und die Anzahl der vom Betriebssystem verwendeten Prozesse sind alle in diesen Daten enthalten. PowerShell kann auf Umgebungsvariablen zugreifen, sie verwalten und ändern.

Aktuelle lokale Benutzer-SID in PowerShell erhalten

Auf dem Server werden lokale Benutzerkonten gespeichert. Wir können diesen Konten Zugriff und Berechtigungen auf einem einzelnen System geben, jedoch nur auf diesem einen Rechner. Lokale Benutzerkonten sind Sicherheitsprinzipien, die verwendet werden, um den Zugriff von Diensten oder Benutzern auf Ressourcen auf einem einzelnen oder Mitgliedsserver zu schützen und zu kontrollieren.

Get-LocalUser gibt die SID des lokalen Benutzers über PowerShell zurück, wie unten gezeigt. Beim Verwenden des Befehls Get-LocalUser müssen wir das AD-Modul noch nicht geladen und importiert haben.

Get-LocalUser -Name 'johndoe' | Select-Object sidDas PowerShell-Skript gibt den lokalen Benutzernamen an, um die SID des lokalen Benutzers zu erhalten.

AD-Benutzer-SID in PowerShell erhalten

Da wir einen Active Directory-Befehl ausführen werden, müssen wir das AD-Modul importieren.

Import-Module ActiveDirectoryWir können die Active Directory-Benutzer-SID mithilfe des Get-ADUser-Befehls abrufen, der ein oder mehrere AD-Benutzerkontodetails bringt. Führen Sie den folgenden Befehl aus.

Get-AdUser -Identity toms | Select Name, SID, UserPrincipalNameIn dem obigen PowerShell-Skript ruft der Get-ADUser-Befehllet die AD-Benutzer-SID ab, die durch den Identitätsparameter angegeben ist. Außerdem wählt der Parameter die Eigenschaften Name, SID des AD-Benutzers und Benutzerprinzipalnamen in PowerShell aus.

Versuchen Sie unsere Active Directory & Office 365 Reporting & Auditing Tools

Testen Sie uns aus für Kostenlos. 100er von Berichtsvorlagen verfügbar. Berichte zu AD, Azure AD & Office 355 problemlos selbst anpassen.

Active Directory Computer-SID in PowerShell abrufen

Wir können nicht nur Benutzer-SIDs, sondern auch Domänencomputer abrufen. Wir können die Active Directory Computer-SID mithilfe des Get-ADComputer Befehls abrufen. Wir können mehrere SIDs von mehreren AD-Computern mithilfe des Filter-Parameters abrufen.

Get-ADComputer -Filter * | Select-Object Name, SIDIm obigen PowerShell-Skript ruft der Get-ADComputer Befehl in Active Directory Computerkontoinformationen ab und verwendet den Piping-Operator, um den Computernamen und die SID des Computers in Active Directory auszuwählen.

Active Directory Gruppen-SID in PowerShell abrufen

Wie Benutzer und Computer können wir auch die SID einer Gruppe erhalten, da Gruppen als AD-Objekte betrachtet werden. Um die AD-Gruppen-SID im Active Directory zu erhalten, verwenden Sie den Get-ADGroup Befehl.

Get-ADGroup -Identity SalesLeader | Select-Object Name, SIDDer Get-ADGroup Befehl erhält ein Gruppenkonto, das durch den Identity Parameter im PowerShell-Skript angegeben ist. Wählen Sie als Nächstes die Name- und SID-Eigenschaften der AD-Gruppe im Active Directory mithilfe des Piping-Operators aus.

Erhalten Sie die SID aller Domains in PowerShell

Ein Active Directory Forest (AD-Forest) ist der logische Container, der Domains, Benutzer, Maschinen und Gruppenregeln in einer Active Directory-Konfiguration enthält.

Wir können die SID aller Domains im Active Directory mithilfe des Get-ADForest Befehls des Active Directory wie folgt ermitteln.

(Get-ADForest).Domains| %{Get-ADDomain -Server $_} | Select-Object name, domainsidLesen Sie auchWie man einen Active Directory Health Check durchführt

Finden Sie die SID in Active Directory-Objekten Schlussfolgerung

Wir können Active Directory-Cmdlets wie Get-ADUser, Get-ADComputer und Get-ADGroup verwenden, um die SID in aktiven Verzeichnisbenutzern und -computern zu finden. Darüber hinaus haben wir auch das Abrufen der SID eines lokalen Benutzers und der gesamten Domäne mit Get-LocalUser und Get-ADDomain hinzugefügt.

Source:

https://infrasos.com/find-sid-in-active-directory-users-and-computers-using-powershell/