Die Datenwiederherstellung ist entscheidend für die Prävention von Datenverlust und eine schnelle Wiederherstellung. Ein Teil einer sicheren und widerstandsfähigen Datenschutzstrategie ist die Verschlüsselung von Backups, um Verstöße und den Zugriff auf Daten durch unbefugte Personen zu verhindern. Dieser Blogbeitrag behandelt Verschlüsselungstypen basierend darauf, wo die Daten verschlüsselt werden, und erklärt, wie ein spezifischer Ansatz für eine effektive Backup-Verschlüsselungsstrategie verwendet werden kann.

Arten der Backup-Verschlüsselung

Die Verschlüsselung kann in verschiedene Kategorien eingeteilt werden, basierend auf dem Verschlüsselungsalgorithmus, der Schlüssellänge und dem Ort, an dem die Verschlüsselung durchgeführt wird. Source-side Encryption und Target-side Encryption sind Begriffe, die im Kontext der Datenverschlüsselung verwendet werden, insbesondere wenn Daten zwischen Systemen übertragen werden, wie bei Cloud-Speicher oder Datenbackup-Szenarien. Sie beziehen sich auf den Ort, an dem die Verschlüsselungs- und Entschlüsselungsprozesse stattfinden.

Source-Side Encryption

Source-side Encryption, auch als Client-side Encryption bekannt, beinhaltet das Verschlüsseln von Daten auf dem System des Clients (Quelle) bevor sie an ein anderes System, wie einen Cloud-Speicher-Dienst oder einen entfernten Server, übertragen werden. Dieser Prozess stellt sicher, dass die Daten ab dem Moment geschützt sind, wenn sie die Kontrolle des Clients verlassen, und erhält ihre Vertraulichkeit und Integrität während der Übertragung und Lagerung.

ANMERKUNG: Source-side Encryption steht eng in Verbindung mit dem, was oft als Client-side Encryption bezeichnet wird. Tatsächlich werden diese beiden Begriffe häufig austauschbar verwendet, obwohl der Kontext je nach spezifischer Anwendung oder System variieren kann.

Wie Source-side Encryption funktioniert

Wenn ein Benutzer oder eine Anwendung Daten auf einem Gerät wie einem Computer oder Server erzeugt, werden die Daten zunächst lokal auf diesem Gerät verschlüsselt. Der Verschlüsselungsprozess verwendet einen starken Verschlüsselungsalgorithmus wie AES (Advanced Encryption Standard), der die lesbaren Daten in ein verschlüsseltes Format umwandelt, das ohne den entsprechenden Entschlüsselungsschlüssel unlesbar ist. Dieser Verschlüsselungsschlüssel wird typischerweise vom Client verwaltet, was bedeutet, dass nur der Client – oder autorisierte Entitäten mit Zugang zum Schlüssel – die Daten entschlüsseln und auf die Originaldaten zugreifen kann.

Sobald die Daten verschlüsselt sind, werden sie an das Zielsystem übertragen. Während dieser Übertragung bleiben die Daten verschlüsselt, was das Risiko von Verstößen verringert, wenn sie abgefangen werden. Da die Daten bereits vor dem Verlassen der Umgebung des Clients verschlüsselt sind, muss das empfangende System nicht deren Inhalt kennen oder in der Lage sein, sie zu entschlüsseln.

Nach Erreichen des Zielsystems werden die Daten in ihrem verschlüsselten Zustand gespeichert. Der Server oder Speicherdienst enthält nur die verschlüsselten Daten und hat typischerweise keinen Zugang zu den Entschlüsselungsschlüsseln, was bedeutet, dass er die Daten nicht selbst entschlüsseln kann. Diese Konfiguration stellt sicher, dass die Daten auch bei einer Kompromittierung des Speichersystems sicher bleiben, da die Daten ohne den richtigen Entschlüsselungsschlüssel nicht gelesen werden können.

Wenn der Client oder ein autorisierter Benutzer auf die gespeicherten Daten zugreifen muss, werden die verschlüsselten Daten vom Zielsystem abgerufen und an den Client (Quellsystem) zurückgegeben. Der Client verwendet dann den ursprünglichen Entschlüsselungsschlüssel, um die Daten lokal zu entschlüsseln und sie zurück in ihre ursprüngliche, lesbare Form zu verwandeln. Dieser Entschlüsselungsprozess erfolgt vollständig auf dem Systems des Clients, was sicherstellt, dass die Daten während ihres gesamten Lebenszyklus unter der Kontrolle des Clients bleiben.

Quellseitige Verschlüsselung ist besonders wertvoll in Szenarien, in denen der Client die Kontrolle über die Datensicherheit wahren möchte, wie beim Speichern sensibler Informationen in Cloud-Umgebungen. Allerdings muss der Client die Verschlüsselungsschlüssel sicher verwalten, da der Verlust dieser Schlüssel dazu führt, dass die Daten dauerhaft nicht mehr zugänglich sind. Diese Methode bietet einen hohen Grad an Datenschutz.

Vorteile der quellseitigen Verschlüsselung

Quellseitige Verschlüsselung ermöglicht es dem Client, die vollständige Kontrolle über den Verschlüsselungsprozess zu behalten, einschließlich der Verschlüsselungsschlüssel. Diese Methode stellt sicher, dass die Daten geschützt sind, bevor sie die Umgebung des Clients verlassen, was ein höheres Maß an Vertrauen und Autonomie bietet. Der Client kann die Verschlüsselungsmethoden und die Strategien für die Schlüsselverwaltung anpassen, um spezifische Sicherheits- und Compliance-Anforderungen zu erfüllen, was diese Methode besonders vorteilhaft für sensible oder regulierte Daten macht.

Sicherheit

Ein Hauptvorteil der quellseitigen Verschlüsselung in puncto Sicherheit ist, dass die Daten an ihrem Ursprung verschlüsselt werden, was bedeutet, dass sie während des Transports und im Ruhezustand sicher sind. Da der Client die Verschlüsselungsschlüssel kontrolliert, bleiben die Daten für jedermann, einschließlich Diensteanbieter oder Dritter, die keine Schlüssel besitzen, unzugänglich. Infolgedessen wird das Risiko eines unrechtmäßigen Zugriffs oder Datenverlusts erheblich verringert, selbst wenn das Speichersystem kompromittiert wird. Zusätzlich ist die Verschlüsselung ende-zu-ende, was sicherstellt, dass die Daten während ihres gesamten Lebenszyklus geschützt bleiben.

Leistung

Die Verschlüsselung auf der Senderseite kann eine merkliche Leistungseinbuße haben, da die Verschlüsselungs- und Entschlüsselungsvorgänge auf dem Gerät des Clients (Quelle) stattfinden. Abhängig von der Größe und Komplexität der Daten kann dies erhebliche Rechenressourcen erfordern und möglicherweise Operationen verlangsamen, insbesondere bei großen Datensätzen oder gerätelimitierten Geräten. Die Schlüsselverwaltung kann ebenfalls Komplexität hinzufügen und erfordert sorgfältige Handhabung, um Leistungsbottlenecks zu vermeiden oder potenziellen Datenverlust zu verhindern, falls Schlüssel falsch behandelt werden.

Target-Side Encryption

Die Verschlüsselung auf der Zielseite, auch als Server-seitige Verschlüsselung bekannt, bezieht sich auf den Vorgang der Verschlüsselung von Daten durch das Zielsystem (wie einen Cloud-Diensteanbieter, einen Remote-Server oder eine Datenbank), nachdem diese vom Sender (Client) empfangen wurden. Diese Verschlüsselungsstrategie wird häufig in Cloud-Speicherdiensten, Datenbanken und anderen Szenarien verwendet, in denen Daten nach ihrem Empfang und Speichern geschützt werden müssen. Diese Methode verlagert die Verantwortung für die Verschlüsselung und Sicherung der Daten auf den Server (Ziel) anstelle des Clients (Quelle).

Wie die Zielseitenverschlüsselung funktioniert

Wenn ein Client Daten an ein Zielsystem sendet, arriveiren die Daten typischerweise im Klartext, obwohl sie während der Übertragung möglicherweise durch Protokolle der Transportschicht wie TLS/SSL geschützt werden. Sobald die Daten das Zielsystem erreichen, übernimmt der Server den Verschlüsselungsvorgang. Der Server verwendet ein starkes Verschlüsselungsalgorithmus wie AES (Advanced Encryption Standard), um die Daten in ein verschlüsseltes Format umzuwandeln. Dies stellt sicher, dass die Daten geschützt und für Benutzer oder Anwendungen, die möglicherweise unrechtmäßigen Zugriff auf die Speicherung des Servers erhalten, unlesbar sind.

Der Zielserver verwaltet die für diesen Prozess notwendigen Verschlüsselungsschlüssel. Diese Schlüssel können vom Server selbst generiert und gespeichert werden oder über einen dedizierten Schlüsselverwaltungsdienst (KMS) verwaltet werden. Die Verschlüsselungsschlüssel sind entscheidend sowohl für die Verschlüsselung als auch für die Entschlüsselung der Daten und ihre Verwaltung ist zentral für die Aufrechterhaltung der Sicherheit der verschlüsselten Daten.

Nach der Verschlüsselung speichert der Zielserver die Daten in ihrem verschlüsselten Zustand, sei es auf einer Festplatte, in einer Datenbank oder innerhalb eines Cloud-Speichersystems. Die Daten bleiben im Ruhezustand verschlüsselt, was bedeutet, dass selbst wenn das physische Speichermedium von nicht autorisierten Personen zugreifbar ist, sie nur die verschlüsselten Daten sehen würden, die ohne den Entschlüsselungsschlüssel nutzlos wären.

Wenn ein autorisierter Benutzer oder ein System die Daten anfordert, decryptiert der Server die Daten, bevor er sie an den Client zurückliefert. Dieser Decryptierungsprozess ist typischerweise für den Client nicht sichtbar, der möglicherweise nicht einmal bemerkt, dass die Daten während der Speicherung verschlüsselt waren. Der Client erhält die Daten in ihrem ursprünglichen, lesbaren Zustand, bereit zum Gebrauch.

Die Verschlüsselung auf der Zielseite vereinfacht den Prozess für den Client (Quellseite), da der Client sich nicht um die Handhabung der Verschlüsselung oder die Verwaltung der Schlüssel kümmern muss. Der Server oder der Cloud-Anbieter übernimmt diese Verantwortlichkeiten und stellt sicher, dass die Daten einheitlich verschlüsselt und gemäß den Sicherheitsrichtlinien des Anbieters geschützt sind. Dies bedeutet jedoch auch, dass der Client dem Server vertrauen muss, die Verschlüsselungsschlüssel sicher zu verwalten und die Verschlüsselungs- und Decryptierungsprozesse ordnungsgemäß durchzuführen.

Diese Methode wird häufig in Cloud-Speicherdiensten, Datenbanken und anderen Umgebungen verwendet, in denen große Mengen an Daten sicher gespeichert werden müssen. Sie bietet eine effiziente Möglichkeit, ruhende Daten zu schützen und ist daher eine beliebte Wahl für Organisationen, die die Datensicherheit gewährleisten möchten, ohne die Komplexität auf der Seite des Clients zu erhöhen.

Vorteile der Zielseitenverschlüsselung

Die Zielseitenverschlüsselung vereinfacht den Verschlüsselungsprozess für den Client an der Quellseite, indem sie die Verantwortung auf den Zielserver oder den Cloud-Anbieter verlagert. Der Client muss sich nicht um die Implementierung von Verschlüsselungsalgorithmen oder die Verwaltung von Verschlüsselungsschlüsseln kümmern, da diese Aufgaben vom Zielsystem übernommen werden. Dies erleichtert die Integration von Verschlüsselung in bestehende Arbeitsabläufe, insbesondere in Umgebungen, in denen Benutzerfreundlichkeit und Skalierbarkeit wichtig sind. Es stellt auch sicher, dass Verschlüsselungspolicys konsistent auf alle auf dem Server gespeicherten Daten angewendet werden.

Sicherheit

Während die Zielseitenverschlüsselung sicherstellt, dass Daten ruhend verschlüsselt sind, muss der Client dem Server oder Cloud-Anbieter vertrauen, dass dieser den Verschlüsselungsprozess verwaltet und die Verschlüsselungsschlüssel schützt. Die Sicherheit der Daten hängt von der Fähigkeit des Servers ab, Schlüssel ordnungsgemäß zu verwalten und Sicherheitsrichtlinien durchzusetzen. Wenn der Server jedoch kompromittiert wird, besteht das Potenzial, dass nicht autorisierte Benutzer sowohl Zugang zu den verschlüsselten Daten als auch zu den Schlüsseln erhalten, die zum Entschlüsseln erforderlich sind. Um dies zu mildern, bieten viele Dienste zusätzliche Sicherheitsfunktionen wie Key-Management-Services (KMS) und Hardware-Sicherheitsmodule (HSMs), um den Schutz der Schlüssel zu stärken.

Leistung

Zielseitige Verschlüsselung hat generell eine geringere Leistungseinbuße auf dem Client (Quellseite), da die Schwerstarbeit der Verschlüsselung und Entschlüsselung vom Zielserver erledigt wird. Dies kann zu einer besseren Leistung auf der Client-Seite führen, insbesondere bei Geräten mit begrenzter Rechenleistung. Allerdings verbrauchen die Verschlüsselungs- und Entschlüsselungsvorgänge dennoch Ressourcen auf dem Server, was die Leistung des Servers beeinflussen kann, insbesondere in hochbeanspruchten Umgebungen. Zusätzlich kann die Notwendigkeit, Daten auf dem Server zu entschlüsseln, bevor sie an den Client zurückgesendet werden, eine gewisse Latenz verursachen, obwohl dies in gut optimierten Systemen oft minimal ist.

Quellseitige Verschlüsselung vs Zielseitige Verschlüsselung

Die folgende Tabelle lists die wichtigsten Parameter, um die Unterschiede zwischen quellseitiger Verschlüsselung und zielseitiger Verschlüsselung (Client-seitige Verschlüsselung vs Server-seitige Verschlüsselung) zusammenzufassen.

| Funktion/Aspekt | Quellenseitige Verschlüsselung | Verschlüsselung auf der Zielseite |

| Definition | Die Verschlüsselung der Daten wird an der Quelle durchgeführt, bevor sie übertragen werden. | Die Daten werden verschlüsselt, sobald sie ihr Ziel erreichen. |

| Kontrolle | Typischerweise hat der Eigentümer oder Absender der Daten die Kontrolle über den Verschlüsselungsprozess und die Schlüssel. | Der Datenempfänger oder Speicherdienstleister verwaltet in der Regel den Verschlüsselungsprozess und die Schlüssel. |

| Schlüsselverwaltung | Schlüssel werden normalerweise vom Absender/Eigentümer der Daten kontrolliert und verwaltet. | Schlüssel werden vom Datenempfänger oder dem Speicherdienstleister verwaltet. |

| Sicherheitsverantwortung | Die primäre Verantwortung liegt beim Absender der Daten, um sicherzustellen, dass die Daten vor der Übertragung verschlüsselt werden. | Die Verantwortung für die Verschlüsselung der Daten beim Empfang liegt in erster Linie beim Datenempfänger oder Speicheranbieter. |

| Übertragungssicherheit | Die Daten werden während der Übertragung verschlüsselt, was Sicherheit gegen Abfangen bietet. | Daten könnten während der Übertragung im Klartext abgefangen werden, wenn sie nicht verschlüsselt sind; konzentriert sich mehr auf den Schutz gespeicherter Daten. |

| Integrationskomplexität | Möglicherweise erfordert die Implementierung von Verschlüsselungsmechanismen einen höheren Integrationsaufwand auf Seiten des Datensenders. | In der Regel einfacher zu implementieren, da der Verschlüsselungsprozess nach dem Empfang erfolgt, oft unter Verwendung von Standarddienstwerkzeugen. |

| Auswirkungen auf die Leistung | Potenzieller Performance-Overhead auf der Client-Seite durch Verschlüsselungsprozesse vor dem Versenden der Daten. | Weniger Auswirkung auf die Client-Seite; der Leistungsaufwand liegt auf der Server- oder Speicherseite aufgrund der Verschlüsselungsprozesse beim Empfang der Daten. |

| Konformität und Richtlinien | Ermöglicht es Absendern, bestimmte Datenschutzrichtlinien und -bestimmungen einzuhalten, indem sie die Verschlüsselung selbst steuern. | Kann Compliance-Anforderungen in Bezug auf Richtlinien zur Verschlüsselung von Daten im Ruhezustand und Verantwortlichkeiten des Datenverwahrers erfüllen. |

| Anwendungsfälle | Nützlich in Szenarien, in denen eine sichere Übertragung kritisch ist, wie z.B. beim Austausch sensibler Daten. | Gebräuchlich in Cloud-Speicher- und Data-Warehousing-Lösungen, bei denen der Datenschutz in erster Linie für gespeicherte Daten erforderlich ist. |

Quellenseitige Backup-Verschlüsselung mit NAKIVO

Both source-side encryption and target-side encryption types can be used for data backup. Let’s explore source-side encryption in the context of data backup.

NAKIVO Backup & Replication ist eine fortschrittliche Datenschutzlösung, die die Verschlüsselung von Backups unterstützt. Ein starker AES-256-Algorithmus (256-Bit-Länge des Verschlüsselungsschlüssels) wird in der NAKIVO-Lösung zur Verschlüsselung verwendet. Die Verschlüsselung kann auf Ebene des Backup-Repositoriums (für alle in einem Backup-Repositorium gespeicherten Backups) als Zielverschlüsselung konfiguriert werden. Die andere Option ist die Konfiguration der Verschlüsselung auf Ebene der Backup-Jobs mit einer Quellseitigen Verschlüsselung. Infolgedessen werden Backups während der Übertragungen verschlüsselt und als verschlüsselte Daten im Backup-Repositorium gespeichert.

Die Quellseitige Backup-Verschlüsselung erfordert die Eingabe eines Passworts. Ein starker Hash, der basierend auf dem bereitgestellten Passwort generiert wird, wird zur Erstellung des Verschlüsselungs-/Entschlüsselungsschlüssels verwendet. Es ist wichtig, das Verschlüsselungspasswort nicht zu verlieren, da Sie ohne das Passwort nicht in der Lage sind, Daten aus dem verschlüsselten Backup wiederherzustellen.

Anforderungen für die Quellseitige Verschlüsselung:

- NAKIVO Backup & Replication v11.0 oder neuer

- Speichertyp: Inkrementell mit vollem Backup (Band wird ebenfalls unterstützt)

Konfiguration der Quellseitigen Verschlüsselung

Die Quellseitige Verschlüsselung für Backups wird in der Web-Oberfläche auf Ebene des Jobs konfiguriert.

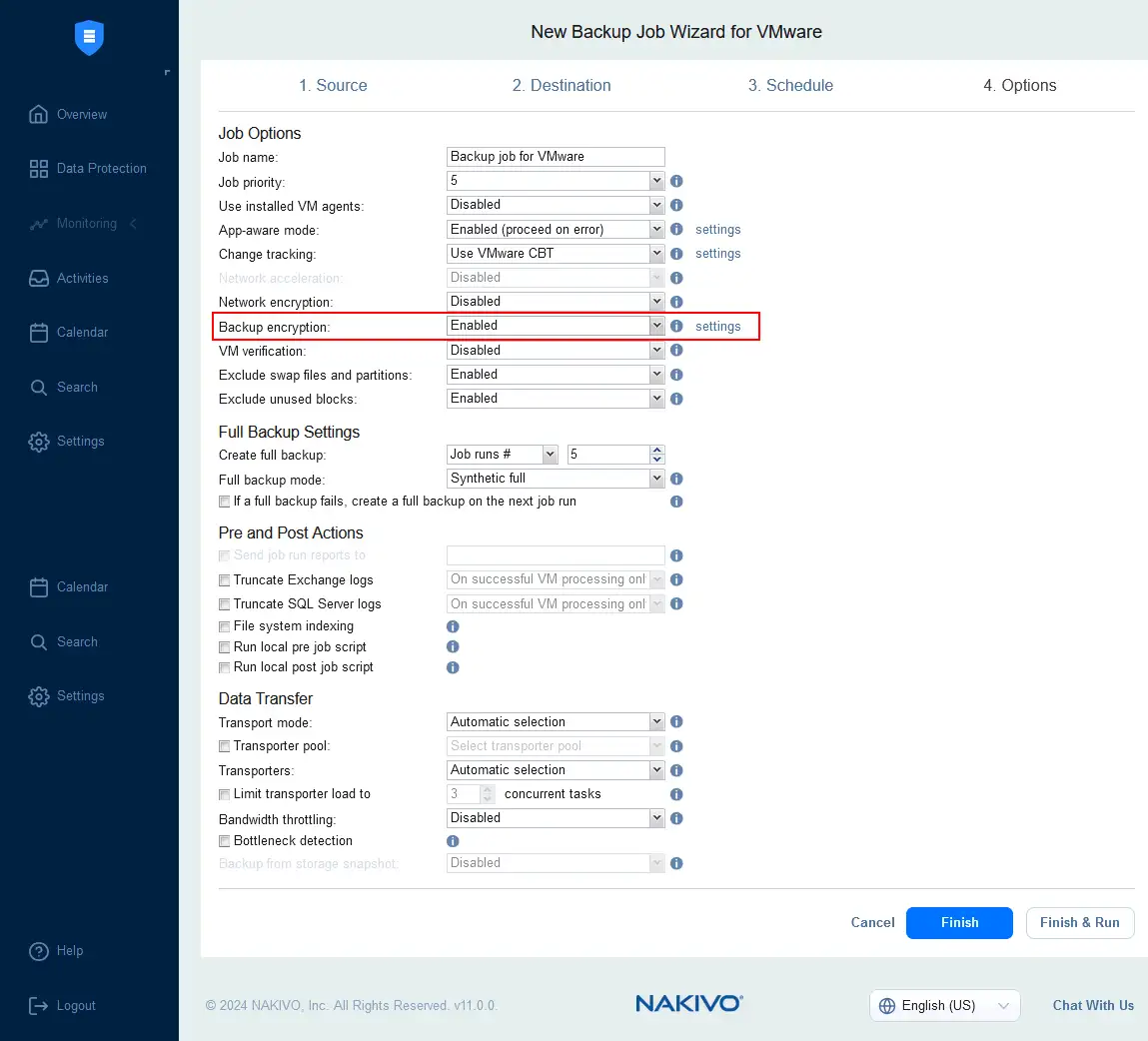

- Gehen Sie zum Optionen-Schritt eines Backup-Job-Assistenten in NAKIVO Backup & Replication, um die Verschlüsselungsoptionen einzustellen.

- Stellen Sie die Option Verschlüsselung der Sicherung auf aktiviert, um eine Quellseitige Verschlüsselung für eine Sicherung zu implementieren.

ANMERKUNG: Wenn die Netzwerkkennzeichnung aktiviert ist, wird die gesicherte Daten vor dem Übertragen über das Netzwerk verschlüsselt und beim Schreiben in das Ziel-Sicherungsrepository entschlüsselt. Die Belastung der Transporter steigt für die Verschlüsselung und Entschlüsselung der Daten. Wenn die Verschlüsselung der Sicherung aktiviert ist, wird die Daten an der Quelle verschlüsselt, als verschlüsselte Daten übertragen und in der Sicherungsrepository als verschlüsselte Daten gespeichert. Das Aktivieren sowohl der Verschlüsselung der Sicherung als auch der Netzwerkkennzeichnung erhöht die Belastung für die doppelte Verschlüsselung der Daten und ist nicht erforderlich.

- Klicken Sie auf Einstellungen, um einen Verschlüsselungsschlüssel zu setzen.

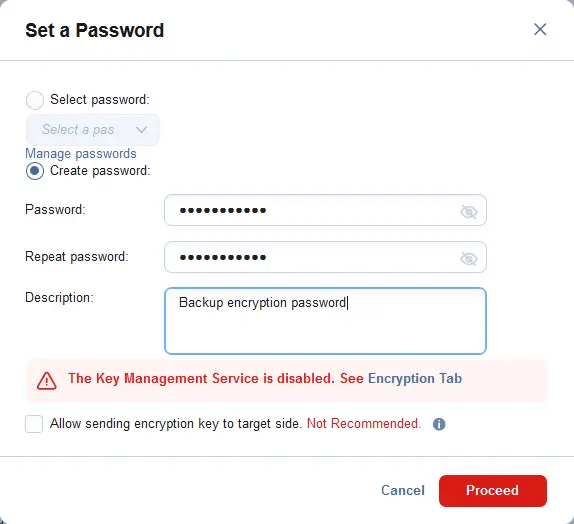

- Setzen Sie die erforderlichen Parameter im Fenster Ein Passwort festlegen.

- Erstellen Sie ein neues Passwort und bestätigen Sie das Passwort.

- Geben Sie eine Beschreibung ein, zum Beispiel Sicherungsverschlüsselung Passwort.

Wenn Sie auf Fortfahren drücken, wird das neue Passwort in einer Datenbank des NAKIVO Director gespeichert, und Sie können dieses Passwort später für andere Sicherungsaufgaben auswählen.

Sie können auch einen Key Management Service (KMS) für zusätzliche Schutzmaßnahmen einrichten. NAKIVO Backup & Replication unterstützt AWS KMS.

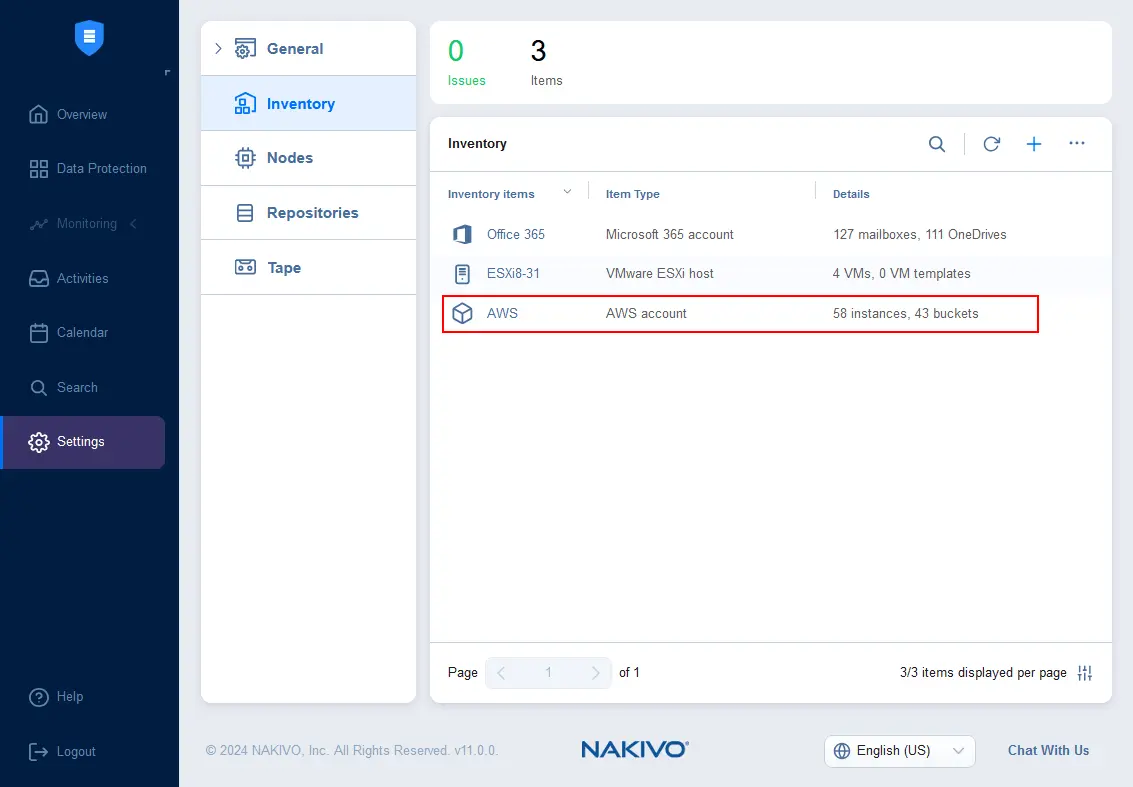

- Um AWS KMS zu aktivieren, müssen Sie ein AWS-Konto zu dem NAKIVO-Inventar hinzufügen.

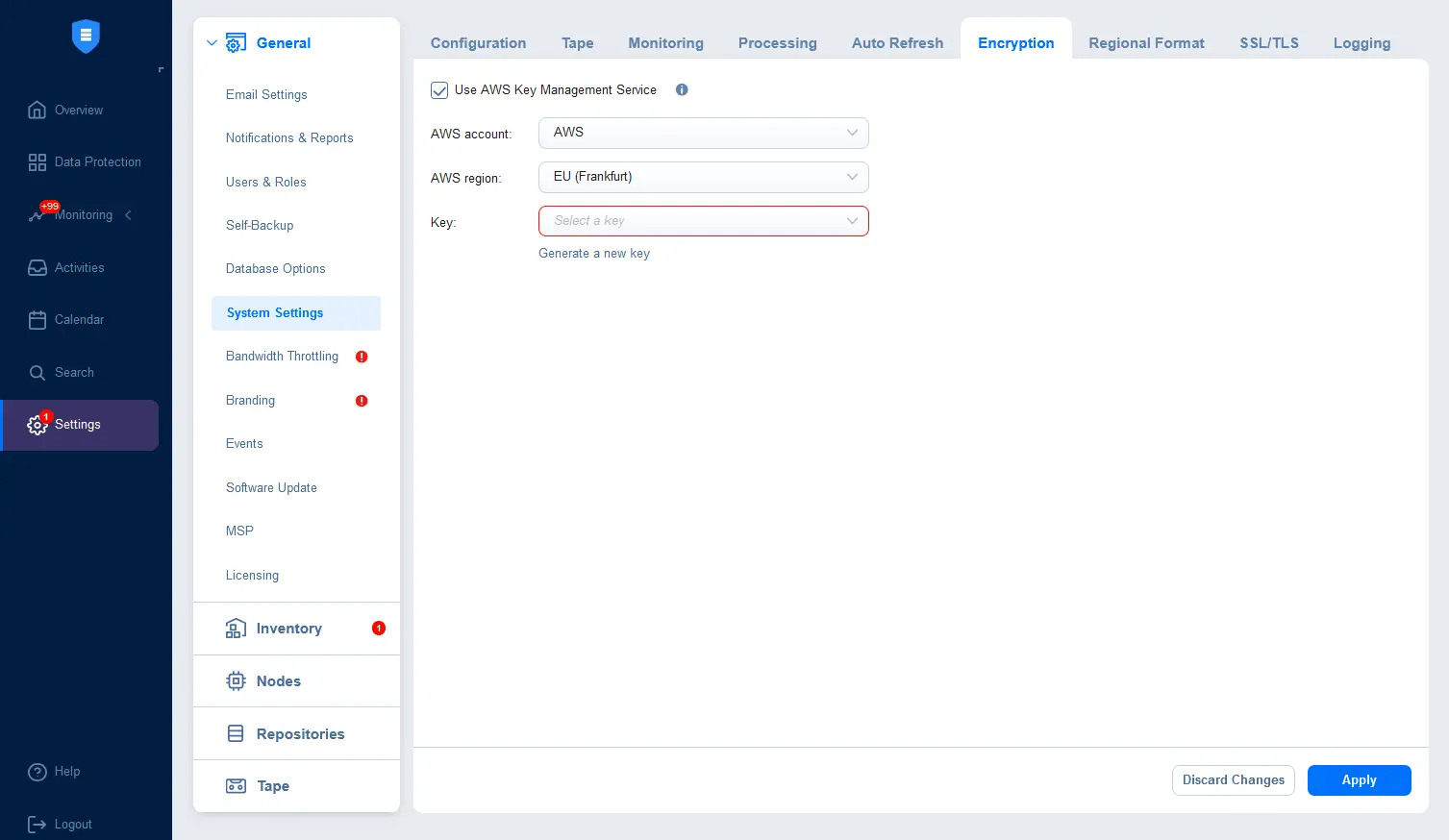

- Um den AWS Key Management Service für die Backup-Verschlüsselung zu aktivieren, gehen Sie zu Einstellungen > Allgemein > Systemeinstellungen und wechseln Sie zur Registerkarte Verschlüsselung.

- Wählen Sie das Kästchen für die Verwendung des AWS Key Management Service aus.

- Wählen Sie ein AWS-Konto aus, das zum NAKIVO-Inventar hinzugefügt wurde.

- Wählen Sie eine AWS-Region aus.

- Wählen Sie einen Schlüssel aus.

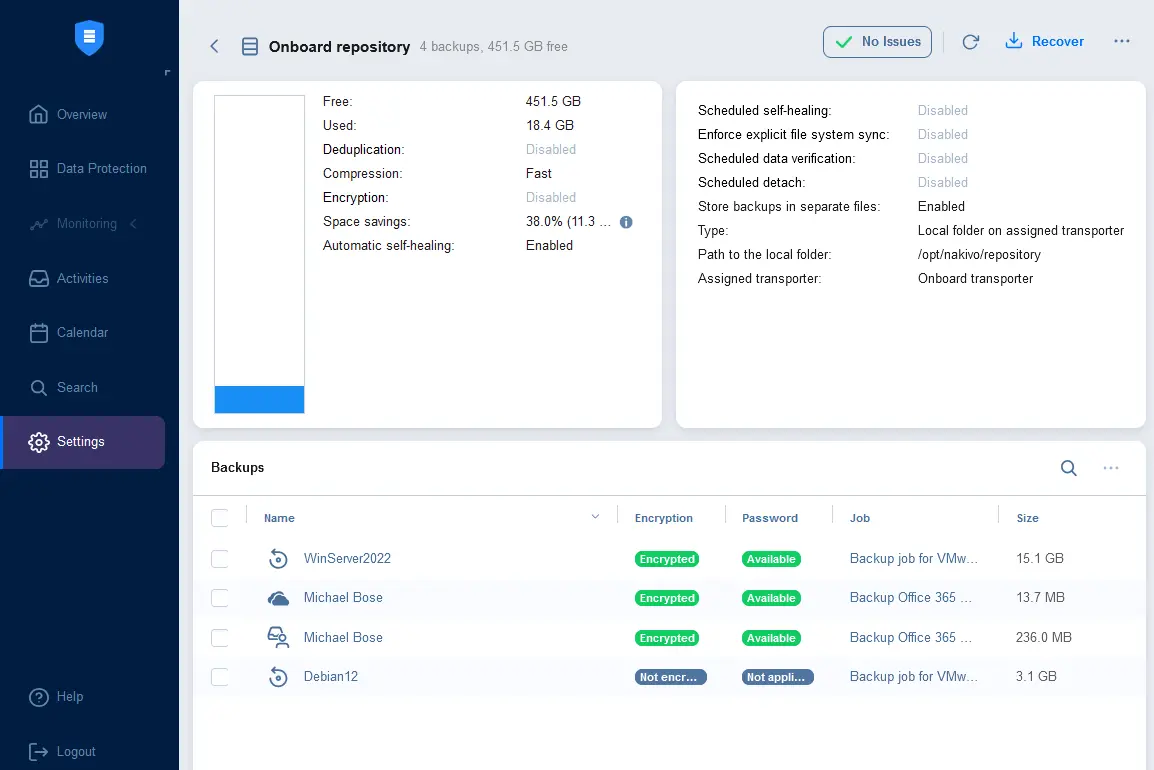

Sie können den Verschlüsselungsstatus überprüfen, indem Sie zu Einstellungen > Repositories gehen und ein Backup-Repository auswählen (zum Beispiel das Onboard-Repository). Klicken Sie auf den Namen des Repositories, um die Liste der Backups in diesem Repository anzuzeigen.

Diese Seite zeigt den Namen des Backups, den Verschlüsselungsstatus, den Status des Verschlüsselungspasswords, den Jobnamen und die Größe an.

Backup-Verschlüsselungstatus:

- Verschlüsselt

- Nicht verschlüsselt

Verschlüsselungspassword-Status:

- Verfügbar – ein entsprechender Passwort-Hash ist in der Datenbank des NAKIVO Directors gespeichert.

- Nicht verfügbar – ein Backup (Wiederherstellungspunkt) ist verschlüsselt, aber der Passwort-Hash für die Verschlüsselung ist nicht in der Directors-Datenbank verfügbar.

- Nicht anwendbar – wird angezeigt, wenn ein Wiederherstellungspunkt eines Backups nicht verschlüsselt ist.

Sie können die Optionen für Backup-Jobs jederzeit bearbeiten und die Einstellungen für die Backup-Verschlüsselung ändern.

Schlussfolgerung

Die Verschlüsselung auf der Quellseite ist eine sichere und effektive Maßnahme zum Schutz der gesicherten Daten beim Übertragen über das Netzwerk und Speichern in einem Ziel-Backup-Repository. Diese Art der Backup-Verschlüsselung ist effektiv für verschiedene Szenarien, einschließlich einer lokalen Sicherung und einer Sicherung in der Public Cloud. Die Verwendung von Passwörtern zur Generierung von Verschlüsselungsschlüsseln ist kostengünstig und benutzerfreundlich. Darüber hinaus kann ein fortgeschrittener Key Management Service wie AWS KMS verwendet werden, um das Vergessen und Verlieren der Verschlüsselungsschlüssel zu vermeiden.

Laden Sie die neueste Version von NAKIVO Backup & Replication herunter, die sowohl Source-Side-Encryption als auch Target-Side-Encryption unterstützt, um Ihre Backup-Strategie effektiv umzusetzen.

Source:

https://www.nakivo.com/blog/backup-encryption-options/