هناك مستويات مستمرة من الهجمات العالية والمسح الضوئي على خوادم لينكس طوال الوقت، في حين أن جدار الحماية المُكوَّن بشكل صحيح والتحديثات الأمنية الدورية تضيف طبقة إضافية للحفاظ على سلامة النظام، ولكن يجب أيضًا مراقبة كثيرة إذا ما دخل أي شخص. سيساعد هذا أيضًا في ضمان بقاء خادمك خاليًا من أي برنامج يهدف إلى تعطيل عمله الطبيعي.

الأدوات المُعرضة في هذا المقال تم إنشاؤها لهذه المسحات الأمنية وهي قادرة على تحديد الفيروسات، البرمجيات الضارة، جذور البرامج الضارة، والسلوكيات الخبيثة. يمكنك استخدام هذه الأدوات لإجراء مسح نظام منتظم مثل كل ليلة وإرسال تقارير إلى عنوان بريدك الإلكتروني.

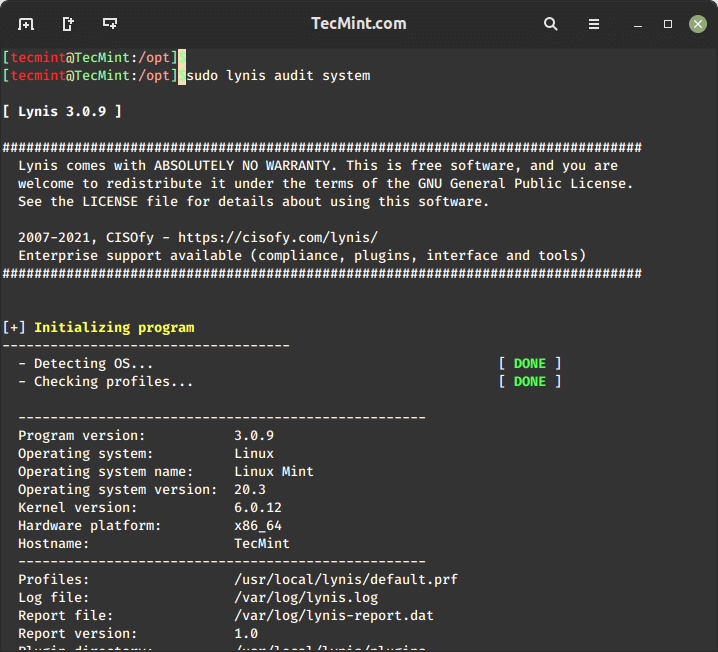

1. Lynis – فحص الأمان وماسح جذور البرامج الضارة

Lynis هو أداة مجانية ومفتوحة المصدر وقوية وشهيرة لفحص الأمان والمسح لأنظمة التشغيل شبيهة بيونكس/لينكس. إنها أداة فحص برمجيات ضارة وكشف الثغرات التي تفحص الأنظمة للحصول على معلومات أمنية ومشاكل، ونزاهة الملفات، وأخطاء التكوين، وتنفيذ فحص لجدار الحماية، والتحقق من البرمجيات المثبتة، وأذونات الملفات/الدلائل، وأكثر من ذلك بكثير.

تهمل العملية تلقائياً أي عملية تقوم بتأمين النظام، لكنها تقترح ببساطة اقتراحات تمكنك من تقوية خادمك.

سنقوم بتثبيت أحدث إصدار من Lynis (أي 3.0.9) من المصادر، باستخدام الأوامر التالية.

cd /opt/ sudo wget https://downloads.cisofy.com/lynis/lynis-3.0.9.tar.gz sudo tar xvzf lynis-3.0.9.tar.gz sudo mv lynis /usr/local/ sudo ln -s /usr/local/lynis/lynis /usr/local/bin/lynis

يمكنك الآن إجراء فحص النظام الخاص بك باستخدام الأمر أدناه.

sudo lynis audit system

لتشغيل lynis تلقائيًا كل ليلة، أضف إدخال cron التالي، الذي سيعمل في الساعة 3 صباحًا وسيُرسل التقارير إلى عنوان بريدك الإلكتروني.

0 3 * * * /usr/local/bin/lynis --quick 2>&1 | mail -s "Lynis Reports of My Server" [email protected]

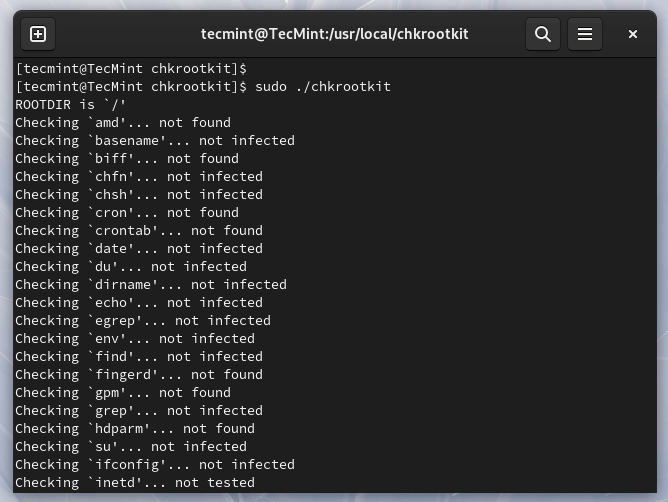

2. Chkrootkit – أدوات فحص الروت كيت لنظام التشغيل لينكس

Chkrootkit هو أيضًا أداة كشف مجانية ومفتوحة المصدر تقوم بفحص النظام محلياً للبحث عن علامات روت كيت على أنظمة يونكسية. وهي تساعد في اكتشاف الثغرات الأمنية المخفية.

يتكون حزمة chkrootkit من سكريبت لغة الشل يفحص ملفات النظام لمعرفة ما إذا كانت تم تعديلها بواسطة روت كيت وعدد من البرامج التي تفحص قضايا الأمان المتنوعة.

يمكن تثبيت أداة chkrootkit باستخدام الأمر التالي على أنظمة تشغيل مبنية على ديبيان.

sudo apt install chkrootkit

على أنظمة RHEL-based، تحتاج إلى تثبيته من المصادر باستخدام الأوامر التالية.

sudo yum update sudo yum install wget gcc-c++ glibc-static sudo wget -c ftp://ftp.chkrootkit.org/pub/seg/pac/chkrootkit.tar.gz sudo tar –xzf chkrootkit.tar.gz sudo mkdir /usr/local/chkrootkit sudo mv chkrootkit-0.58b/* /usr/local/chkrootkit cd /usr/local/chkrootkit sudo make sense

للتحقق من خادمك باستخدام Chkrootkit استخدم الأمر التالي.

sudo chkrootkit OR sudo /usr/local/chkrootkit/chkrootkit

بمجرد التشغيل، سيبدأ في الفحص في جهازك للبرمجيات الخبيثة و Rootkits المعروفة وبعد انتهاء العملية، يمكنك رؤية إجمالية تقرير التقييم.

لتشغيل Chkrootkit تلقائيًا كل ليلة، أضف الإدخال التالي للتفريغ، والذي سيعمل في الساعة 3 صباحًا ويرسل تقارير إلى عنوان بريدك الإلكتروني.

0 3 * * * /usr/sbin/chkrootkit 2>&1 | mail -s "chkrootkit Reports of My Server" [email protected]

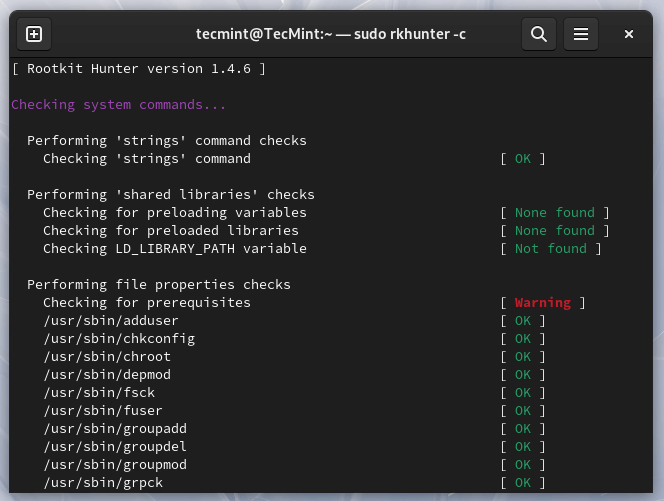

3. Rkhunter – ماسحات Linux Rootkit

RootKit Hunter هو أداة مجانية، مفتوحة المصدر، قوية، سهلة الاستخدام، ومعروفة جيدًا للكشف عن الباب أو الأبواب الخلفية، والروتكيتات، والإصدارات المحلية على نظام POSIX المواتية مثل Linux.

كما يوحي الاسم، فهو مكافح للروتكيت، أداة ضبط الأمن وتحليله تفحص النظام بعناية للكشف عن الثغرات الأمنية الخفية.

يمكن تثبيت أداة rkhunter باستخدام الأمر التالي على Ubuntu و أنظمة RHEL-based .

sudo apt install rkhunter [On Debian systems] sudo yum install rkhunter [On RHEL systems]

للتحقق من خادمك باستخدام rkhunter استخدم الأمر التالي.

sudo rkhunter -c

لتشغيل rkhunter تلقائيًا كل ليلة، أضف الإدخال التالي للتفريغ، والذي سيعمل في الساعة 3 صباحًا ويرسل تقارير إلى عنوان بريدك الإلكتروني.

0 3 * * * /usr/sbin/rkhunter -c 2>&1 | mail -s "rkhunter Reports of My Server" [email protected]

4. ClamAV – أدوات سطح المكتب الخاصة ببرنامج الكشف عن الفيروسات

ClamAV هو محرر مفتوح المصدر، متنوع، شهير، ومحرك كشف عن الفيروسات لعدم تصنيف الفيروسات، الأفلام السرية المخربة، العبث، وبرامج ضارة أخرى على جهاز كمبيوتر.

هو أحد أفضل برامج الكشف عن الفيروسات المجانية للينكس والمعيار المفتوح المصدر لماسح البريد البوابة المستعرض البرنامج الذي يدعم تقريبا جميع تنسيق البريد الملفات.

يدعم تحديث قاعدة الفيروسات على جميع الأنظمة والماسح الفاصل على الينكس فقط. بالإضافة إلى ذلك، يمكنه ماسح داخل الأرشيفات والملفات المضغوطة ويدعم تنسيق مثل Zip, Tar, 7Zip, وRar من بين أمور أخرى وميزات أخرى.

يمكن تثبيت ClamAV باستخدام الأمر التالي على أنظمة Debian-based.

sudo apt install clamav

كلام آف يمكن تثبيته باستخدام الأمر التالي على أنظمة RHEL-based.

sudo yum -y update sudo -y install clamav

بمجرد تثبيته ، يمكنك تحديث توقيعات ومسح التوابع باستخدام الأوامر التالية.

# freshclam sudo clamscan -r -i DIRECTORY

حيث الدليل هو موقع المسح. الخيارات -r ، تعني المسح التعاقبي و -i يعني عرض الملفات المصابة فقط.

5. LMD – Linux Malware Detect

LMD (Linux Malware Detect) هو ماسح ضد الفيروسات مفتوح المصدر ، قوي ومكتمل الميزات لنظام التشغيل Linux خصوصاً مصمم ومستهدف للمنازل المشتركة ، لكن يمكن استخدامه للكشف عن التهديدات على أي نظام Linux. يمكن دمجه مع محرك كلام آف للأداء الأفضل.

يوفر نظام تقارير شامل لعرض نتائج المسح الحالية والسابقة ، ويدعم تقارير البريد الإلكتروني بعد تنفيذ كل عملية المسح ، والعديد من الميزات الأخرى المفيدة.

لتثبيت LMD واستخدامه ، قراءة مقالتنا كيفية تثبيت LMD مع كلام آف كمحرك ضد الفيروسات في نظام التشغيل لينكس.

هذا كل شيء الآن! في هذا المقال ، قدمنا قائمة من 5 أدوات لمسح خادم لينكس من الفيروسات و rootkits. أعلمنا برأيك في قسم التعليقات.

Source:

https://www.tecmint.com/scan-linux-for-malware-and-rootkits/