النسخ الاحتياطي للبيانات أمر حاسم لمنع فقدان البيانات وتعافيها السريع. جزء من استراتيجية حماية البيانات الآمنة والقوية هو تشفير النسخ الاحتياطي لمنع الاختراقات والوصول إلى البيانات من قبل أشخاص غير مصرحين. يغطي هذا المقال أنواع التشفير بناءً على مكان تشفير البيانات ويوضح كيف يمكن استخدام نهج محدد لاستراتيجية تشفير النسخ الاحتياطي الفعالة.

أنواع تشفير النسخ الاحتياطي

يمكن تصنيف التشفير إلى فئات مختلفة بناءً على خوارزمية التشفير وlength المفتاح وموقع تنفيذ التشفير. تشفير الجانب المصدر وتشفير الجانب الهدف هما مصطلحان يستخدمان في سياق تشفير البيانات، خاصة عند نقل البيانات بين أنظمة، مثل في تخزين السحابة أو سيناريوهات النسخ الاحتياطي. يشيران إلى مكان حدوث عمليات التشفير والفك.

تشفير الجانب المصدر

يتضمن تشفير الجانب المصدر، المعروف أيضًا بتشفير الجانب العميل، تشفير البيانات على نظام العميل (الجانب المصدر) قبل نقلها إلى نظام آخر، مثل خدمة تخزين السحابة أو الخادم البعيد. يضمن هذا العمل حماية البيانات من اللحظة التي تغادر فيها سيطرة العميل، مما يحافظ على سرية البيانات واستقرارها خلال النقل والتخزين.

ملاحظة: يتعلق تشفير الجانب المصدر ارتباطًا وثيقًا بما يُعرف عادةً بتشفير الجانب العميل. في الواقع، يستخدم هذان المصطلحان بشكل متبادل غالبًا، رغم أن السياق يمكن أن يتغير بناءً على التطبيق أو النظام المحدد في السؤال.

كيف يعمل تشفير الجانب المصدر

عندما يولد المستخدم أو التطبيق بيانات على جهاز، مثل الحاسوب أو الخادم، يتم تشفير البيانات أولاً محلياً على ذلك الجهاز. عملية التشفير تستخدم خوارزمية تشفير قوية، مثل AES (معيار التشفير المتقدم)، التي تحول البيانات القابلة للقراءة إلى تنسيق مشفّر لا يمكن قراءته بدون مفتاح فك التشفير الم对应. عادة ما يتم إدارة مفتاح التشفير من قبل العميل، مما يعني أن العميل فقط – أو الكيانات المصرح لها بولوج المفتاح – يمكنها فك التشفير والوصول إلى البيانات الأصلية.

بعد تشفير البيانات، يتم نقلها إلى النظام الوجهة. خلال هذه العملية، تظل البيانات مشفرة، مما يقلل من مخاطر الاختراق إذا تم اعتراضها. Since the data is already encrypted before it leaves the client’s environment, the receiving system does not need to know its contents or be able to decrypt it.

بعد الوصول إلى النظام المستهدف، يتم تخزين البيانات في حالتها المشفرة. يحتفظ الخادم أو خدمة التخزين بالبيانات المشفرة فقط وغالباً ما لا يملك وصولاً إلى مفاتيح فك التشفير، مما يعني أنه لا يمكنه فك تشفير البيانات بمفرده. هذا الت setup يضمن أن البيانات تبقى آمنة حتى إذا تم اختراق نظام التخزين، لأن البيانات لا يمكن قراءتها بدون مفتاح فك التشفير الصحيح.

When the client or an authorized user needs to access the stored data, the encrypted data is retrieved from the target system and returned to the client (source system). The client then uses the original decryption key to decrypt the data locally, converting it back into its original, readable form. This decryption process occurs entirely on the client’s system, ensuring that the data remains under the client’s control throughout its lifecycle.

التشفير من جانب المصدر له قيمة خاصة في السيناريوهات التي يرغب فيها العميل في الحفاظ على التحكم في أمان البيانات، مثل عند تخزين المعلومات الحساسة في بيئات السحابة. ومع ذلك، يتطلب أيضًا من العميل إدارة مفاتيح التشفير بشكل آمن، حيث أن فقدان هذه المفاتيح سيؤدي إلى جعل البيانات غير قابلة للوصول بشكل دائم. هذا النهج يوفر مستوى عالٍ من حماية البيانات.

فوائد تشفير جانب المصدر

يسمح تشفير جانب المصدر للعميل بالحفاظ على تحكم كامل في عملية التشفير، بما في ذلك مفاتيح التشفير. هذا النهج يضمن أن البيانات محمية قبل مغادرتها بيئة العميل، مما يوفر مستوى أعلى من الثقة والاستقلالية. يمكن للعميل تخصيص طرق التشفير واستراتيجيات إدارة المفاتيح لتحقيق متطلبات الأمان والامتثال المحددة، مما يجعل هذا النهج مفيدًا بشكل خاص للبيانات الحساسة أو الخاضعة للتنظيم.

الأمان

أحد الفوائد الأمنية الرئيسية لتشفير جانب المصدر هو أن البيانات مشفرة في مصدرها، مما يعني أنها آمنة أثناء النقل وأثناء التخزين. لأن العميل يتحكم في مفاتيح التشفير، تظل البيانات غير قابلة للوصول لأي شخص، بما في ذلك مقدمو الخدمات أو الأطراف الثالثة، الذين لا يمتلكون المفاتيح. ونتيجة لذلك، يتم تقليل خطر الوصول غير المصرح به أو انتهاكات البيانات بشكل كبير، حتى إذا تعرض نظام التخزين للتلف. بالإضافة إلى ذلك، التشفير هو من نقطة إلى نقطة، مما يضمن أن البيانات تظل محمية طوال دورة حياتها.

الأداء

التشفير الجانب المصدري يمكن أن يترك تأثيرًا ملحوظًا على الأداء، حيث تحدث عمليات التشفير والفك على جهاز العميل (المصدر). اعتمادًا على حجم وتعقيد البيانات، قد يلزم ذلك موارد حوسبية كبيرة، مما قد يبطئ العمليات، خاصةً للبيانات الكبيرة أو الأجهزة محدودة الموارد. يمكن أن يضيف إدارة المفاتيح تعقيدًا، مما يتطلب معالجة دقيقة لتجنب عرقلة الأداء أو فقدان البيانات المحتمل في حال إدارة المفاتيح بشكل غير صحيح.

التشفير الجانب المستهدف

التشفير الجانب المستهدف، المعروف أيضًا بالتشفير الجانب الخادمي، يشير إلى عملية تشفير البيانات بواسطة النظام المستهدف (مثل مزود خدمة السحابة، الخادم البعيد، أو قاعدة البيانات) بعد استلامها من المصدر (العميل). هذه الطريقة للتشفير تُستخدم على نطاق واسع في خدمات تخزين السحابة، قواعد البيانات، وغيرها من السيناريوهات التي تحتاج فيها إلى حماية البيانات بعد استلامها وتخزينها. تضع هذه الطريقة مسئولية تشفير وحماية البيانات على الخادم (الجانب المستهدف) بدلاً من العميل (الجانب المصدري).

كيف يعمل التشفير الجانب المستهدف

عندما يرسل العميل بيانات إلى نظام مستهدف، عادة ما تصل البيانات في نص عادي، على الرغم من أنها قد تكون محمية أثناء النقل باستخدام بروتوكولات الأمان الطبقة النقلية مثل TLS/SSL. Once the data reaches the target system, the server takes over the encryption process. The server uses a strong encryption algorithm, such as AES (Advanced Encryption Standard), to convert the data into an encrypted format. This ensures that the data is protected and unreadable to any users or applications that might gain unauthorized access to the server’s storage.

الخادم المستهدف يدير مفاتيح التشفير الضرورية لهذا العملية. قد يتم إنشاء هذه المفاتيح وتخزينها من قبل الخادم نفسه، أو قد يتم إدارتها من خلال خدمة إدارة مفاتيح مخصصة (KMS). مفاتيح التشفير cruciale لكل من تشفير البيانات وفك تشفيرها، وإدارتها هي محور الحفاظ على أمان البيانات المشفرة.

بعد تشفير البيانات، يخزن الخادم المستهدف البيانات في شكل مشفّر، سواء على القرص، في قاعدة بيانات، أو ضمن نظام تخزين سحابي. تبقى البيانات مشفرة في حالة الراحة، مما يعني أن حتى لو تم الوصول إلى الوسيط التخزيني المادي من قبل أفراد غير مصرحين، فإنهم سيرون فقط البيانات المشفرة، والتي ستكون بلا فائدة بدون مفتاح فك التشفير.

عند طلب مستخدم أو نظام مصرح للبيانات، يقوم الخادم بفك تشفيرها قبل إعادتها إلى العميل. عملية فك التشفير هذه عادةً لا تكون مرئية للعميل، الذي قد لا يكون حتى على علم بأن البيانات كانت مشفرة أثناء التخزين. يتلقى العميل البيانات في شكلها الأصلي، القابل للقراءة، جاهزة للاستخدام.

التشفير من جانب الهدف يبسط العملية للعميل (الجانب المصدر)، حيث لا يحتاج العميل إلى القلق بشأن التعامل مع التشفير أو إدارة المفاتيح. الخادم أو مقدم الخدمة السحابية يتعامل مع هذه المسؤوليات، مما يضمن تشفير البيانات بشكل موحد وحمايتها وفقًا لسياسات الأمان لمقدم الخدمة. ومع ذلك، يعني هذا أيضًا أن على العميل أن يثق في الخادم لإدارة مفاتيح التشفير بشكل آمن القيام بعمليات التشفير وفك التشفير بشكل صحيح.

هذه الطريقة تُستخدم بشكل شائع في خدمات التخزين السحابي والقواعد البيانية وغيرها من البيئات التي تتطلب تخزين كميات كبيرة من البيانات بشكل آمن. Она توفر طريقة فعالة لحماية البيانات في حالة الراحة، مما يجعلها الخيار الشائع للمنظمات التي ترغب في ضمان أمان البيانات دون إضافة تعقيدات إلى جانب العميل في عملية التشغيل.

فوائد التشفير على الجانب المستهدف

يُبسط التشفير على الجانب المستهدف عملية التشفير للعميل على الجانب المصدر من خلال نقل المسؤولية إلى الخادم المستهدف أو مزود السحابة. لا يحتاج العميل إلى القلق بشأن تنفيذ خوارزميات التشفير أو إدارة مفاتيح التشفير، حيث تُدار هذه المهام بواسطة النظام المستهدف. هذا يجعل من الأسهل دمج التشفير في потоки العمل الحالية، خاصة في البيئات التي prioritize سهولة الاستخدام والقدرة على التوسع. كما يضمن تطبيق سياسات التشفير بشكل موحد لجميع البيانات المخزنة على الخادم.

الأمان

بينما يضمن التشفير على الجانب المستهدف تشفير البيانات في حالة الراحة، يتطلب من العميل الوثوق بالخادم أو مزود السحابة في إدارة عملية التشفير وحماية مفاتيح التشفير. يعتمد أمان البيانات على قدرة الخادم على إدارة المفاتيح بشكل صحيح وتنفيذ سياسات الأمان. ومع ذلك، إذا تم اختراق الخادم، هناك خطر محتمل أن يمكن للمستخدمين غير المصرح لهم الوصول إلى كلا البيانات المشفرة والمفاتيح اللازمة لفك التشفير. لتحييد هذا الخطر، تقدم العديد من الخدمات ميزات أمان إضافية، مثل خدمات إدارة المفاتيح (KMS) ومодуلات الأمان المادية (HSMs) ل强化 حماية المفاتيح.

الأداء

التعمية الجانبية الم targt-side عادة ما يكون تأثيره الأدنى على أداء الجانب العميل (الجانب المصدر)، حيث يتم القيام بعملية التعمية والفك الثقيلة بواسطة خادم الهدف. مما يؤدي إلى تحسين الأداء على الجانب العميل، خاصة على الأجهزة ذات القوة處理ية المحدودة. ومع ذلك، فإن عمليات التعمية والفك ما زالت تستهلك موارد على الخادم، مما يمكن أن يؤثر على أداء الخادم، خاصة في البيئات عالية الطلب. بالإضافة إلى ذلك، الحاجة إلى فك التعمية على الخادم قبل إرسال البيانات مرة أخرى إلى العميل يمكن أن ت introduce بعض التأخير، رغم أن هذا التأخير عادة يكون بسيطًا في الأنظمة الم tốiتimize جيدًا.

التعمية الجانب المصدر مقابل التعمية الجانب الهدف

ی presented في الجدول أدناه القائمة الرئيسية للمعايير لملخص الاختلاف بين التعمية الجانب المصدر والجانب الهدف (التعمية الجانب العميل مقابل التعمية الجانب الخادم).

| الميزة/السمة | التشفير الجانب المصدر | التشفير الجانب المستهدف |

| التعريف | يتم تشفير البيانات عند المصدر قبل نقلها. | يتم تشفير البيانات عند الوصول إلى وجهتها. |

| التحكم | عادة ما يكون للمالك أو المرسل البيانات تحكم في عملية التشفير والأعمدة. | عادة ما يدير المستلم أو مقدم خدمة التخزين عملية التشفير والأعمدة. |

| إدارة الأعمدة | الأعمدة عادة ما تُدار وتُدار من قبل المرسل/مالك البيانات. | الأعمدة تُدار من قبل المستلم أو مقدم خدمة التخزين. |

| مسؤولية الأمان | المسؤولية الرئيسية تقع على عاتق المرسل لضمان تشفير البيانات قبل النقل. | المسؤولية الرئيسية تقع على عاتق المستلم أو مقدم الخدمة التخزينية لتشفير البيانات عند الاستلام. |

| أمان النقل | تُشفر البيانات أثناء النقل، مما يوفر الأمان ضدInterception. | قد يتم اعتراض البيانات بوضوح أثناء النقل إذا لم تكن مشفرة؛ يركز بشكل أكبر على حماية البيانات المخزنة. |

| تعقيد التكامل | قد يتطلب مزيدًا من العمل المتكامل من جانب المرسل لتنفيذ آليات التشفير. | غالبًا ما يكون أسهل في التنفيذsince عملية التشفير تحدث بعد الاستلام، عادةً باستخدام أدوات خدمة قياسية. |

| تأثير الأداء | قد يكون هناك تأثير على الأداء الجانب العميل بسبب عمليات التشفير قبل إرسال البيانات. | أقل تأثيرًا على الجانب العميل؛ تأثير الأداء يكون على الجانب الخادم أو التخزين بسبب عمليات التشفير عند الاستلام. |

| الامتثال والسياسة | يسمح للمرسلين بالامتثال لسياسات ولوائح حماية البيانات المحددة عن طريق التحكم في التشفير بأنفسهم. | قد يلبي متطلبات الامتثال المتعلقة بسياسات تشفير البيانات عند الراحة ومسؤوليات أمين البيانات. |

| الحالات الاستخدامية | مفيد في السيناريوهات التي يكون فيها نقل البيانات الآمن حاسمًا، مثل تبادل البيانات الحساسة. | شائع في حلول تخزين السحابة وتخزين البيانات حيث يكون الحاجة إلى حماية البيانات بشكل رئيسي للبيانات المخزنة. |

تشفير النسخ الاحتياطي من الجانب المصدر باستخدام NAKIVO

يمكن استخدام كل من تشفير الجانب المصدر وتشفير الجانب الهدف لنسخ البيانات الاحتياطية. دعونا نستعرض تشفير الجانب المصدر في سياق نسخ البيانات الاحتياطية.

NAKIVO Backup & Replication هي حل متقدم لحماية البيانات بدعم تشفير النسخ الاحتياطي. يستخدم خوارزمية قوية AES-256 (طول مفتاح التشفير 256 بت) لتشفير البيانات في حل NAKIVO. يمكن تكوين التشفير على مستوى مستودع النسخ الاحتياطي (لجميع النسخ الاحتياطية المخزنة في مستودع النسخ الاحتياطي) كتشفير الهدف. الخيار الآخر هو تكوين التشفير على مستوى مهمة النسخ الاحتياطي باستخدام تشفير الجانب المصدر. ونتيجة لذلك، يتم تشفير النسخ الاحتياطية أثناء التحويل وتخزينها كبيانات مشفرة في مستودع النسخ الاحتياطي.

يُطلب إدخال كلمة المرور لتشفير النسخ الاحتياطي من الجانب المصدر. يتم استخدام هاش قوي مولد بناءً على كلمة المرور المقدمة لإنشاء مفتاح التشفير/التفسير. من المهم عدم فقدان كلمة المرور المشفرة، لأنك لن تكون قادرًا على استعادة البيانات من النسخ الاحتياطي المشفرة بدون كلمة المرور.

متطلبات تشفير الجانب المصدر:

- NAKIVO Backup & Replication الإصدار 11.0 أو الأحدث

- نوع تخزين البيانات: Incremental مع نسخة احتياطية كاملة (يدعم أيضًا الأشرطة)

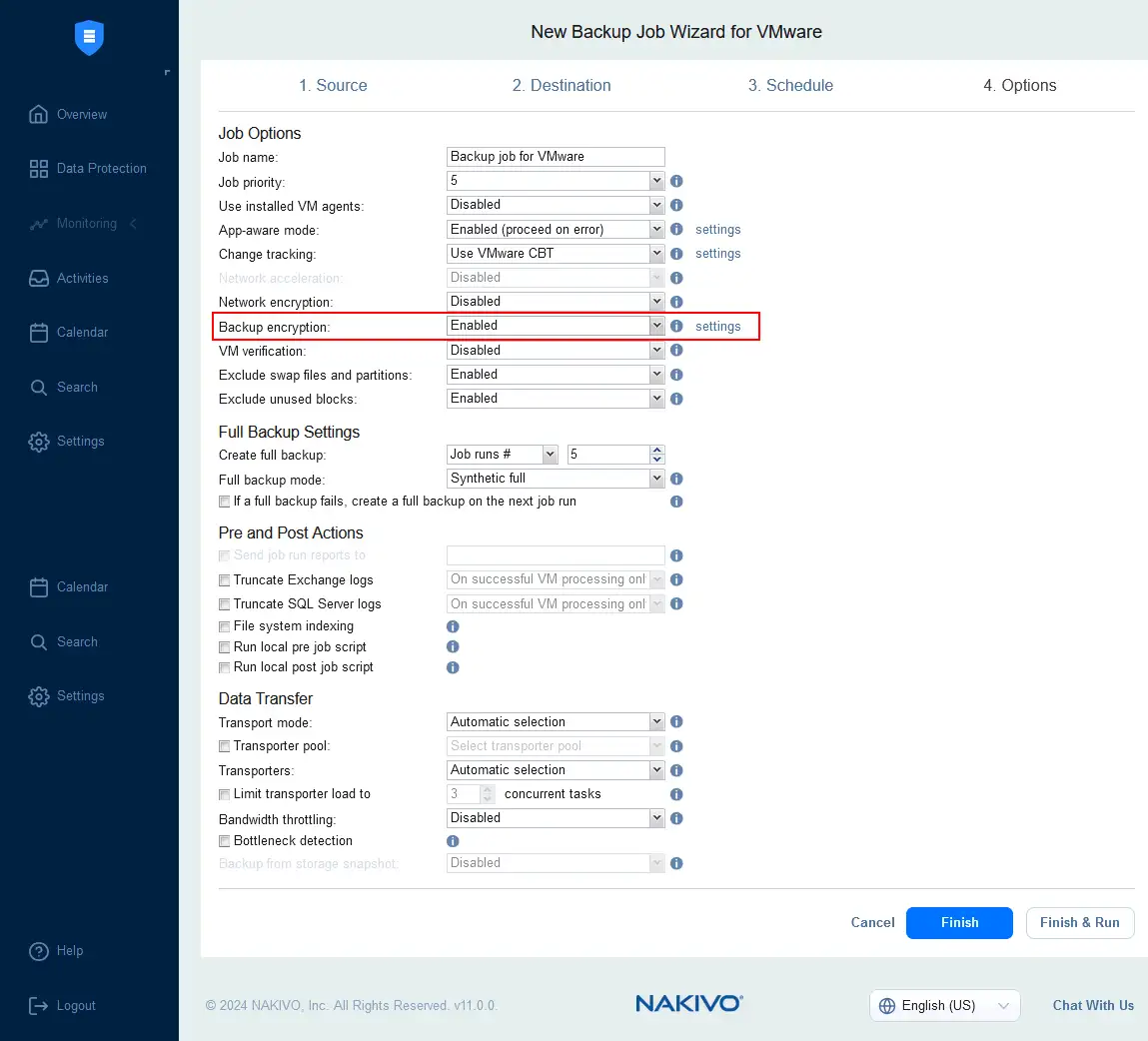

تكوين تشفير الجانب المصدر

يتم تكوين تشفير النسخ الاحتياطي من الجانب المصدر في واجهة الويب على مستوى المهمة.

- اذهب إلى خطوة خيارات في معالج مهمة النسخ الاحتياطي في NAKIVO Backup & Replication لضبط خيارات التشفير.

- 设备份加密选项为已启用,以实现备份的源端加密。

注意:当启用网络加密时,备份数据在通过网络传输之前进行加密,在写入目标备份存储库时进行解密。加密和解密数据会增加传输器的负载。当启用备份加密时,数据在源端进行加密,以加密数据形式传输,并以加密数据形式存储在备份存储库中。同时启用备份加密和网络加密会增加数据双重加密的负载,且没有必要。

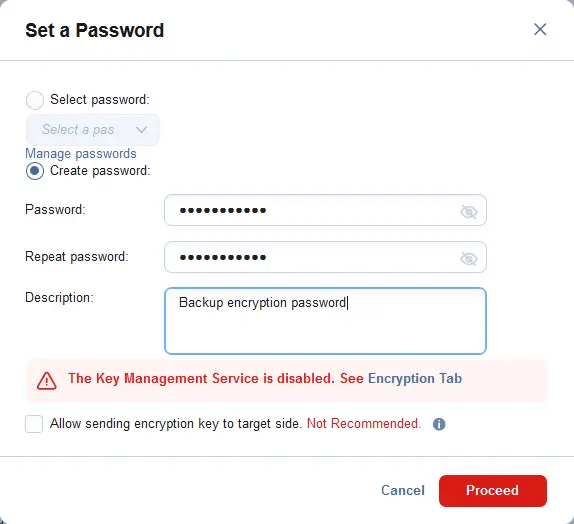

- انقر على إعدادات لضبط مفتاح التشفير.

- حدد المعلمات المطلوبة في نافذة تحديد كلمة المرور.

- أنشئ كلمة مرور جديدة و أكد كلمة المرور.

- أدخل وصفاً، على سبيل المثال، تشفير النسخ الاحتياطي كلمة المرور.

عندما تضغط على التالي، يتم حفظ كلمة المرور الجديدة في قاعدة بيانات مدير NAKIVO، ويمكنك لاحقاً اختيار هذه كلمة المرور للاستخدام في مهام النسخ الاحتياطي الأخرى.

يمكنك أيضًا إعداد خدمة إدارة المفاتيح (KMS) لاتخاذ إجراءات الحماية الإضافية. يدعم NAKIVO Backup & Replication AWS KMS.

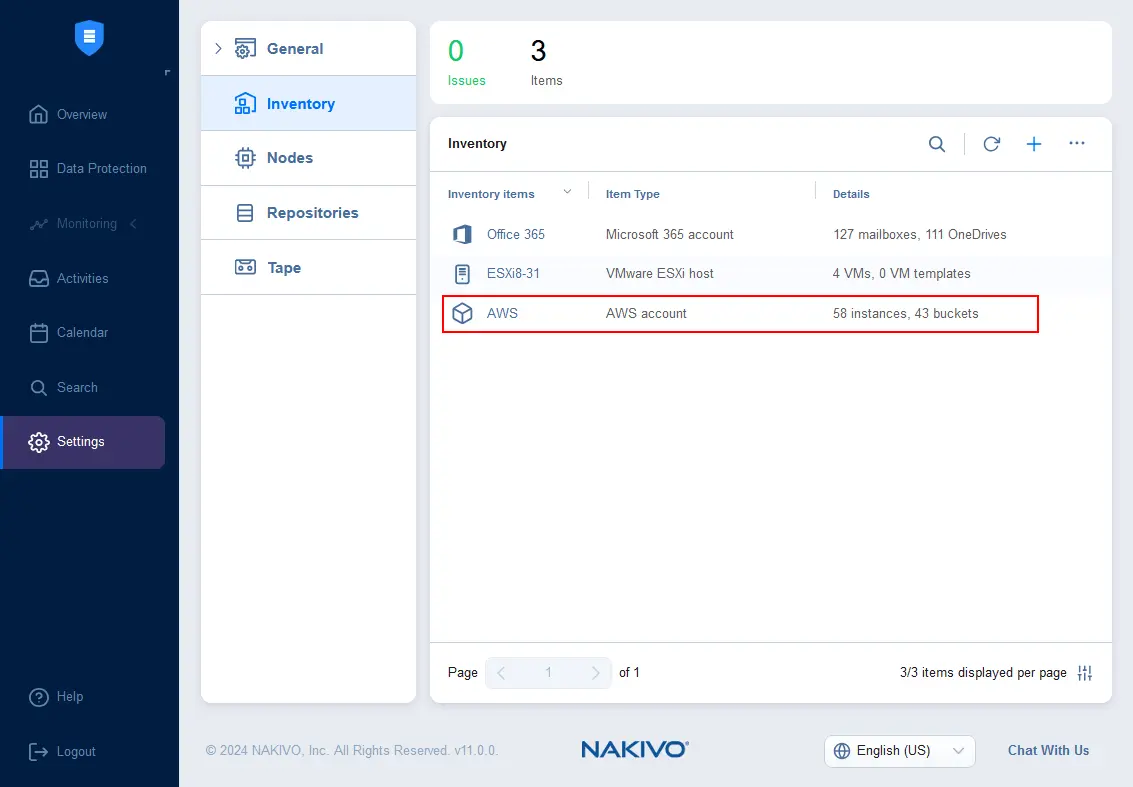

- لتمكين AWS KMS،你需要 إضافة حساب AWS إلى inventroy NAKIVO.

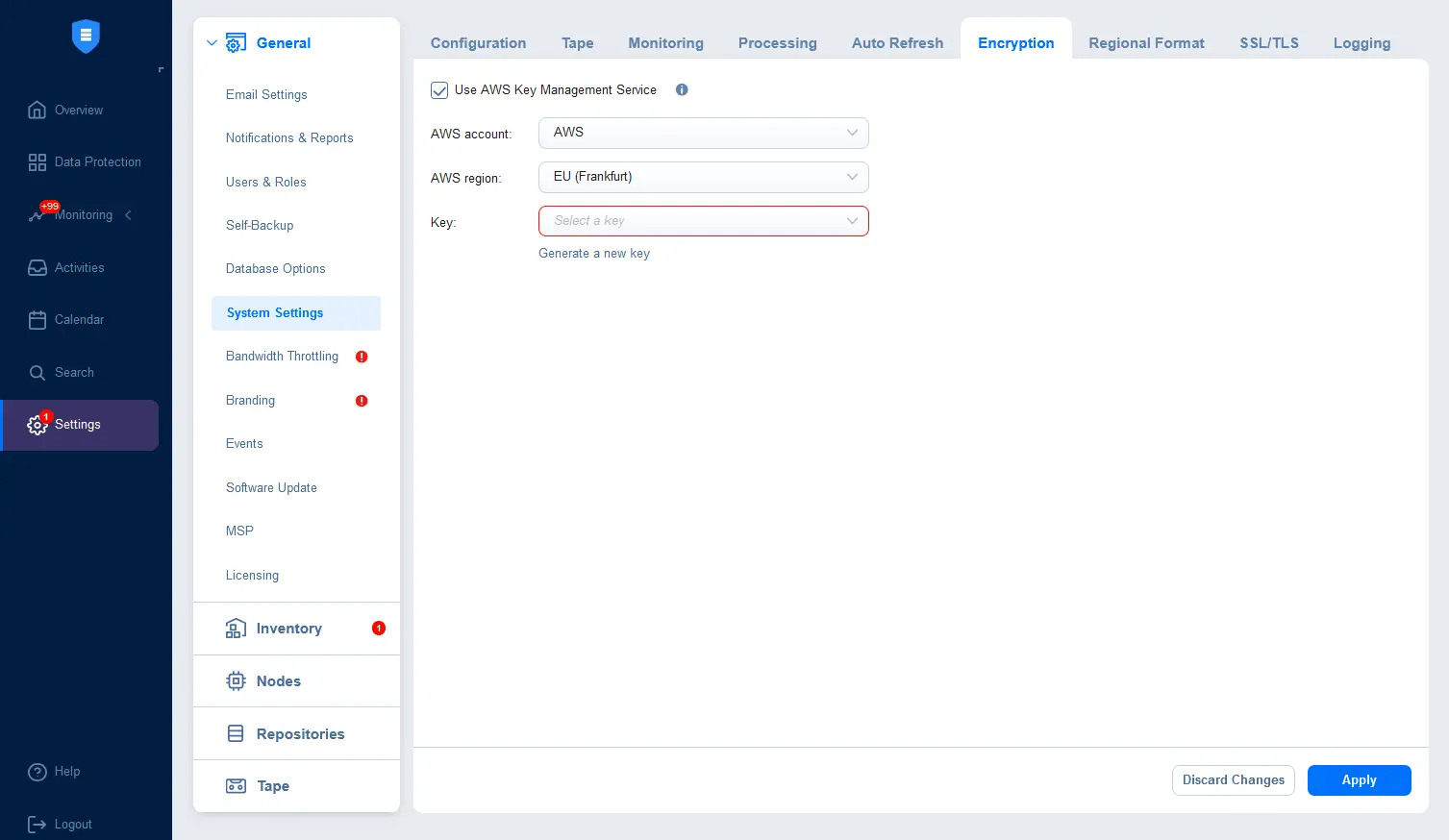

- لتمكين خدمة إدارة المفاتيح AWS لترميز النسخ الاحتياطي، انتقل إلى الإعدادات > عام > إعدادات النظام وقم بالتبديل إلى علامة الترميز.

- اختر خانة استخدام خدمة إدارة المفاتيح AWS.

- اختر حساب AWS المضاف إلى inventroy NAKIVO.

- اختر منطقة AWS.

- اختر مفتاحًا.

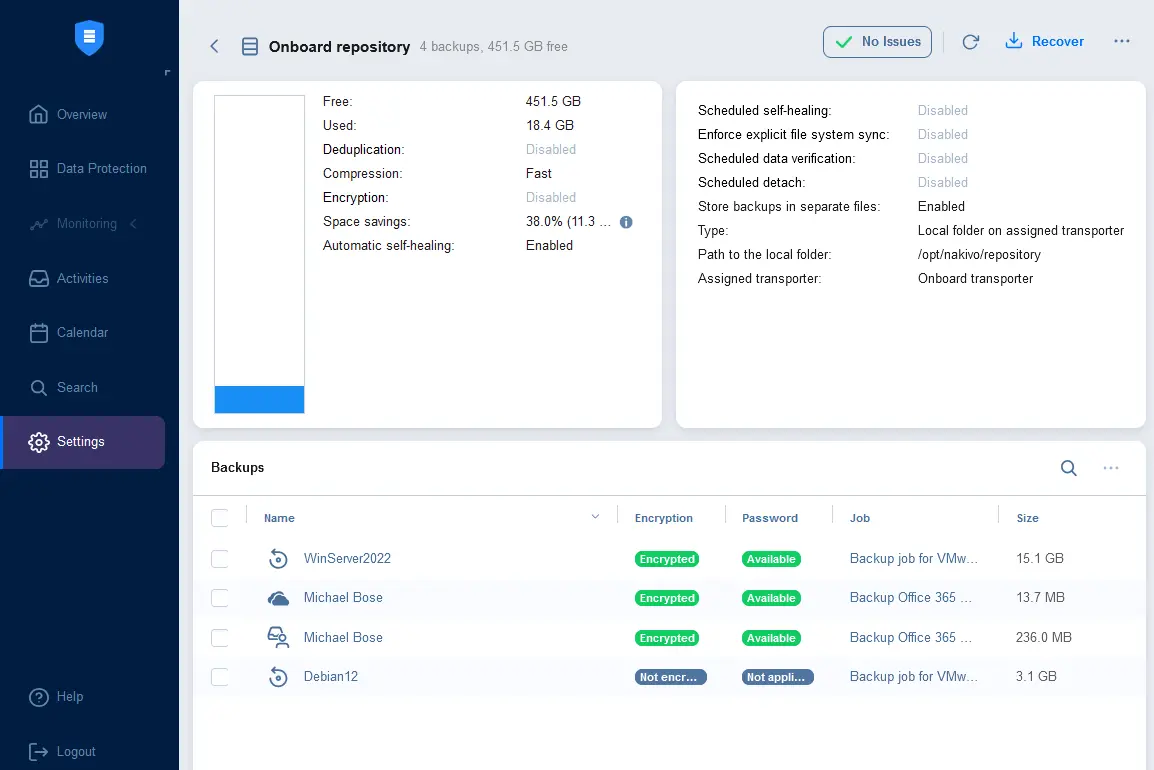

يمكنك التحقق من حالة التشفير بزيارة إعدادات > مستودعات واختيار مستودع النسخ الاحتياطي (مثلاً مستودع الويبورد). انقر على اسم المستودع لرؤية قائمة النسخ الاحتياطي في هذا المستودع.

تعرض هذه الصفحة اسم النسخ الاحتياطي، حالة التشفير، حالة كلمة مرور التشفير، اسم الوظيفة والحجم.

تشفير النسخ الاحتياطي حالة:

- مشفّر

- غير مشفّر

حالة كلمة مرور التشفير:

- متاحة – تم حفظ هش كلمة المرور المقابل في قاعدة بيانات NAKIVO Director.

- غير متاحة – النسخ الاحتياطي (نقطة الاستعادة) مشفّر، ولكن هش كلمة المرور التشفير غير متاح في قاعدة بيانات Director.

- غير مناسب – يظهر إذا لم يتم تشفير نقطة استعادة النسخ الاحتياطي.

يمكنك تعديل خيارات وظيفة النسخ الاحتياطي في أي وقت وتغيير إعدادات تشفير النسخ الاحتياطي.

الخاتمة

تشفير الجانب المصدر هو تدبير أمني فعال وآمن لحماية البيانات النسخ الاحتياطي عند نقلها عبر الشبكة وتخزينها في مستودع النسخ الاحتياطي الهدف. هذا النوع من تشفير النسخ الاحتياطي فعال في سيناريوهات مختلفة، بما في ذلك النسخ الاحتياطي المحلي والنسخ الاحتياطي إلى السحابة العامة. استخدام كلمات المرور لإنشاء مفاتيح التشفير متاح وودي للاستخدام. بالإضافة إلى ذلك، يمكن استخدام خدمة إدارة المفاتيح المتقدمة، مثل AWS KMS، لتجنب نسيان وفقدان مفاتيح التشفير.

تنزيل أحدث إصدار من NAKIVO Backup & Replication الذي يدعم التشفير من الجانب المصدر والجانب المستهدف لتنفيذ استراتيجية النسخ الاحتياطي الخاصة بك بفعالية.

Source:

https://www.nakivo.com/blog/backup-encryption-options/