تحدث هجمات تتعلق بالهوية غالباً ويمكن أن تؤدي إلى اختراق حسابات المستخدمين. بعض أمثلة على هذه الهجمات هي التصيّد الاحتيالي ورشة كلمات المرور. يصبح المهاجمون أكثر إبداعاً وذكاءً. يمكن أن يكون المستخدم الواحد الذي لا يتوعى بشكل كافٍ حول خطورة التهديدات مثل التصيّد الاحتيالي نقطة الدخول لهذه الأنشطة الخبيثة. ولهذا السبب تم ابتكار ميزة تسجيل الدخول متعدد العوامل في Office 365.

لحسن الحظ، هناك أكثر من طبقة واحدة من الأمان المتاحة لحماية هويات مستخدمي Office 365؛ ميزة التوثيق متعدد العوامل MFA. تستخدم MFA، كما يوحي اسمها، عدة طبقات من التوثيق. عادةً، تشمل هذه الطبقات ما يلي:

- شيء تعرفه (كلمة المرور، الرقم السري)

- شيء تمتلكه (مفتاح أمان، جهاز إنشاء الرموز)

- شيء أنت (البيومتريك؛ الوجه، بصمة الإصبع)

فكر في MFA كالفيتامين الذي تتناوله. قد لا يعجبك ذلك، وفي بعض الأحيان قد يكون مزعجًا. ولكنه يساعد في حمايتك من الأشياء السيئة. النقطة هي أن منع سرقة بيانات الاعتماد أفضل من رد الفعل عليها بعد حدوثها بالفعل.

في هذه المقالة، ستتعلم كيفية التحكم في الوصول إلى خدمات Microsoft Office 365 باستخدام MFA والسياسات الشرطية.

ملاحظة: تم استبدال اسم Office 365 بمصطلح Microsoft 365. قد ترى أن كلا من اسم Microsoft 365 و Office 365 يستخدمان بشكل متبادل في هذه المقالة.

المتطلبات الأولية

في هذه المقالة، يفترض أن لديك بعض المعرفة العملية بـ Office 365 و Azure Active Directory. لمتابعة الأمثلة، يجب أن يكون لديك حق الوصول الإداري إلى مستأجر Office 365، ويفضل أن يكون ذلك في مستأجر اختبار. من الأفضل عدم استخدام مستأجر Office 365 الإنتاجي الخاص بك.

استخدام الإعدادات الافتراضية للأمان لفرض المصادقة ذات العوامل المتعددة

طريقة واحدة لإعداد المصادقة ذات العوامل المتعددة لـ Office 365 هي تفعيل الإعدادات الافتراضية للأمان في Azure Active Directory. تفعيل الإعدادات الافتراضية للأمان يعني تشغيل مجموعة من الإعدادات الأمانية المُعدة مسبقًا في مستأجر Office 365 الخاص بك.

تشمل هذه الإعدادات الأمانية ما يلي:

- فرض المصادقة ذات العوامل المتعددة على المسؤولين. يتم حماية حسابات المسؤولين في Office 365 باستخدام MFA كوسيلة أقوى للتحقق من الهوية.

- فرض المصادقة ذات العوامل المتعددة على جميع المستخدمين. يتطلب من جميع المستخدمين إعداد MFA في Office 365.

- حظر المصادقة القديمة. سيتم حظر تطبيقات العميل التي لا تستخدم المصادقة الحديثة أو تلك التي تستخدم بروتوكولات قديمة مثل IMAP أو POP3 من أي محاولات مصادقة.

- حماية الإجراءات الخاصة. ينطبق هذا على الوصول إلى مدير موارد Azure لإدارة المستأجر الخاص بك. سيتطلب من أي شخص يقوم بالوصول إلى مدير موارد Azure تقديم طريقة مصادقة إضافية.

ملاحظة: إذا تم إنشاء مستأجر Microsoft 365 الخاص بك في 22 أكتوبر 2019 أو بعد ذلك ، فقد يتم تمكين الإعدادات الافتراضية للأمان في المستأجر الخاص بك.

بعض الأشياء التي يجب مراعاتها قبل تمكين الإعدادات الافتراضية للأمان

إذا قرأت النقاط الأربعة أعلاه ، يجب أن تدرك أن تشغيل الإعدادات الافتراضية للأمان يوفر فوائد ممتازة ، ولكن يجب مراعاة التأثير المحتمل. التخطيط الدقيق لضمان عدم انقطاع الوصول إلى Office 365.

واحدة من الحالات التي قد تحتاج إلى مراعاتها قبل تمكين الإعدادات الافتراضية للأمان هي عندما يتم استخدام نصوص PowerShell للتوتر. بمجرد تمكين الإعدادات الافتراضية للأمان ، قد يتوقف هذه النصوص عن العمل.

تأثير آخر محتمل هو عدم تمكين المصادقة الحديثة في Exchange Online. لن يتمكن عملاء Outlook من المصادقة باستخدام MFA. سيتسبب هذا الوضع في حلقات تسجيل الدخول ومنع المستخدمين من الوصول إلى صناديق بريدهم.

ملاحظة: استخدام الإعدادات الافتراضية للأمان لا يوفر التحكم التفصيلي في الإعدادات الأمان المطبقة على المنظمة بأكملها. إنه نوعًا من التكوين الفعال أو الغير فعال فقط.

تمكين الإعدادات الافتراضية للأمان في Azure Active Directory

تنويه: لا يهدف هذا المقال إلى إخبارك ما إذا كنت يجب أن تقوم بتمكين الإعدادات الافتراضية للأمان في مستأجر Office 365 الخاص بك. يغطي هذا المقال فقط “كيفية” الأمر. إن قرار تمكين الإعدادات الافتراضية للأمان هو مسؤوليتك.

عملية تمكين الإعدادات الافتراضية للأمان بسيطة جدًا، حيث تتضمن العملية تبديل مفتاح واحد فقط.

بعد أن تأخذ في الاعتبار جميع الأمور وتخطط جيدًا، قم باتباع هذه الخطوات لتشغيل الإعدادات الافتراضية للأمان وتمكين MFA في Office 365.

- أولاً، قم بتسجيل الدخول إلى مركز إدارة Azure Active Directory.

- ثم، انتقل إلى Azure Active Directory —> الخصائص.

- بعد ذلك، انتقل إلى أسفل صفحة الخصائص وانقر على رابط إدارة الإعدادات الافتراضية للأمان.

- أخيراً، انقر على نعم تحت القائمة المنبثقة لـ تمكين الإعدادات الافتراضية للأمان، وانقر على حفظ.

يمكنك الاطلاع على العرض العملي أدناه. كما يمكنك أن ترى في النهاية، يجب أن تحصل على تأكيد في الجزء العلوي الأيمن من الصفحة بأن السياسة الافتراضية تم حفظها.

اختبار تجربة إعداد Office 365 MFA

ماذا يحدث بعد تمكين MFA؟ هل يتم قفل حسابات المستخدمين تلقائيًا، أم سيكون لدى المستخدمين الخيار للاستمرار بدون MFA في غضون فترة زمنية محددة؟ ستتعرف على ذلك في هذا القسم.

مثل أي تغيير في التكوين ، فإن أي مسؤول يستحق قيمته سيقوم باتخاذ خطوة (خطوات) إضافية للتأكد من أن أي إعدادات وضعوها في المكان تعمل فعلاً.

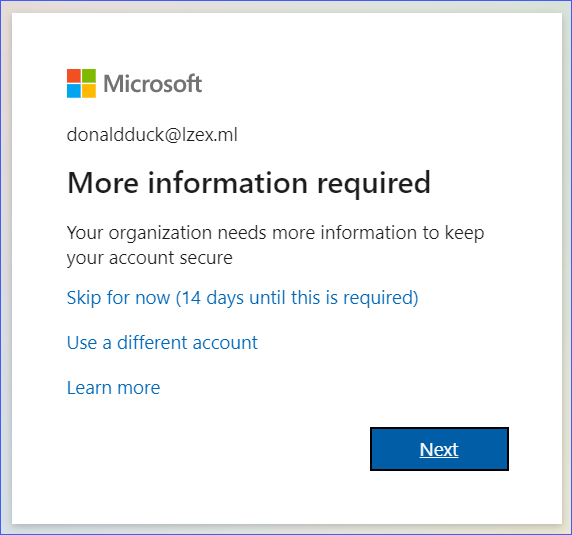

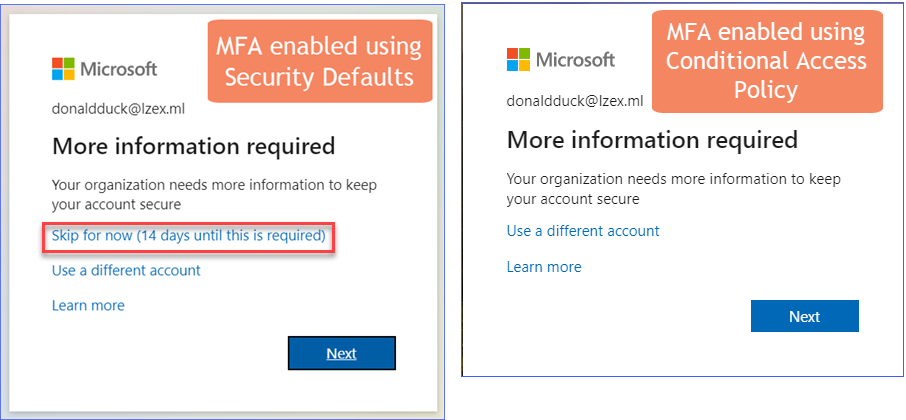

ربما لا يلاحظ المستخدمون أن تم تمكين MFA على الفور ، خاصة إذا كانوا مسجلين بالفعل في Office 365. ولكن في المرة القادمة التي يتعين على المستخدمين تسجيل الدخول إلى Microsoft 365 مرة أخرى ، سيرون رسالة تسجيل الدخول الإضافية مثل تلك المعروضة أدناه.

كما يمكنك أن ترى من الصورة أعلاه ، يتم منح المستخدم بعض الخيارات. يعني الخيار “تخطي الآن” أن المستخدم يمكنه تسجيل الدخول دون الحاجة إلى MFA حتى ينتهي الفترة المسموح بها. ومع ذلك ، إذا قام المستخدم بالنقر على زر “التالي” ، فسيبدأ عملية إعداد حسابه لـ MFA.

فلنفترض أن المستخدم قام بالنقر على زر “التالي”. عادةً ، هناك أيضًا خيار لتحديد رقم هاتف يمكن للمستخدم أن يستلم من خلاله رمز المصادقة كرسالة نصية. ومع ذلك ، في العرض التوضيحي أدناه ، اختار المستخدم إعداد تطبيق “مصادق Microsoft”.

من هذه النقطة فصاعدًا ، في كل مرة يسجل فيها مستخدم في Office 365 ، سيتعين عليه إجراء خطوة إضافية للموافقة على المصادقة أو تقديم رمز لاجتيازها.

ملاحظة: قد يتم استخدام كلمات المرور للتطبيق بدلاً من المصادقة المتعددة العوامل للتطبيقات والبروتوكولات القديمة التي لا تدعم استخدام المصادقة الحديثة و MFA. لمزيد من المعلومات ، قم بزيارة إنشاء كلمة مرور تطبيق لـ Microsoft 365

استخدام سياسات الوصول الشرطية لفرض المصادقة المتعددة العوامل

تنفيذ سياسات مشروطة يسمح بمزيد من السيطرة على تكوينات الأمان، بدلاً من تمكين القيم الافتراضية للأمان حيث يتم تطبيق التغييرات بشكل موحد على مستوى المستأجر. ومع ذلك، تتطلب سياسات الوصول المشروط ترخيص Azure AD Premium (P1).

بعض أمثلة السيطرة التفصيلية التي يمكن تحقيقها باستخدام السياسات المشروطة هي:

- اختيار الموارد في Office 365 التي ستتطلب التوثيق الثنائي.

- السماح بالوصول إلى الموارد فقط عندما يكون المصدر قادمًا من موقع موثوق.

- تحديد التطبيقات المعتمدة للوصول إلى موارد Office 365 مثل Exchange Online و SharePoint Online.

القائمة أعلاه هي مجرد بعض السيناريوهات التي يمكن أن تنطبق عليها سياسات الوصول المشروط. في الأقسام التالية، ستجد أمثلة توضح كيفية إنشاء سياسات مشروطة واختبارها أيضًا.

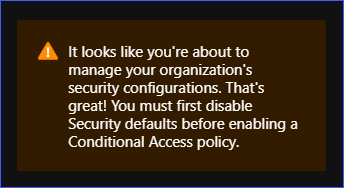

ملاحظة: يتطلب استخدام سياسات الوصول المشروط تعطيل القيم الافتراضية للأمان. هذا يعني أنه سيتم أيضًا تعطيل التوثيق الثنائي في Office 365 حتى تقوم بتشغيل سياساتك المشروطة الجديدة.

إنشاء سياسة وصول مشروطة في Office 365 لتمكين التوثيق الثنائي

هناك أوقات عندما قد تقرر منظمتك أن الخدمة المحددة فقط تحتاج إلى حماية بواسطة التوثيق الثنائي. في هذا المثال، ستتعلم كيفية إنشاء سياسة وصول مشروطة تتطلب التوثيق الثنائي فقط عند الوصول إلى Exchange Online.

يمكن إنشاء سياسات الوصول المشروط فقط في وضع الإبلاغ فقط إذا تم تمكين القيم الافتراضية للأمان في المستأجر الخاص بك. يجب عليك تعطيل القيم الافتراضية للأمان أولاً قبل تشغيل سياسات الوصول المشروط. وإلا، ستواجه رسالة مشابهة للرسالة الموضحة أدناه.

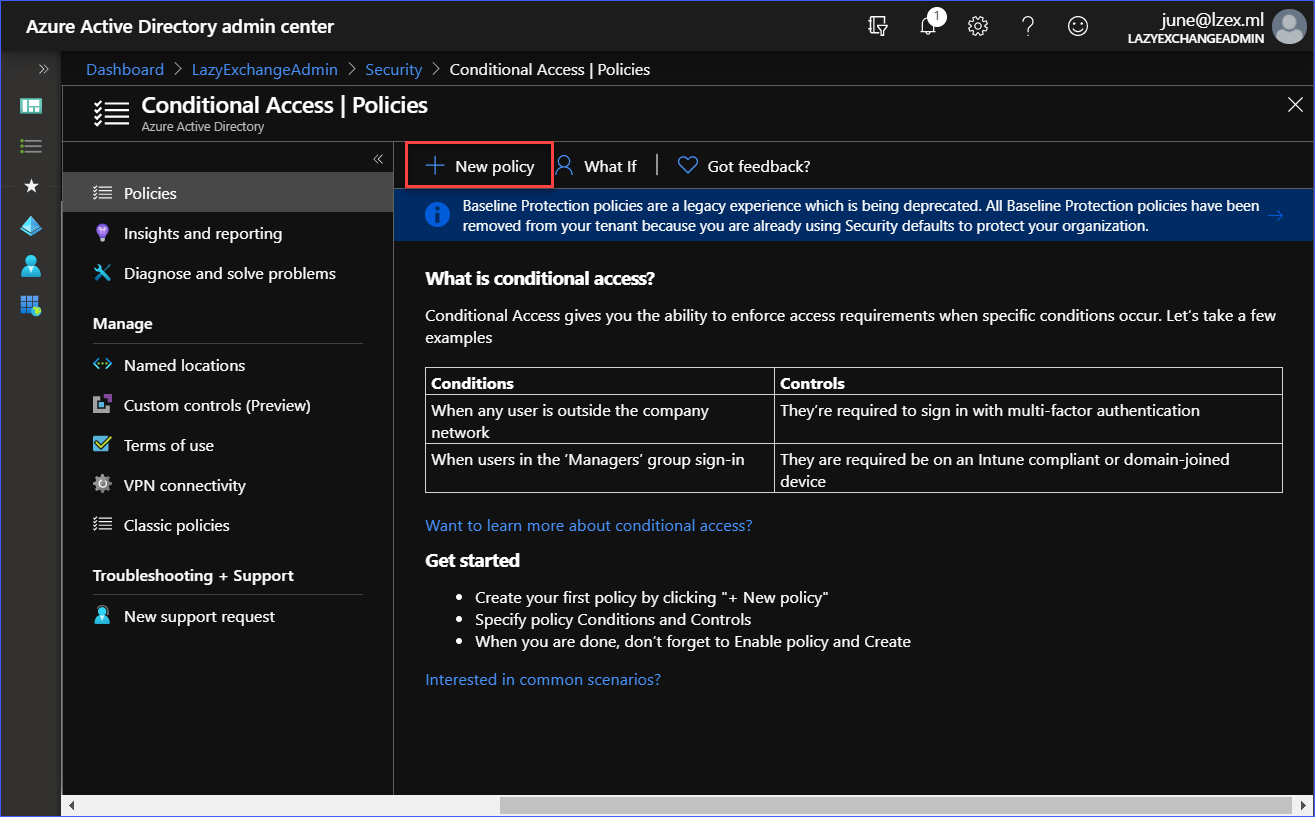

لإنشاء سياسة وصول مشروطة جديدة، سجل الدخول إلى مركز إدارة Azure Active Directory. ثم، انتقل إلى Azure Active Directory —> الأمان. سترى صفحة الوصول المشروط | السياسات مثل الصفحة الموضحة أدناه. انقر فوق زر إنشاء سياسة جديدة لبدء إنشاء سياسة جديدة.

ثم، قم بإنشاء السياسة باستخدام الإعدادات التالية:

- الاسم: يتطلب MFA لـ Exchange Online

- التعيينات: جميع المستخدمين (بدون استثناءات)

- تطبيق سحابي أو إجراءات: Office 365 Exchange Online

- ضوابط الوصول: يتطلب مصادقة متعددة العوامل

- تمكين السياسة: تشغيل

يمكنك الاطلاع على العرض التوضيحي أدناه لإنشاء السياسة الجديدة.

كما يمكن ملاحظة من العرض التوضيحي أعلاه، تم إنشاء سياسة مشروطة بالاسم يتطلب MFA لـ Exchange Online وتم تشغيلها. بناءً على إعدادات السياسة، يتم تطبيق السياسة على جميع المستخدمين عند تسجيل الدخول إلى Exchange Online، وبالتالي سيتم طلب MFA.

اختبار تنفيذ سياسة الوصول المشروطة لـ MFA

عند تمكين مصادقة متعددة العوامل من خلال سياسة الوصول المشروطة، سيتم إجبار المستخدمين على التسجيل وإعداد بيانات MFA الخاصة بهم.

على عكس عند تمكين MFA من خيارات الأمان الافتراضية، لا يوجد خيار لتخطي تسجيل MFA عند استخدام سياسات الوصول المشروطة.

العرض التوضيحي أدناه يظهر أن تسجيل الدخول إلى Exchange Online سيتطلب من المستخدم الموافقة على طلب تسجيل الدخول باستخدام تطبيق Microsoft Authenticator.

بالمقابل ، تسجيل الدخول إلى موقع SharePoint Online لا يتطلب MFA ، كما هو موضح في العرض التوضيحي أدناه.

هذا مجرد مثال واحد على استخدام سياسات الوصول الشرطي للتحكم في الوصول إلى Office 365 وتمكين MFA. هنا بعض الأشياء التي قد ترغب في تجربتها في هذه النقطة:

- تضمين SharePoint Online كهدف للسياسة الشرطية لفرض MFA.

- طلب MFA عند الوصول إلى Exchange Online ، ولكن فقط إذا كان المصدر من المستعرض (OWA). إذا كان الوصول قادمًا من Outlook Desktop Client ، يجب استبعاده من MFA.

- إنشاء سياسة للسماح فقط بالوصول المحمول إلى Exchange Online و SharePoint Online باستخدام تطبيقات Office 365 المعتمدة (مثل Outlook for IOS/Android)

إعادة تعيين تسجيل المصادقة ذات العوامل المتعددة

قد نشرت Microsoft وثائق شاملة حول حل مشاكل MFA. يمكنك عرض تلك المقالات من خلال هذه الروابط:

- مشاكل شائعة مع التحقق من الهوية ذو العاملين المزدوج وحسابك العمل أو المدرسة

- حل مشاكل مصادقة Azure Multi-Factor

بخلاف تلك المذكورة أعلاه، ستكون هناك أوقات عندما يجب إعادة ضبط تسجيل MFA للمستخدم. بعض الحالات التي يكون فيها الإعادة ضرورية هي عندما يقوم المستخدم بتغيير الهواتف المحمولة أو تغيير أرقام الهواتف.

وإذا كان المستخدمون غير قادرين على تسجيل الدخول بسبب عدم اجتياز متطلبات تسجيل الدخول MFA، يمكن للمسؤولين إعادة ضبط تسجيل MFA للمستخدمين. ثم، سيتم دعوة المستخدم للتسجيل مع MFA مرة أخرى خلال محاولة تسجيل الدخول التالية.

هناك بضع طرق لإعادة ضبط تسجيل MFA للمستخدم.

إعادة ضبط تسجيل MFA من مركز إدارة Microsoft 365

لإعادة تسجيل MFA لمستخدم، قم بتسجيل الدخول إلى مركز إدارة Microsoft 365. ثم، انتقل إلى المستخدمون —> المستخدمون النشطون وانقر على زر المصادقة متعددة العوامل.

سيتم أخذك إلى صفحة المصادقة متعددة العوامل. بعد ذلك، حدد اسم المستخدم من القائمة ثم انقر على رابط إدارة إعدادات المستخدم. ضع علامة على اشتراط من المستخدمين المحددين تقديم طرق الاتصال مرة أخرى، ثم انقر على حفظ. انظر للعرض التوضيحي أدناه.

إعادة ضبط تسجيل MFA من مركز إدارة Azure Active Directory

يمكن أيضًا مسح تسجيل MFA من مركز إدارة Azure Active Directory.

لإعادة تعيين تسجيل MFA باستخدام هذه الطريقة ، انتقل إلى إدارة النشاط —> المستخدمون. ثم انقر على المستخدم من القائمة. بمجرد أن تكون في صفحة خصائص المستخدم ، انتقل لأسفل حتى ترى الرابط الذي يقول طرق المصادقة وانقر عليه. في النهاية ، انقر على زر اشتراط إعادة تسجيل MFA.

يرجى الرجوع إلى العرض التوضيحي أدناه لمعرفة كيفية إعادة تعيين تسجيل MFA.

إعادة تعيين تسجيل MFA باستخدام Office 365 PowerShell

تتطلب هذه الطريقة الاتصال بـ Office 365 PowerShell. عندما يكون جلسة PowerShell الخاصة بك قائمة بالفعل ، قم بنسخ الكود أدناه ولصقه في وحدة التحكم الخاصة بـ PowerShell الخاصة بك لتشغيله.

تأكد من تغيير قيمة المتغير $upn أولاً إلى اسم المستخدم الأساسي الصحيح للمستخدم. يمكنك الرجوع إلى التعليقات أعلاه كل أمر لمعرفة المزيد حول ما يفعله كل سطر من الأوامر.

إذا تم تشغيل الكود أعلاه بنجاح ، فلن يتم إرجاع أي مخرجات على الشاشة. ستبدو النتيجة مشابهة للعرض التوضيحي أدناه.

الاستنتاج

في هذه المقالة، تعلمت أن هناك أكثر من طريقة واحدة لتمكين المصادقة المتعددة العوامل لمستخدمي Microsoft 365. تستخدم هاتان الخيارتان – القيم الافتراضية للأمان وسياسة الوصول الشرطي – طرق المصادقة المتعددة العوامل التي تم تضمينها بالفعل في Office 365 و Azure AD.

كما تعلمت أيضًا الفرق في تجربة المستخدم للمصادقة المتعددة العوامل، اعتمادًا على كيفية تمكين المصادقة المتعددة العوامل. مع القيم الافتراضية للأمان، يتم تمكين المصادقة المتعددة العوامل على مستوى المستأجر بدون فرص تخصيص.

إجبار المصادقة المتعددة العوامل من خلال سياسات الوصول الشرطي يمنحك خيارات تكوين متعددة للتحكم في الوصول إلى خدمات Office 365. ومع ذلك، يتطلب هذا الخيار ترخيص Azure AD Premium، وهو ليس دائمًا خيارًا لجميع المؤسسات.

بالإضافة إلى ذلك، تعلمت بعض الطرق المختلفة لإعادة تعيين تسجيل المصادقة المتعددة العوامل للمستخدمين. تشمل هذه الطرق إعادة تعيين المصادقة المتعددة العوامل من خلال مركز مسؤول Microsoft 365، ومركز مسؤول Azure Active Directory، و PowerShell لـ Office 365.

I hope that the knowledge you gained in this article helps you become aware of how MFA can help your organization protect users from identity-related attacks. The next time you have questions or concerns about MFA, maybe you don’t have to go straight to Office support agents right away for help and try things out on your own.

قراءة مستفيضة

- ما هو الصيد الاحتيالي؟

- ما هو رش كلمات المرور؟

- سياسة الوصول الشرطي لـ Azure Active Directory

- أمان Azure Active Directory الافتراضيات

- ما هي أمان Azure AD الافتراضيات، وهل يجب استخدامها؟

- كيفية: طلب تطبيقات العميل المعتمدة للوصول إلى تطبيقات السحابة باستخدام الوصول الشرطيإنشاء كلمة مرور تطبيق لـ Microsoft 365