إذا كان لديك فهم قوي لما هو شهادة X509، يرجى رفع يدك. الآن بعد أن نعترف بأنه لا يوجد أي شخص يرفع يده، دعونا نغير ذلك.

الشهادات هي موضوع معقد وغالبًا ما يكون غير مفهوم بشكل جيد. يهدف هذا البرنامج التعليمي إلى تغيير ذلك من خلال عرض أمثلة على شهادات X509 واستعراض شهادات PKI والمزيد من ذلك بكثير.

في هذه المقالة، ستحصل على نظرة عامة جيدة على شهادات X509. بحلول النهاية، ستفهم كيف تعمل على مستوى عال. لن تصبح خبيرًا في مقال واحد، ولكن بحلول نهاية هذه المقالة، ستكون على الأقل ملمًا بالمصطلحات الصحيحة.

ذات الصلة: إدارة الشهادات باستخدام مدير شهادات Windows وPowerShell

المفاتيح العامة والخاصة: حماية الأصول

أي معلومات تشرح شهادات X509 ستكون غير كاملة دون ذكر المفاتيح أولاً. قد تكون قد سمعت عن مفهوم المفاتيح عندما يتم طرح مصطلحات مثل المفتاح الخاص والمفتاح العام. ولكن ما هو بالضبط المفتاح وكيف يتصل بالشهادات؟

لتسهيل الربط، دعونا نشرح مفهوم المفاتيح من خلال قفل الباب القديم الجيد.

عند شراء قفل باب جديد، سيأتي القفل مع مفتاح الباب. هذا المفتاح فريد لهذا القفل حتى لا يتمكن أحد آخر من فتحه.

فكر في القفل نفسه كـ المفتاح العام. عندما يتم تركيبه ، يمكن لك ولعائلتك وللمارة رؤية القفل على بابك. أي شخص يمكنه رؤية القفل وحتى محاولة فتحه ولكنهم لن ينجحوا. لفتحه ، سيحتاجون إلى إدخال المفتاح الفريد الذي جاء مع القفل. المفتاح الفريد الذي جاء مع القفل هو المفتاح الخاص

. يشار إلى المفتاح الخاص والعام معًا باسم زوج المفتاح

. تبادل المفاتيح

عند إدخال المفتاح في القفل ، يمكنك اعتبار تلك العملية تبادلًا للمفاتيح. يحتاج المفتاح الخاص (المفتاح الباب) إلى أن يتم تبادله مع المفتاح العام (القفل) لفتح الباب.

في عالم التشفير ، ستقدم المفتاح العام بحرية وتحتفظ بالمفتاح الخاص لنفسك. على الأخير ، لا يهم من يرى القفل ولكن بالتأكيد يهمك من يمكنه فتحه (تبادل المفاتيح).

هناك بضع طرق مختلفة لتبادل المفاتيح تسمى بخوارزميات تبادل المفاتيح. تركز خوارزميات تبادل المفاتيح على استخلاص ونقل سر مشترك فريد بأمان.

خوارزميتا تبادل المفاتيح الشهيرتان هما ديفي هيلمان (DH) وديفي هيلمان المنحنية (ECDH).

ثقة المفتاح

إذا كنت بحاجة للسماح لشخص ما بالدخول من خلال الباب ، فستعطيه المفتاح (أو نسخة من المفتاح الأصلي الفريد). تعطي المفتاح الخاص بك لأولئك الذين تثق بهم. الشخص الذي يحمل المفتاح الخاص (مفتاح الباب) تم الثقة فيه لفتح قفل الباب (المفتاح العام).

استخدام المفتاح

تحدد استخدام المفتاح الغرض من شهادة X509 ، وهذا يتوافق مع الخوارزميات التي ستستخدمها الشهادة. يحدد استخدام المفتاح الموسع (EKU) الأغراض المقصودة للمفتاح العام بشكل أبعد من الاستخدام الرئيسي.

شهادات X509: “حاويات” المفتاح العام

كيف يرتبط المفاتيح الخاصة والعامة بمفهوم شهادة X509؟ اعتبر الشهادة مجرد مفتاح عام. الشهادة هي “الغلاف” الذي يحمل مفتاحًا عامًا مع بعض المعلومات الأخرى حول المفتاح مثل من أصدر المفتاح العام له ، ومن وقع على المفتاح ، وغير ذلك. يتم تخزين الشهادات في شكل ملفات.

سنغطي بعض أمثلة جيدة على شهادات X509 لاحقًا.

هل رأيت من قبل ملفًا بامتداد شهادة PEM أو CER؟ تلك هي الشهادات (المفاتيح العامة). ستتعلم المزيد عن هذه الصيغ في وقت لاحق.

المفتاح العام بحد ذاته ليس بالضرورة شهادة حسب التعريف. إنه المفتاح العام والبيانات المرتبطة المرتبطة بالمفتاح التي تحدد الشهادة.

A certificate provides a standardized and secure format to communicate with specific systems along with the attributes to help validate a key pair trust. How certificates are built are defined within the X.509 standards, as you will read about later.

بصمة الإصبع: معرف فريد للشهادة

تهدف كل شهادة X509 إلى توفير تحديد هوية لموضوع واحد. يجب أن تضمن الشهادة تحديد فريد لكل مفتاح عام.

A certificate thumbprint or fingerprint is a way to identify a certificate, that is shorter than the entire public key. Technically, a serial number is as well but you’ll learn about that when it comes to certification authorities (CAs). The thumbprint is a hash of a DER-encoded certificate in Windows.

مفهوم تحديد مجموعة بيانات أكبر بواسطة معرف فريد أصغر هو موضوع الحوسبة العامة. يمكنك أن تعرف المزيد عن ذلك في مدونة Morgan Simonson.

موضوع: تعريف سمات شهادة X509 المهمة

تحتاج كل شهادة X509 إلى وجود معرف فريد بالإضافة إلى الإجابة على الأسئلة مثلما يلي. يجب أن يفعل الموضوع للشهادة ذلك.

- من يجب أن يستخدم هذه الشهادة؟

- أي منظمة يجب أن تكون موثوقة؟

- أي مستخدم يجب أن يقدم هذه الشهادة؟

يعتبر الموضوع أهم جزء في الشهادة بلا شك. يجب أن يحتوي الموضوع على سمات، تم تحديدها بواسطة X.500، تمثل المنشأة أو الكيان الذي صدرت الشهادة إليه. يتم تمثيلها في شكل اسم متميز (DN).

A certificate subject is a string value that has a corresponding attribute type. For example, the DN for State or Province is st. This attribute type contains the full name of the state or province the subject resides in (e.g. ST=California).

تم تحديد أنواع السمات وتنسيق قيمها وفقًا لتوصيات ITU-T X.520. يمكن الاطلاع على المرجع الإضافي RFC 4519 للحصول على توصيات محددة بشأن أنواع السمات وتنسيق قيمها.

نظرًا لأن معايير شهادة X509 ليست قواعد بل اقتراحات قوية فقط، يستخدم الكثيرون حكمهم الشخصي عند تعريف الموضوع. يجب أن يحدد الموضوع المؤسسة النهائية التي تثق بها بشكل محدد. إذا لم يمثل الموضوع هذا، فكيف يمكنك الثقة في أي شيء يستخدم المفتاح العام المقدم؟

بطريقة أخرى، إذا كنت تسمح لعدة أشخاص باستخدام نفس اسم المستخدم للوصول إلى نظام، فلن تتمكن من محاسبة أي شخص محدد على أفعاله. هذا الممارسة تعقد نموذج الثقة الذي يجب أن تتوافق معه الشهادات.

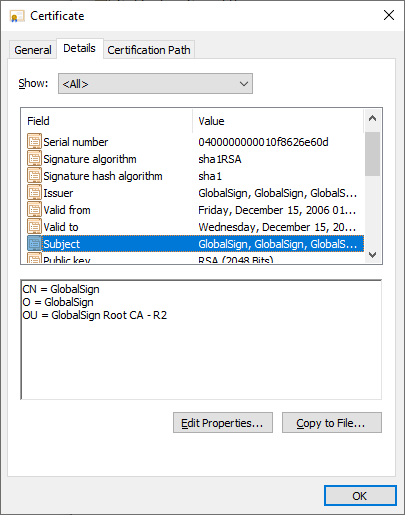

يمكنك رؤية مثال على كيفية تمثيل ويندوز لشهادة X509 وتحديداً موضوع الشهادة في الصورة أدناه.

عرض سمات الشهادة باستخدام Cryptext.dll.

اسم بديل للموضوع (SAN)

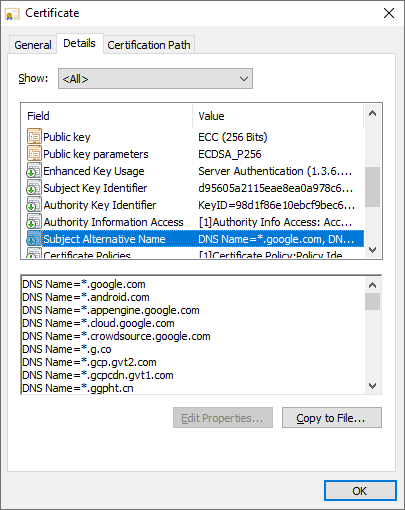

A SAN is a certificate extension that allows you to use one certificate for multiple subjects that’s typically identified with a Subject Key Identifier (SKI). The example below shows some of the SANs Google uses. Adding more domains to a certificate essentially tells the certificate to trust each subject to use the same private key.

A SAN can also have several types other than DNS names called GeneralNames. GeneralNames require the client reading the certificate to support SANs using GeneralNames. Most clients such as web browsers only focus on the DNS name SAN.

يمكنك رؤية SAN أدناه في هذا المثال على شهادة X509.

بعض سمات SAN المرتبطة بشهادة Google.

فهم الترميز

نستخدم العديد من اللغات للتواصل مع بعضنا البعض ، بنفس القدر يمتلك الكمبيوتر لغته الخاصة. هذه اللغة هي الثنائية والترميز هو كيفية جعل الثنائي أكثر قابلية للاستخدام للآخرين ، تماماً كما نقوم بترجمة اللغة الإنجليزية إلى لغات أخرى.

يخدم الترميز هدفًا محددًا. يتيح الترميز تخزين قيم الامتداد القابلة للقراءة بطريقة يمكن للكمبيوترات أيضًا استخدامها. تجعل تنسيقات الترميز من السهل على الكمبيوترات تخزين ونقل شهادات X509 ولكنها تسمح لنا أيضًا بقراءة محتوياتها.

الكمبيوترات جيدة في التعامل مع الأعداد الصحيحة ، يتيح لك الترميز تحويل القيم العددية إلى قيم أبجدية رقمية أو حتى كتل ثنائية. هذا التحويل أمر حاسم للعمل مع الكمبيوترات ، وتعتمد الشهادات على الترميز لنقل المعلومات الصحيحة بشكل صحيح مع الكمبيوترات. تحدد تنسيقات الترميز المعايير لأداء هذه التحويلات.

- ASN.1 – معيار تسلسل البنية البيانية المجردة لكل من الحقول داخل الشهادات.

- ASCII – الرمز القياسي الأمريكي لتبادل المعلومات (ASCII) يحدد قيمة ثنائية لكل من حروف التحكم والحروف المطبعية المستخدمة في معظم التواصلات القابلة للقراءة من قبل البشر.

- Base64 – يحدد Base64 نظامًا لترميز المحتوى الثنائي ضمن مجموعة الأحرف ASCII. هذه هي الشهادات التي يمكنك فتحها في محرر النصوص ورؤية “بداية الشهادة” أو نص مرجعي آخر.

- DER – تحدد قواعد الترميز المتميزة (DER) نظام ترميز آخر خصيصًا لبيانات ASN.1 كأوكتات متسلسلة. الاعتبار الهام فيما يتعلق بـ DER هو أن الإخراج المشفر لا يمكن عرضه كـ ASCII.

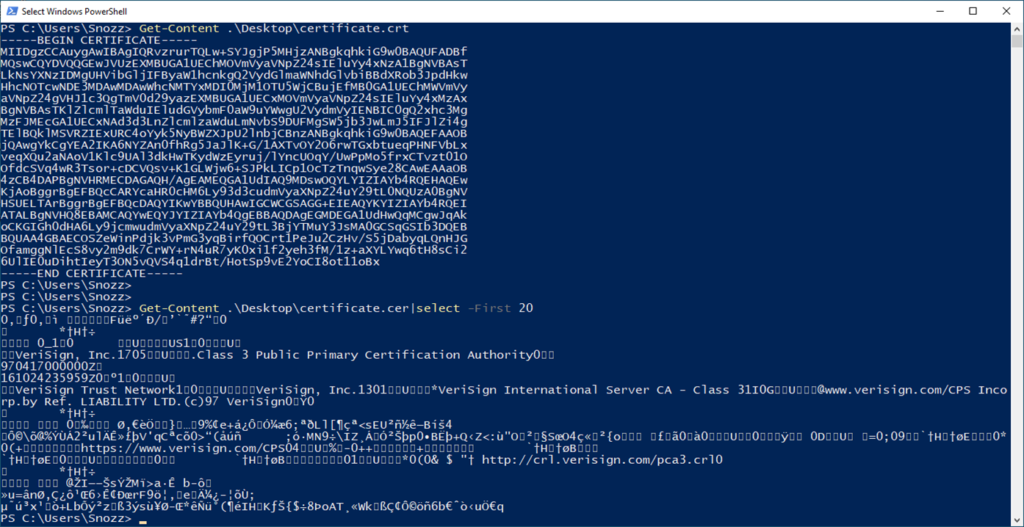

يمكنك أن ترى أدناه الاختلاف في نظم الترميز. لاحظ أن الملف certificate.crt المعروض أولاً يحتوي على ——-بداية الشهادة——-، تليها مجموعة من الحروف والأرقام العشوائية وينتهي بـ ——-نهاية الشهادة——-. جميع الأحرف قابلة للقراءة من قبل البشر. الشهادة الأولى مشفرة بترميز Base64.

الآن ألق نظرة على مثال الثاني لملف certificate.cer. محتوى هذا الملف يبدو مختلفًا تمامًا عن الشهادة المشفرة بترميز Base64. هذه الشهادة X509 مشفرة بترميز DER.

اختلاف بين ملفات الترميز Base64 و DER.

فهم أنواع ملفات شهادة X509

تذكر أن الشهادة ليست سوى مفتاح عام مع بعض البيانات الوصفية الممثلة كملف. ستجد العديد من أنواع الملفات المختلفة التي تمثل العديد من أنواع الشهادات المختلفة. يتم تمييز كل نوع من أنواع الملفات بواسطة امتداده. عندما نشير إلى ملف KEY ، على سبيل المثال ، نشير إلى امتداده.

فيما يلي ستجد جميع أنواع الشهادات الشائعة المحددة بواسطة امتداد الملف الذي قد تعمل معه والغرض منه.

في القائمة أدناه ، ستلاحظ مراجعات مختلفة لـ PKCS. PKCS أو معايير التشفير بالمفتاح العام هي مجموعة من المعايير التي تحدد كيفية إنشاء العديد من الشهادات. لمزيد من المعلومات ، تحقق من هذا المقال المفيد في ويكيبيديا.

- PFX – هذه الشهادات توجد عادةً في بيئة Windows ، ولكنها تعد تنسيقًا قياسيًا بغض النظر عن نظام التشغيل. تحتوي ملفات PFX على شهادة والمفتاح العام والامتدادات ومفتاح خاص مشفر بكلمة مرور. يتم تعريف PFX بواسطة المواصفة PKCS # 12.

- P12 – مثل PFX ، يتم تعريف P12 بواسطة مواصفة PKCS # 12. رسميًا ، تعتبر PKCS # 12 خلفًا لتنسيق PFX ، على الرغم من أن كلا النوعين من الملفات يمثلان نفس التنسيق في التنفيذات التشفيرية الحديثة.

- P7B – حاوية لشهادات ASN.1 ، وتحديدًا مفاتيح عامة لجميع الطبقات في سلسلة سلطة الشهادة كما ستتعلم فيما بعد. يوفر ملف PKCS # 7 ملفًا واحدًا لتوزيع عدة مفاتيح عامة ، وغالبًا ما يستخدم لإعداد الثقة يدويًا مع سلطات الشهادة في بنية التحقق الخاصة.

- P7C – نوع الملف P7C هو عملياً نفس نوع الملف P7B ، ولكنه مجرد امتداد آخر شائع يستخدم لتمثيل ملف PKCS #7.

- DER – ملف DER هو مفتاح عام مشفر بتنسيق DER.

-

CER – مفتاح عام مشفر إما بتنسيق DER أو Base64. ملف CER عادة ما يكون بتنسيق DER.

-

CRT – الملف CRT عادة ما يكون مشفرًا بتنسيق Base64 ، ولكن لا يوجد ضمانات.

- KEY – ملف KEY غالبًا ما يكون مفتاحًا خاصًا مشفرًا بتنسيق Base64 ، سواء بتشفير أو بدونه.

- PEM – إشارة إلى شهادة مشفرة بتنسيق Base64 ، على الرغم من أنه يمكن أن يحتوي أكثر من مفتاح واحد في ملف PEM واحد ، غالبًا ما يفترض أن يحتوي ملف PEM على مفتاح خاص. يستخدم بشكل شائع لملف مفتاح خاص PEM مشفر بتنسيق Base64 – سواء كان مشفرًا أم غير مشفر.

- CSR – يستخدم لتقديم مفتاح عام إلى سلطة الاعتماد ليتم توقيعه وإصدار حقول إضافية مثل الرقم التسلسلي وهو معرف بواسطة PKCS #10. في معظم الحالات ، يحتوي CSR على هيكل ASN.1 للطلب بترميز Base64.

- REQ – يستخدم في نظام التشغيل Windows لتحديد إعدادات سياسة التسجيل المستخدمة عند إنشاء CSR.

- CRL – ملف CRL هو ملف محدد يعرض الشهادات التي تم إبطالها بواسطة سلطة الاعتماد ، وحالتها بالنسبة للإبطال ، والسبب وراء إبطالها.

البنية التحتية للمفتاح العام (PKI): بيئة شهادة X509.

استدعاء ذلك الوقت السابق عندما كان شخص ما يحمل مفتاح الباب إلى قفل الباب. في تلك الحالة، كان لديك باب واحد فقط. لكن ماذا يحدث عندما تجد نفسك فجأة كمالك لعشرات أو مئات الشقق؟ إدارة كل تلك المفاتيح ستكون أمرًا صعبًا!

أيضًا، لن يبقى المستأجرون في تلك الشقة إلى الأبد. سيكون هناك بعض الأشخاص الذين يحتفظون بالمفتاح أو يصنعون نسخًا غير مصرح بها. ستحتاج إلى تغيير أقفال الأبواب لمنع الوصول. لم تعد تثق في المستأجرين السابقين بعد الآن.

إذا كان عليك إدارة المئات من الشقق مع تحرك المستأجرين باستمرار، كيف تدير كل ذلك؟ الجواب هو بنية الأمن الرئيسية (PKI).

بكي هو بيئة كاملة من الأدوار والسياسات والإجراءات المبنية حول إدارة المفاتيح العمومية. بكي يمثل مجموعة شاملة من العديد من مجالات الاهتمام المختلفة لتوزيع واستخدام وإدارة وإزالة الشهادات X509. إنها في الأساس كل ما يلزم للتعامل وإدارة الشهادات بشكل صحيح على نطاق واسع.

في الأقسام القادمة، سنفصل العديد من المكونات الأكثر شيوعًا لـ بكي ونشرح الدور الذي يقوم به كل مكون.

سلطات الشهادات: الوالدين الخاصين بك

A PKI is primarily built around the concept of managing trust. But since it’s not economical to directly manage hundreds or thousands of trust relationships, you need a mediator.

تحتاج إلى جهة خارجية تم التحقق منها بالفعل من قبل الطرف الأصلي. تُسمى هذه الوسطاء الخارجيين الوسيطة سلطات الشهادات (CAs) المحددة بواسطة ملحق هوية مفتاح السلطة (AKI) المستمد من المفتاح العام المستخدم لتوقيع الشهادة المعطاة.

فكر في نفسك كطفل يمثل شهادة X509. من المحتمل أن يُعلمك والديك ألا تثق بالغرباء. ولكن ماذا لو قدم لك والديك (أولئك الذين تثق بهم) شخصًا غريبًا وأخبروك أنه يمكنك الثقة به؟ ربما ستوافق على ذلك وتثق في الغريب تجاهك. بعد كل شيء، إذا كان والديك يثقان به، فيمكنك أنت أيضًا.

A CA plays the role of your parents. You trust your parents (a CA) and they introduce you to strangers. They do so by signing the stranger’s public key to let you know that you can trust them.

الدور الأساسي للسلطة الشهادة هو أن تكون وسيط موثوق به.

إصدار شهادات X509: إنشاء الثقة

من خلال كونها كيانًا معروفًا وموثوقًا به، تمكّن السلطة الشهادة من بناء الثقة بين الأطراف غير المباشرة. لتمكين الثقة بين الأطراف، تقوم السلطة الشهادة بـ “إصدار” الشهادات. عندما نتحدث عن إصدار السلطة الشهادة، فإننا في الواقع نعني أن السلطة الشهادة تقوم بالتحقق من التوسعات المطلوبة وإضافة التوسعات التي تولدها السلطة الشهادة لإنشاء الشهادة.

عندما تصدر السلطة الشهادة شهادة X509، ستستخدم المفتاح الخاص الخاص بها لتوقيع الشهادة العامة للمفتاح. من خلال عملية التوقيع، تقوم السلطة الشهادة بوضع علامة على الشهادة بطريقة تُعلِم الجميع أنها تثق في هذا المفتاح العام. توفر DocuSign نظرة عامة جيدة عن هذا المفهوم المحدد مع رسم توضيحي جيد.

مثال آخر على توسيع تولده السلطة الشهادة هو الرقم التسلسلي لكل شهادة، ويجب أن يكون لكل رقم تسلسلي فريد لذلك السلطة الشهادة وفقًا لـ مواصفات التصميم RFC.

مثال على ثقة غير مقصودة في الأخبار الحديثة هو الاستخدام الخبيث لـ “PKIs” مع البرامج الضارة. حيث يحصل المبتكرون على شهادات صالحة يتم الوثوق بها ضمنيًا من قبل معظم الأنظمة، مما يجعل من الأصعب على أنظمتك تحديد برامج البرمجيات الضارة كما هي.

إبطال شهادات X509: إزالة الثقة

الهيئة المصدرة مسؤولة أيضًا عن إبطال شهادات X509 التي لا ينبغي الوثوق بها بعد الآن. تقوم الهيئة المصدرة بنشر هذه الإبطالات في قائمة إبطال الشهادات (CRL). إبطال الشهادة هو وسيلة للهيئات المصدرة لإلغاء صلاحية الشهادة بشكل نشط، بدلاً من الانتظار حتى انتهاء مدة الصلاحية.

الثقة هي مكون حاسم لعمل الشهادات بالطريقة التي صممت لها. تساعد نقاط التوزيع في ضمان الثقة من خلال توفير نقطة مرجعية يمكن من خلالها تنزيل الشهادة وقوائم الإبطال من المصدر، واستخدامها للمقارنة مع الشهادة التي تستخدمها.

A CRL Distribution Point (CDP) supplies the protocols and locations to obtain CRLs. Updating CRLs is a passive revocation validation method, with pulling updates at scheduled intervals. Online Certificate Status Protocol (OCSP) actively requests the revocation status of a specific certificate by maintaining caches of the CRLs.

على الرغم من توفر التحقق من الإبطال من خلال CRLs أو OCSP، فإن ذلك يتوقف على قدرة العميل على دعمه وفرضه، وهذا ليس الحال دائمًا.

تسلسل

A PKI can be made up of multiple CAs or a single CA, these are commonly referred to as tiers.

تسلسل شهادات X509

كما تعلمت سابقًا، الثقة هي نقطة تركيز رئيسية عند استخدام الشهادات. يجب أن يتمكن الأطراف المعنية من الوثوق أو التحقق من الشهادة التي تم إصدارها من قبل هيئة مصدرة موثوقة.

A great example of how this scales is the The United States Federal PKI public documents. These provide a great reference into maintaining an inter-organization trust relationship using CAs.

توقيع الشهادة X509

غالبًا ما ستسمع عن مفهوم يُطلق عليه التوقيع على الشهادة، ولكن ماذا يعني ذلك بالضبط؟ كما تعلمت بالفعل، الشهادات كلها تتعلق بالثقة. لإقامة الثقة، يتم توقيع شهادة X509 من قبل سلطة الشهادة (CA). يقوم توقيع الشهادة بتعيين تجزئة تشفير فريدة للشهادة تخبر جميع الأطراف التي تقرأها أنها يمكن أن تثق بها. لقد تم توقيعها بواسطة سلطة الشهادة الموثوقة.

في التسلسل الهرمي لـ PKI، يتم توقيع الشهادات بواسطة سلطات الشهادات ولكن مكان استخدام هذه الشهادات يعتمد على نوع سلطة الشهادة التي توقعها.

عندما يكون هناك سلطة شهادة واحدة في PKI، تكون تلك السلطة هي الجذر. بما أنه لا توجد سلطة شهادة أخرى، يجب أن تولد تلك السلطة شهادتها الخاصة الموقعة عليها. ثم تصدر تلك السلطة الشهادات التي تم توقيعها بواسطة شهادتها الخاصة.

إذا كان لدى PKI أكثر من سلطة شهادة، فإن جميع سلطات الشهادات يتم توقيعها بواسطة سلطة الشهادة الجذرية أو سلطة الشهادة الوسيطة التي ترتبط بالرجوع إلى سلطة الشهادة الجذرية.

عادة، عندما يستخدم الجهاز نفس المفتاح الخاص الذي يتوافق مع المفتاح العام عند إنشاء شهادة X509، يُعرف هذا بشهادة ذات توقيع ذاتي. ومع ذلك، يمكنك أيضًا طلب من سلطة الشهادة استخدام مفتاحها الخاص لتوقيع شهادتك.

خوارزميات التوقيع

تركز خوارزميات التوقيع على التحقق من صحة الرسالة من نظير عن بُعد. التوقيع الرقمي هو رسالة ملخصة من وظيفة التجزئة مشفرة بواسطة المفتاح الخاص للمرسل. يقوم المستلم بفك تشفير التوقيع الرقمي باستخدام نسخة من المفتاح العام للمرسل. يمكن للمستلم ثم مقارنة ملخص الرسالة المستلمة مع الذي تم فك تشفيره من التوقيع الرقمي. عندما تتطابق الأرقام الملخصة، يكون صحة الرسالة مضمونة.

التشفير غير المتماثل هو القدرة على إنشاء نص مشفر دون استخدام سر معروف مسبقًا. تجميع خوارزمية تبادل المفاتيح مع خوارزمية التوقيع هو أساس التشفير غير المتماثل.

فيما يلي الخوارزميات الأساسية المستخدمة للتواقيع الرقمية.

- ريفست-شامير-أديلمان (RSA)

- خوارزمية التوقيع الرقمي (DSA)

- ECDSA (DSA على المنحنى البيضاوي)

طلبات توقيع الشهادات (CSRs)

تستخدم هيئات الإصدار طلبات توقيع الشهادات (CSR) التي تتيح للعملاء تقديم المفاتيح العامة إلى الهيئات للإصدار. تقبل الهيئة طلب توقيع الشهادة وتقوم بإصدار شهادات X509 موقعة بناءً على سياسات الإصدار المكونة. وهذا يعني أن الثقة في الهيئة تعني أيضًا الثقة في المفاتيح العامة التي تقوم بتوقيعها.

التجزئة

التجزئة هي موضوع معقد، ولن أحاول تفسيره في هذا المنشور. فريق Computerphile لديه نظرة عامة جيدة في قناتهم على YouTube. تتركز التجزئة على أخذ كائن إدخال وإنشاء تجزئة ناتجة فريدة لهذا الإدخال الفريد. تسمى التجزئة الناتجة بالتجزئة. وهذا يعني أن تغيير الكائن الإدخالي بأدنى طريقة سيؤدي إلى إنشاء تجزئة فريدة وغير ذات صلة.

التطبيقات الحديثة ستركز على خوارزميات الخط الآمن (SHA) 2. كملاحظة، فإن SHA 256 و SHA 384 و SHA 512 معروفة باسم SHA 2.

فيما يلي قائمة بالخوارزميات التجزئة الشائعة التي ستراها.

- SHA 256

- SHA 384

- SHA 512

- تجزئة الرسالة (MD) 5

سياسات الشهادات

توفر ملحق سياسة الشهادة (CP) الإشارة إلى المؤسسة المسؤولة عن الحفاظ على سلطة الإصدار، وتوثيق سياساتها الفعلية للبنية التحتية للمفاتيح العامة (PKI) المعطاة، ويجب أن تتماشى مع بيان ممارسات الشهادة (CPS) الذي يوفر سياسة المؤسسة للحفاظ على بنية التحتية للمفاتيح العامة (PKI) المعطاة.

نقاط التوزيع

يتم تحديد نقاط التوزيع الأخرى داخل الشهادات كونها “الوصول إلى معلومات السلطة” (AIA). توفر هذه المعلومات الوصول إلى البروتوكولات والمواقع للحصول على نسخ من معلومات مصدر الشهادة، وعادة ما تكون هذه هي المفتاح العام لسلطة الإصدار.

ملخص

آمل الآن، عندما يتم طرح سؤال عليك مثلما هو مبين في بداية هذه المقالة، أن تشعر بالراحة أكثر وأن ترفع يدك ببطء. بكل صراحة، آمل أن تساعدك هذه المقالة على فهم تعقيدات شهادات X509 وتنفيذ ويندوز لهذه المعايير. مع مساعدتك على فهم بعض المكونات الأساسية التي ستساعدك في المستقبل عند العمل مع الشهادات.

على الأقل الآن، عندما يطلب شخص ما مفتاحًا عامًا لشهادتك، يمكنك التأكيد على أنهم يرغبون في التشفير بتنسيق DER أو Base64، ولن يعرفوا أي تنسيق، لذلك سترسل لهم كلاهما بغض النظر.