أفضل 25 أداة لاختبار اختراق Kali Linux (المزايا والعيوب). اختبار الاختراق (المعروف أيضًا باسم الاختبار) هو طريقة مفيدة لاكتشاف الثغرات والضعف في أنظمة تكنولوجيا المعلومات. عند استخدام الأدوات الصحيحة، يساعدك اختبار الاختراق في تحسين جودة وأمان تطبيقاتك وأنظمتك الحاسمة. لذلك، يمكنك اختبار تطبيقات، وأنظمة الواي فاي، وبنية السحابة، وكلمات المرور للنظام، والمزيد.

هناك الكثير من أدوات اختبار الاختراق في السوق الآن، مع Kali Linux تتصدر الطريق. Kali Linux هي توزيعة Linux مبنية على Debian مثالية للاختبارات الأمنية المتقدمة. تضم هذه المنصة مجموعة واسعة من الأدوات والمرافق المناسبة لتقييم الأمان. Ideal، لديها Kali Linux أكثر من 600 أداة موجهة نحو اختبار الاختراق، والهندسة العكسية، والتحليل الجنائي للحواسيب، والمزيد. بالإضافة إلى ذلك، فهي مفتوحة المصدر، والشيفرة متاحة لجميع المطورين الذين يبحثون عن إعادة بناء أو تعديل الحزم المتاحة.

لنبدأ بـ 25 من أفضل أدوات اختبار التجسس في Kali Linux. لذا ، يرجى الاستمرار في القراءة!

25 أفضل أدوات اختبار التجسس في Kali Linux

1. John the Ripper

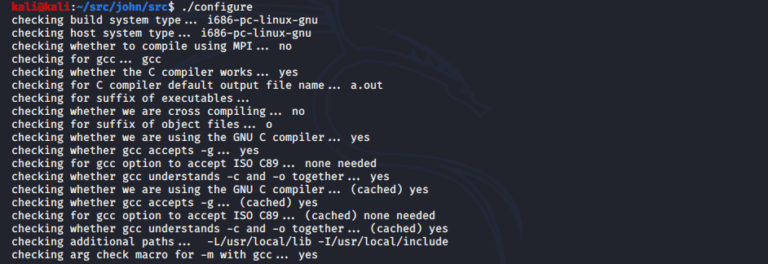

المركز الأول في هذه القائمة من أفضل 25 أدوات اختبار التجسس في Kali Linux هوJohn the Ripper.حسنًا ، إنها أداة اختبار التجسس غنية بالميزات تُستخدم كمكتشف كلمات السر. أداة مجانية ومفتوحة المصدر تُستخدم لكسر كلمات السر والتدقيق في الأمان العام للنظام. في الأساس ، تجمع هذه الأداة عددًا من طرق كسر كلمة المرور. علاوة على ذلك ، يمكنك تكوينها لتلبية احتياجات اختبار التجسس الفردية.

هذه الأداة لديها كلمات سر خام ومشفرة. لكسر كلمة مرور، يحدد John the Ripper جميع الكلمات المرور المحتملة في شكل مشفر. ثم يقارن كلمات السر المشفرة مع الكلمة المرور المشفرة الأصلية للعثور على تطابق مناسب. إذا وجد تطابقًا، يعرض هذا الأداة الكلمة المكسورة في شكلها الخام.

الإيجابيات الخاصة بـ John the Ripper

- مثالي لكسر أنواع كلمات المرور المتعددة.

- يقدم أكثر من 20 لغة مختلفة.

- يحتوي على حزم مكتملة مثبتة مسبقًا وموثوقة.

- يكتشف الخيوط المتعددة تلقائيًا.

- ممتاز للاستخدام في Windows وUNIX.

السلبيات الخاصة بـ John the Ripper

- يستغرق وقتًا كبيرًا للتهيئة.

- يحتاج إلى تعديل لكسر تجزئة جديدة ومتقدمة مثل SHA 256 و SHA 512.

- يتطلب فهمًا عميقًا لسطر الأوامر.

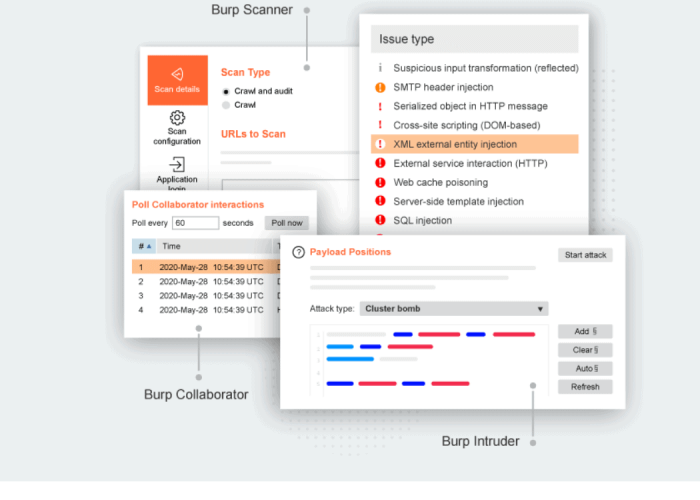

2. Burp Suite

مصدر الصورة: Portswigger.net

Burp Suiteهي مجموعة من أدوات اختراق التطبيقات الويب. علاوة على ذلك، منصة متكاملة بأدوات مختلفة تعمل بالتوازي للمساعدة في الكشف عن والاستغلال الثغرات الأمنية. تعمل هذه الأدوات بشكل متكامل مع بعضها البعض، من مرحلة التعريف إلى مرحلة التحليل.

يوفر Burp التحكم الكامل، مما يتيح لك الجمع بين كل من العمليات اليدوية والمباشرة. هذا المزيج يسمح باختراق أسرع وأكثر فعالية.

أدوات Burp Suite تؤدي المسح الأمني المتقدمالمسوح الأمني. أداة مرور Burp Proxy تعترض حركة تبادل البيانات HTTP و HTTPs ، بينما تعرف العنكبوت على تطبيق الويب المستهدف أو الموقع الإلكتروني. أداة المتسلل يؤدي عدة حملات لمساعدتك في العثور على جميع الثغرات الأمنية. بالإضافة إلى ذلك، لديها عدد من الأدوات الأخرى التي تعمل بشكل متزامن للكشف عن ضعف في تطبيقات الويب الخاصة بك.

Burp Suite يتمتع بثلاثة خطط:

- إصدار المجتمع المجاني

- إصدار المهنية

- إصدار المؤسسة

يتم توفير الخطة المجتمعية مجانًا ومفتوحة المصدر، بينما تكون الإصدارات المهنية والمؤسسية متميزة.

الإيجابيات في Burp Suite

- وثائق شاملة تساعدك على فهم وظائفها.

- مجموعة واسعة من أدوات اختبار الإنترنت.

- يوفر كل من الاختبار الانترنتي اليدوي والآلي.

- يقوم بهجوم سريع على المواقع وتطبيقات الويب للكشف عن الثغرات الأمنية.

- يستغرق تطبيقات الويب للعثور على جميع الصفحات بسرور.

- واجهة مستخدم بديهية.

سلبيات Burp Suite

- الدعم الضعيف لنظام Windows.

- إصدارات العضوية مكلفة نسبيًا.

اقرأ أيضًا جرب حل Azure AD Monitoring

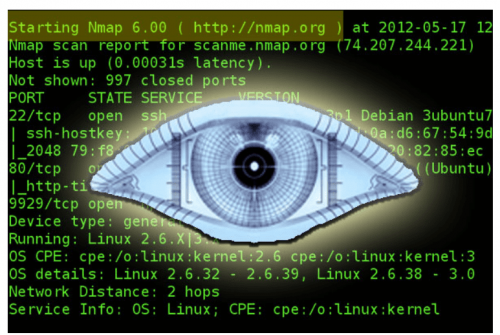

3. Nmap

مصدر الصورة: Knoldus.com

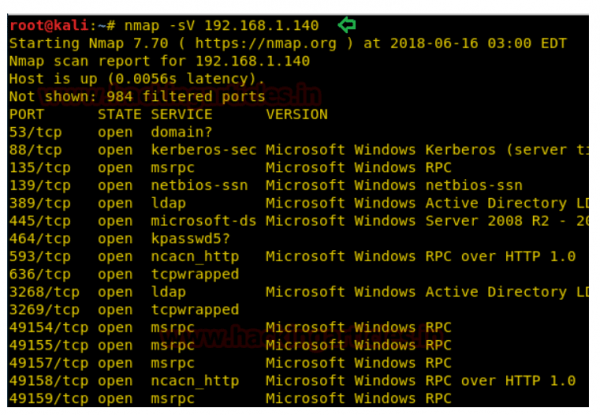

أحد البدائل الآخر على قائمة 25 أفضل أدوات اختراق Kali Linux هو Network Mapper (Nmap). أداة الأوامر المفتوحة المصدر لاكتشاف الشبكات والتدقيق الأمني. استخدم Nmap لـ الشبكات المخصصة ومراقبة الأمن النقائص. تستخدم هذه الأداة حزم IP الأولية لتحديد الخدمات في المضيف، والجدران الحماية/المرشحات الموجودة، بالإضافة إلى العديد من الخصائص الشبكية الأخرى. ومن الناحية المثالية، تم تصميم هذه الأداة لتوفير مسح سريع على الشبكات الكبيرة.

يعمل Nmap على جميع أنظمة التشغيل الرئيسية، بما في ذلك Windows و Mac OS X و Linux. بالإضافة إلى الأمر القياسي على سطر الأوامر، يتوفر Nmap بواسطة سطر الأوامر على الرسوم البيانية، أداة تصحيح الأخطاء، ومشاهد النتائج. أيضًا، يتمتع بأداة لتحليل الاستجابة وتوليد الباقة المعبرة عنها.

الفوائد المتعلقة بـ Nmap

- A powerful tool for scanning hundreds of thousands of devices.

- الوثائق الشاملة، بما في ذلك دروس وورق أبيض، وصفحات حديثة.

- يتمتع بإصدارات الأوامر القياسية والرسوم البيانية للاختيار من بينها.

- يدعم عشرات التقنيات المتقدمة لتقييم الأمان.

- تحميل مجاني وشفرة المصدر الكاملة.

العيوب المتعلقة بـ Nmap

- منحنى التعلم شديد الصعوبة.

- الوظائف المحدودة على Windows.

- المسح يستغرق وقتًا طويلاً للانتهاء.

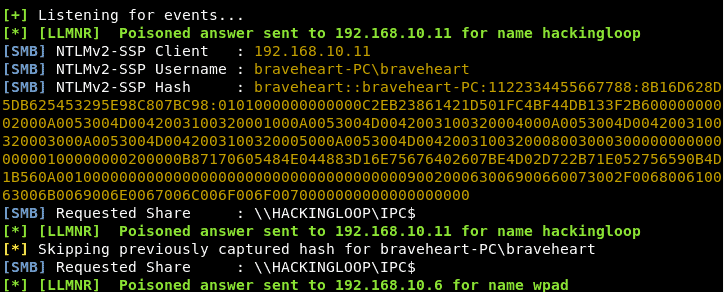

4. Responder

رد الاتصال هو أداة مدمجة في نظام التشغيل Kali Linux المستخدمة لاختبار أجهزة الأمن السيبراني لشركة. يدعم خدمة اسم Net BIOS (NBT-NS) واستقبال الاسم المتعدد العناوين للمحلي المتصل (LLMNR). NBT-NS هو بروتوكول يستخدم لترجمة اسم NetBIOS إلى عناوين IP على نظام التشغيل Windows. من ناحية أخرى، LLMNR هو بروتوكول على شكل حزمة DNS يدعم الأجهزة IPv4 وIPv6 بالإضافة إلى دعم جميع فئات DNS وأشكالها وأنواعها.

تقوم هذه الأداة بفحص البنية التحتية للبيئة التكنولوجية المعرضة للتسلل لأي معرفات خدمة الاسم المسمومة وجمع البيانات الشخصية وقيم التجزئة من المعرفات الخدمة المسمومة. باستخدام Responder، يمكنك استخدام NBT-NS وLLMNR للرد على استعلامات NetBIOS معينة.

يعمل Responder من خلال تقليد عدة خدمات وتقديمها للشبكة. يخدع أنظمة Windows للتواصل عبر الخدمة المقدمة. ثم يرد المتلقي على الطلب، يختر الـاسم المستخدم وكلمة المرور، ويجمعها. من خلال دعوة المستخدمين لإعطاء بيانات الاعتماد والحصول على كلمات المرور بتنسيق واضح، يساعدك Responder على الكشف عن ضعف النظام الرئيسي.

مميزات Responder

- يمكن التحقق من ملفات hosts المحلية بإدخالات DNS محددة.

- الاستعلامات DNS التلقائية عند تحديد الشبكات.

- يستخدم LLMNR/NBT-NS لإرسال رسائل إلى الشبكات.

- يمكّن من حل المشاكل البسيطة.

عيوب Responder

- منحنى تعلم شديد الانحدار.

- يصعب تثبيته واستخدامه.

5. Lynis

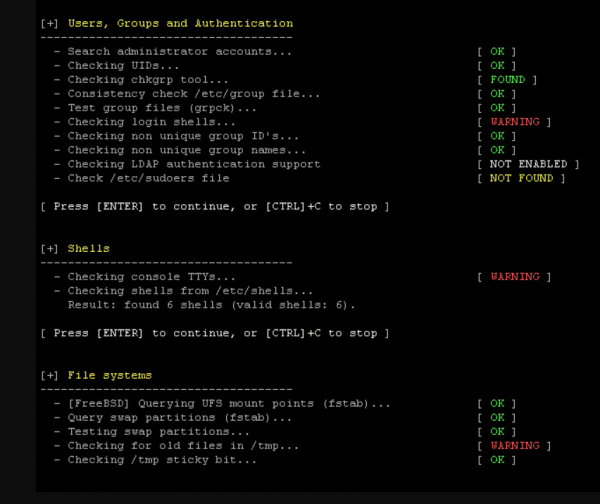

متبعات بديلة لأفضل 25 أداة اختراق Kali Linux هي Lynis. أداة فحص أمان لفحص تكوينات النظام. مصممة لأنظمة يونكس وجنو/لينكس، تقوم هذه الأداة بإجراء المسوحات وتوفر رؤى في بيئة أمان النظام الخاصة بك. باستخدام التقارير التي يتم توليدها، يمكنك العمل على تصحيح أي قضايا تم اكتشافها. من أجل النتائج الأفضل، من الضروري استخدام Lynis إلى جانب مقايسات الأداء للنظام، وماسحات الأجهزة، وأدوات الضبط الدقيق.

يستخدم Lynis نهجاً معدلاً لفحص النظام والتحقق الأمني. يكتشف أدوات في بنيتك التحتية ويجري فحص أمني شامل. هذه الأداة من السهل تثبيتها. في الأصل، هناك عدة طرق للتثبيت، بما في ذلك تثبيت حزمة النظام، تثبيت المصدر، نسخ Github، وأكثر من ذلك. رغم ذلك، تأتي توزيعات Unix مع حزمة Lynis المثبتة بشكل افتراضي.

مميزات Lynis

- يؤدي المسوحات الشاملة للمساعدة في الكشف عن إعدادات النظام غير الصحيحة و مساحات الهجوم.

- يوفر تقارير التدقيق سهلة الفهم.

- يفحص ملفات الإعداد للعمليات ذات الصلة في قواعد البيانات الشائعة مثل Redis و MySQL و PostgreSQL و Oracle.

- يتميز بالتلوين لتسهيل الفهم.

- يتمتع بميزات تصوير صعوبة لتعزيز موجة الأمان الخاصة بك.

- صمم للمساعدة في تحقيق التوافق التنظيمي.

الجوانب السلبية لـ Lynis

- يقتصر على ما لا يزيد عن تدقيقين في اليوم لكل نظام.

- تجعل تنفيذ المزيد من الوظائف الواجهة معقدة الاستخدام.

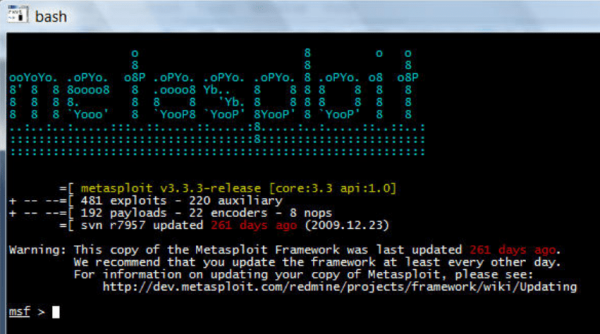

6. Metasploit

Metasploit هو أحد أكثر أدوات اختبار الاختراق شهرة وذلك بفضل ميزاته ووظائفه الغزيرة. يساعد هذا الأداة المخترقين الأخلاقيين والمختبرين البشريين الذين يسعون لاستغلال جميع الأنظمة المهاجمة الممكنة على البنية التحتية للأتمتة. يحتوي Metasploit على قاعدة بيانات هائلة من الاختراقات التي يمكنك استخدامها لمحاكاة الهجمات الخبيثة الفعلية على البنية التحتية. علاوة على ذلك، يمكنك استخدامه لتدريب فريق الأمان الخاص بك حول كيفية التعرف على الهجمات الفعلية والكشف عنها.

إضافةً إلى ذلك، Metasploit يبحث عن التهديدات في أنظمتك. بمجرد اكتشافها للثغرات، فإنها توثقها حتى تتمكن من استخدام المعلومات لمعالجة الضعف وتطوير الحلول المناسبة. يشمل أداة اختبار الاختراق Kali Linux هذه أكثر من 1600 استغلال منظمة على 25 منصة، بما في ذلك Java و Python و PHP و Cisco و Android وأكثر من ذلك.

الايجابيات التي تحققها Metasploit

- اختبار الثغرات عبر مجموعة واسعة من الأنظمة وقواعد البيانات.

- يتم تكامله بسلاسة مع أدوات اختبار الاختراق الأخرى، مثل Nmap.

- يمكنك استغلال قاعدة بيانات استغلال شاملة تزداد يوميًا.

- واجهة مستخدم بديهية وإدارة المعلومات.

- أداة مستهدفة بمجموعة كبيرة من المطورين الذين يساهمون فيها.

- أتمتة العمليات اليدوية تقلل من الوقت المستغرق لإكمال المسوحات.

السلبيات التي تحققها Metasploit

- لا يدعم العبث باللغات الأخرى غير الروبي.

- الأداء الأقل قوة في نظام Windows مقارنة بالأنظمة الأخرى.

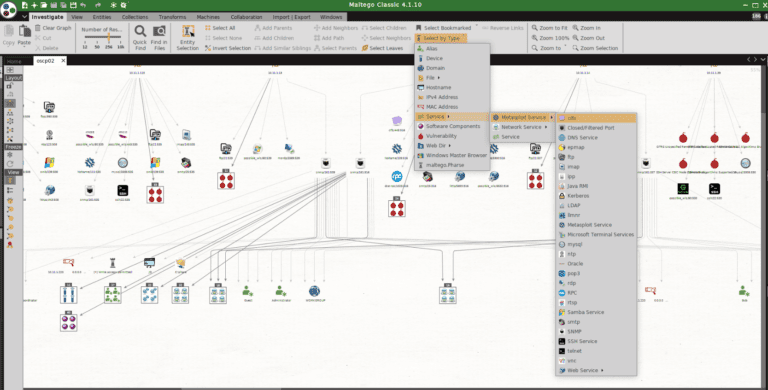

7. Maltego

المصدر الصورة: Github.com

Maltego هو أداة OSINT (Open Source Intelligence) لجمع معلومات شبكة الإنترنت. إنها أداة اختراق تعزز فحص شبكة ما بحثًا عن أي نقاط ضعف ونقاط فشل وحيدة. قبل الهجوم، تجمع هذه الأداة المعلومات التي قد يستكشفها مخترق عادي لشبكة الهدف. بعد ذلك، توفر معلوماتاً سهلة الفهم حول ميزات الشبكة، مثل تكوينات الموجه وبروتوكولات المضيف وأكثر من ذلك.

مميزات Maltego

- تجمع المعلومات لجميع المهام الأمنية ذات الصلة، مما يوفر لك الوقت.

- يمكن الوصول إلى المعلومات المخفية التي يصعب اكتشافها.

- يوفر توضيحاً بصرياً للعلاقة بين العناصر المختلفة في الشبكة.

- واجهة برمجة التطبيقات (GUI) بديهية للتحقق من العلاقات بسهولة.

- يعمل على Linux، Mac OS، و Windows.

سلبيات Maltego

- يمكن أن يكون الأمر طا�ئيراً للمستخدمين الجدد.

- استيراد الكيانات معقد.

- يحتوي على العديد من الميزات المعقدة التي تجعل من الصعب استخدامه.

اقرأ أيضًا طبق تقارير الفيدرالية النشطة

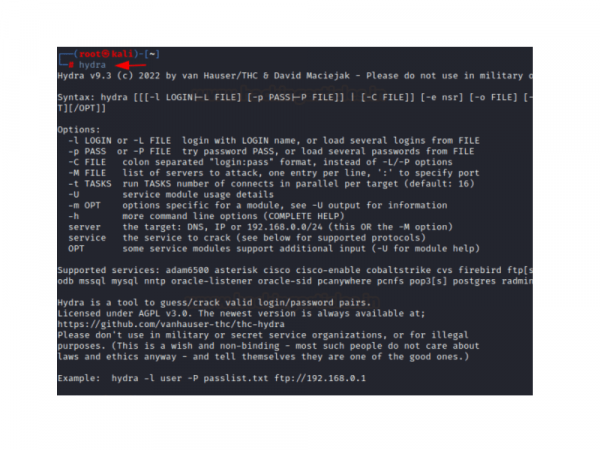

8. الهيدرا

الهيدرا هي أداة فتح لوحات الوصول وكراك الباسوورد في لينكس كالي. تستطيع هذه الأداة توليد الضغط الشامل على النظم باستخدام العديد من البروتوكولات. فالهيدرا هي أداة متوازية عالية المرونة وسهلة التكامل. تأتي الهيدرا مثبتة على لينكس وتحتوي على إصدارين للواجهة الرسومية والأوامر الأساسية. ومع ذلك، يمكنك أيضًا تثبيتها على أي توزيعة أخرى.

في هيدرا، يستغل المهاجم الهجوم الغطاء والهجوم القاموسي لاختراق صفحات تسجيل الدخول. يوفر العديد من الطرق لجعل هجماتك أكثر قوة وأسهل في الوصول إلى الأنظمة عن بُعد. يمكنك تخمين كلمات السر للمستخدمين المعروفين باستخدام قائمة من كلمات السر والهجوم الغطاء على كلمات السر على خدمة التنفيذ الفوتب. أيضًا ، يمكنك استخدامه لتخمين اسم المستخدم لكلمات سر معينة عن طريق الهجوم الغطاء على الحقل الذي يحتوي على قوائم اسم المستخدم.

يحتوي Hydra على خيار لاستئناف هجمات الهجوم الغطاء التي تتوقف بشكل عرضي. بشكل عام ، يوفر Hydra مجموعة واسعة من الخيارات للمهاجمين للاستغلال النظام. بالطريقة الصحيحة ، يمكنك استخدام هذه الأداة لإنشاء أنظمة قوية غير قابلة للاختراق.

الايجابيات في هيدرا

- مجموعة واسعة من خيارات الهجوم الغطاء.

- مجموعة متنوعة من البروتوكولات سهلة الاستخدام.

- يقوم بهجمات HTTP post form لتطبيقات الويب.

- استخدمه لاختبار قوة اسم المستخدم وكلمة السر لدريال.

السلبيات في هيدرا

- النسخة المجانية من المجتمع المفتوح المصدر لديها خيارات محدودة.

- يستغرق الكثير من الوقت للتخمين مجموعات اسم المستخدم وكلمة المرور.

9. Aircrack-Ng

Aircrack-Ng هو مجموعة من أدوات الاختراق لأمان Wi-Fi. تتحقق هذه الأدوات من أمان شبكة الواي فاي الخاصة بك وما إذا كان لديك كلمات مرور آمنة. تركز Aircrack-ng على أربعة مجالات رئيسية:

تتحقق من قدرات بطاقات وسائط Wi-Fi وأدوات القيادة لأي حقائب أو التقاطات. تحتوي على أدوات مختلفة في الحزمة لالتقاط حزم البيانات لشبكة معينة. تتميز هذه الأداة أيضًا بقدرات كسر متقدمة. في الأساس ، هو برنامج كسر 802.11a / b / g يمكن أن يسترد مفاتيح WEP بطول 512 بت أو 256 بت أو 104 بت أو 40 بت.

تحتوي مجموعة Aircrack-ng على مجموعة متنوعة من الأدوات في مجموعتها تمكن التدقيق السليم لشبكة الواي فاي:

- Aircrack-ng – لكسر مفاتيح WEP باستخدام هجمات PTW، هجمات WPA/WPA2-PSK، إلخ

- Airodump-ng – أداة تجسس الباقات لمراقبة كافة الشبكات اللاسلكية والأمال الترددية بين القنوات اللاسلكية

- Airmon-ng – لتمكين وضع المراقبة على الواجهات اللاسلكية

- Aireplay-ng – لهجمات الحقن بالباقات

- Airdecap-ng – لفك تشفير ملفات التقاط WEP/WPA/WPA2

يعمل هذا المجموعة من الأدوات بشكل متزامن لتوفير اختبار Wi-Fi سلس.

الفوائد المتعلقة بـ Aircrack-ng

- أداة اختبار الاختراق الأنسب لـ Kali Linux لكسر تشفير WEP

- ليس لديها منحنى تعلم صعب.

- يسهل فهم سطر الأوامر.

- لديه إصدارات متعددة لـ Linux و UNIX و macOS.

عيوب Aircrack-ng

- لا يحتوي على واجهة مستخدم برمجية (GUI).

- عملية التثبيت الأولي مرهقة.

10. سكربتات Impacket

الرقم 10 من أفضل 25 أداة اختراق Kali Linux هي سكربتات Impacket . أداة اختراق تابعة تحتوي على فئات بايثون لاختبارات الشبكة. مكتوبة بلغة بايثون ، هذه البرمجية مفيدة في بناء بروتوكولات الشبكة وتأتي مع أدوات متعددة لإجراء تنفيذ خدمة عن بُعد. يحتوي على API تتبعي النمط الهرمي للبروتوكولات بشكل سلس. بالإضافة إلى البروتوكولات ، تحتوي المكتبة على أدوات متعددة مثل كيربوس ، التنفيذ عن بُعد ، أدوات الخادم / الهجوم بين النقاط (MiTM) ، SMB / MSRPC ، MSSQL / TDS ، وأكثر.

تمكن هذه المكتبة المطورين والمختبرين الأمنيين من تصميم وفك تشفير الباقات الشبكية بسرور. في هذه الحالة ، يستفيد المطور من الإطار المنهجي لتنفيذ البروتوكولات. علاوة على ذلك ، تدعم سكربتات Impacket كل من البروتوكولات عالية المستوى (SMB و NMB) والبروتوكولات منخفضة المستوى (TCP و UDP و IP).

الإيجابيات المتعلقة ببرامج Impacket

- يسهل تثبيتها.

- يتوفر العديد من البروتوكولات التي تسهل اختبار الشبكة.

- يوفر دليلًا شاملًا للاختبار.

- يوفر للمختبرين مجموعة واسعة من الخيارات لتنفيذ اختبار الشبكة.

السلبيات المتعلقة ببرامج Impacket

- الأداء الضعيف على نظام التشغيل Windows مقارنة بـ Linux.

- يتطلب معرفة بلغة Python للاستخدام.

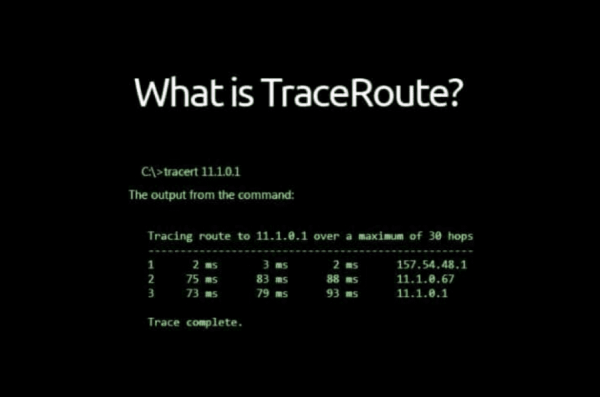

11. Traceroute

Tracerouteهي أداة اختبار الإختراق مصممة باستخدام بروتوكول ICMP كأساس لها. تسمح لمسؤولي النظام بتخطيط طريقة سفر الباقات بين المصدر والوجهة. تقوم هذه الأداة بإرسال الباقات إلى جهاز الهدف وتدوين جميع الأجهزة التي تمر عبرها. يساعد هذا على الكشف عن عدد الأجهزة التي يمر من خلالها بيانات شبكتك، بما في ذلك جميع عناوين IP.

باستخدام Traceroute، يمكنك العثور على العقد لعناوين IP حيث يمر الباقة. يُعرف هذا العملية بالتتبع ويساعد تحديد المشاكل في شبكة الكمبيوتر الخاصة بك. يأتي Traceroute مع طرق تتبع الشبكة المتقدمة مناسبة للتجاوزات الشبكة الآمنة وجدران الحماية.

الفوائد من Traceroute

- قدرات تتبع شبكة متقدمة.

- مثالي لاختبار اتصالات الإنترنت.

- يعالج نقاط الفشل عبر كل مسار.

- يظهر قفزات الشبكة بسلاسة ويوفر أوقات الرحلة المستديرة (RTT)

عيوب Traceroute

- لا يعرض البيانات التاريخية وبالتالي من الصعب تحديد الأنماط.

- يمكن أن يعرض بيانات غير مكتملة عندما يحجب الجدار الأمني طلبات ICMP.

12. WPscan

WPScan هو أداة لتقييم الإصابة بالثغرات لماسح محركات WordPress الويب. يساعدك على تحديد ما إذا كان الإعداد الخاص بـ WordPress الخاص بك معرضًا للهجوم. في الأساس، يقوم بمسح الثغرات في ملفات ثيم الموقع الخاص بك، والبرامج النصية الإضافية، والنواة. أيضًا، يسمح لك بالكشف عن كلمات سر ضعيفة. تأتي WPScan مع ميزة القوة الغاشمة التي يمكنك استخدامها لإجراء هجوم بالقوة الغاشمة على مواقع WordPress الخاصة بك. مكتوبة بلغة Ruby، تأتي هذه الأداة مثبتة بشكل مسبق في Kali Linux وغيرها من الأدوات.

الإيجابيات الخاصة بـ WPscan

- يكتشف نظام قواعد البيانات المتاحة بشكل عام.

- مناسب لتعداد ملفات الوسائط

- يكتشف الملفات الحساسة مثل robots.txt و readme.

- يرسم الثيمات والبرامج النصية ويكتشف الثغرات المحتملة فيها.

- تحقق من وجود ملفات سجل الأخطاء المعروضة.

- يمكن القوة الغاشمة لـ أسماء المستخدمين وكلمات السر.

السلبيات الخاصة بـ WPScan

- لا يحتوي على واجهة برمجة التطبيقات (GUI).

- يمكن أن يكون مربكًا للغاية في استخدامه خارج Kali Linux.

التصدير إلى صيغ PostScript، XML، CSV، والنص العادي.يحتوي على ترميز الألوان لتسهيل تحديد الحزم.

عيوب Wireshark

تواجه صعوبات في قراءة حركة المرور المشفرة.تجربة مستخدم/واجهة مستخدم ضعيفة.14. SQLmap

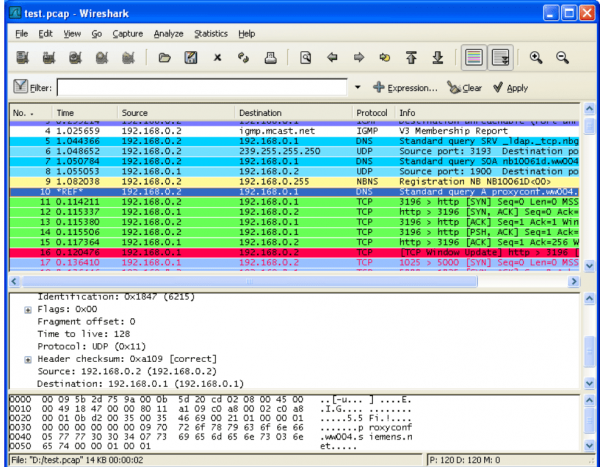

قدراته الخاصة بفحص الباقات وتحليل الشبكة تجعله ذا قيمة لتقييمات الإنترنت الفعلية. يفحص معلومات مستوى الاتصال ويلتقط حزم البيانات لتحديد خصائصها. أيضًا ، يقرأ البيانات الحية من شبكة الإنترنت وشبكة أتم و USB و بلوتوث وIEEE 802.11 وغيرها. يمكنك الاستفادة من معلومات الإخراج لتحديد الضعف في شبكتك. تشمل القدرات الأخرى لـ Wireshark تطوير بروتوكولات الشبكة وتطوير البرمجيات واستكشاف الأخطاء.

الفوائد المتعلقة بـ Wireshark

- يوفر تحليل حركة الشبكة في مستوى تفصيلي.

- أداة قوية TShark سطر الأوامر.

- يسمح بفلترة وفرز وتجميع الحزم.

- مناسب لفحص الباقات بعمق.

- يمكن تصديره إلى صيغة PostScript و XML و CSV ونص عادي.

- يتم تلوينه بالألوان لتسهيل تحديد الحزم.

العيوب المتعلقة بـ Wireshark

- لا يمكنه استغلال الضعف في المناطق المشكلة المعزولة.

- يواجه صعوبات في قراءة المرور المشفر.

- تجربة ضعيفة لواجهة المستخدم (UI) / تجربة المستخدم (UX).

14. SQLmap

Sqlmap هو أداة اختراق تجريبية مفتوحة المصدر للكشف التلقائي واستغلال ثغرات الحقلة النحوية (SQL injection). تتمتع هذه الأداة بمحركات الكشف القوية وأدوات مختلفة للاختراق التجريبي بسلاسة. يمكنها جلب البيانات من قواعد البيانات المبنية على SQL، الوصول إلى أجهزة الملفات، وتنفيذ الأوامر على نظام التشغيل عبر اتصالات خارج الحزمة.

إنها تعتمد على Python، وتعمل Sqlmap بسلاسة على أنظمة لينكس، خاصة في أوبونتو. يناسبها الكشف عن ثغرات الحقلة النحوية في تطبيقات الويب. تكشف المشكلات على المضيف المستهدف وتوفر خيارات إدارة الخلفية المتعددة، بما في ذلك تشفير كلمات السر، استرداد الجلسات، وغيرها. يتمتع Sqlmap بتقنيات الحقلة النحوية (SQL injection): المبنية على الأخطاء، المبنية على الزمن الضبابي، المبنية على المعطيات المنطقية، الخارجية، الاستعلامات المكدسة، والمبنية على اتحاد الاستعلامات.

يعمل Sqlmap على جميع قواعد البيانات الشهيرة المتعارف عليها مثل MySQL و Oracle و Microsoft SQL Server و PostgreSQL وغيرها. علاوة على ذلك، له عدة حالات استخدام لكل من المهاجمين والمدافعين. يمكنك استخدامه لإجراء هجوم محاكي على قواعد البيانات. يوفر جحافل SQL في قاعدة البيانات، مما يتيح لك تنفيذ أوامر SQL عشوائية. أيضا، يمكنك استخدامه لكسر كلمات المرور للمستخدمين باستخدام هجمات القاموس. من ناحية أخرى، يمكنك استخدامه لاختبار خوادمك وتطبيقات الويب لـ كلمات المرور الضعيفة وتحديد أي ثقوب حقن محتملة.

الإيجابيات المتعلقة بـ Sqlmap

- تعرف التلقائي على تنسيقات تجزئة كلمة المرور.

- كسب كلمة المرور عبر الإنترنت.

- يمكن رفع أو تنزيل الملفات إلى قاعدة البيانات.

- يحدد المخطط البياني لقاعدة البيانات تلقائيا.

- يدعم تفريغ ملفات قاعدة البيانات.

السلبيات المتعلقة بـ Sqlmap

- يولد إشارات خطأ متكررة.

- يتطلب من المستخدمين تأكيد الثغرات الضعف تلقائيا.

- يفتقر إلى واجهة برمجة التطبيقات (GUI).

اقرأ أيضًا استخدام أداة التقارير Office 365

15. كيسمت

الأداة البديلة التي يجب النظر فيها في أفضل 25 أداة اختراق لينكس كالي هي كيسمت. أداة للكشف عن الشبكات والتجسس اللاسلكي. يستخدمه المخترقون الأخلاقيون والمختبرون في اختراق الشبكات عادة لمسح الشبكات والكشف عن التسلل. تعمل هذه الأداة على جميع أنظمة التشغيل الرئيسية مثل Windows وmacOS ولكنها تتوفر بمجموعة أكبر من الإعدادات والقدرات على Windows.

يوفر كيسمت فهمًا أفضل للهدف من الشبكات. أيضًا ، يقدم اكتشاف شبكات LAN اللاسلكية بسلاسة. أيضًا ، يساعد في تحديد معرفات مجموعة الخدمة (SSIDs) والتشفير المستخدم ونقاط الوصول اللاسلكية. باستخدام المعلومات المقدمة ، يمكن لمختبري اختراق الشبكات دمج أدوات أخرى للوصول إلى شبكات النظام.

إضافةً إلى ذلك، يحتوي Kismet على أدوات تقارير مدمجة يمكنك استخدامها لتقييم الاتجاهات في قوة الشبكة، استخدامها، وتكوينات WAP. علاوة على ذلك، يمكنك استخدام Kismet لحقن الباكتات. يتيح لك جمع حركة الباكتات الشرعية وإدخال حركة باكتات إضافية. وبدلاً من ذلك، يتوقف عن الباكتات التي تحمل بيانات ثمينة. أخيرًا، يمكنك استخدام Kismet لكسر كلمة مرور WEP. يمكنك استخدام المعلومات المستحصلة، مثل قوة الإشارة، اسم الشبكة الوطنية (SSID)، وجهات الاتصال اللاسلكية (WAPs)، نوع التشفير، والأجهزة المتصلة، لمحاولة كسر كلمة مرور WEP.

الإيجابيات ل Kismet

- أداة مثالية لتحديد الشبكات اللاسلكية.

- يساعد في تحديد الشبكات اللاسلكية المضللة.

- يمكن تتبع عدة باكتات في وقت واحد.

- يقوم بمراقبة الترددات اللاسلكية المراقبة.

- يلتقط الباكتات دون ترك أثر إذاً مثالي للقرصنة الأخلاقية.

السلبيات ل Kismet

- يتطلب أدوات أخرى لإجراء اختبار اختراق كامل.

- البحث عن الشبكة يستغرق وقتاً طويلاً.

16. Nikto

نيكتو هو ماسح لأجهزة الويب المفتوحة المصدر لإجراء كشوفات أمنية شاملة على أجهزة الويب مثل أبريكيتو، نكينكس، لايتسبيد، إلخ. يتحقق من البرامج والملفات الخطرة القديمة. يمكنك أيضًا استخدام نيكتو للتحقق من أخطاء التكوين التي يمكن أن تؤدي إلى الهجمات. يتيح لك نيكتو اكتشاف معلومات الموقع أو الخادم الإنترنت التي يمكنك استغلالها بشكل أعمق.

نيكتو يتحقق من أكثر من 6700 برنامج خطير وملفات وإصدارات قديمة أكثر من 1200 خادم. أيضاً، يتحقق من المشكلات المعروفة في أكثر من 270 خادم. بالإضافة إلى أنه مفتوح المصدر، لديه إضافات لتوسيع قدراته. يساعدك نيكتو أيضًا على العثور على الإعترافات الشائعة مثل البرمجة الشعرية عبر المواقع (XSS) وحقن SQL.

الإيجابيات لنيكتو

- يمكنك اختبار أخطاء تكوين خادم الويب.

- يساعد في تحديد فعالية جهاز الكشف عن الإختراق (IDS).

- يحتوي على دعم كامل لوكالة HTTP.

- يحتوي على قوالب لتخصيص التقارير.

عيوب نيكتو

- يولد الكثير من الإشارات الخاطئة.

- يتطلب التدخل البشري للتحقق من الشيكات.

- لديها مدة استغراق طويلة.

اقرأ أيضًا قائمة الامتثال ISO 27001 – متطلبات التدقيق

17. سكيب فيش

سكيب فيش هو أداة اختراق تلقائية لتطبيقات الويب. ومع ذلك، خيار آخر لأفضل 25 أدوات اختراق لينكس القاتل. إنها أداة قوية أمن تستكشف وتفحص ملفات القاموس بناءً على التطبيق، مما يخلق خريطة موقع. من خلال خريطة الموقع، يمكنك استخدام الخريطة لإجراء مجموعة واسعة من الشيكات الأمنية. ثم يولد سكيب فيش تقريرًا يساعد في إدارة أي مشكلات أمنية في تطبيق الويب. من الناحية المثالية، هو أساس ضروري لجميع تقييمات عيوب تطبيقات الويب.

تعد سكيب فيش فعالة في الكشف عن المشكلات الشائعة مثل حقول الاستطلاعات الSQL وحقول الأوامر وقائمة الدلائل. بفضل محركها القوي، تجري هذه الأداة فحوصات أمنية تواجه صعوبات في معالجتها من قبل الأدوات الأخرى. علاوة على ذلك، فهي سريعة بما يكفي للتعامل مع أكثر من 2000 طلب في الثانية في الشبكات المحلية/الوسطية.

كما أن سكيب فيش مفيدة للمواقع التي تتطلب التوثيق. أولاً، فإنها تدعم التوثيق HTTP للمواقع التي تتطلب التوثيق على المستوى الأساسي. بالنسبة للمواقع التي تتطلب التوثيق على مستوى تطبيق الويب، يمكنك التقاط ملفات تعريف التوثيق وتقديمها لسكيب فيش.

الإيجابيات في سكيب فيش

- يحتوي على منطق Ratproxy للكشف عن المشاكل الأمنية.

- يمكنها مسح نظم إدارة المحتوى (CMS) مثل WordPress وJoomla بحثًا عن الثغرات الأمنية.

- تعالج آلاف الطلبات باستخدام إستهلاك منخفض للمعالجة والذاكرة.

- تدعم أكثر من 15 وحدة مفيدة في اختبارات الاختراق.

- مناسبة لتتبع التعريفة.

- سهلة الاستخدام وقابلة للتكيف بشكل كبير.

- توفر تقييمات أمان حديثة وفحوصات جيدة التصميم.

سلبيات Skip Fish

- عدم وجود قاعدة بيانات شاملة للثغرات المعروفة للاختبارات النوعية بشكل العلامات.

- قد لا يعمل على جميع أنواع تطبيقات الويب.

18. نيسوس

نيسوسهو أداة اختبار وتقييم الإصابات الشاملة. يقوم بالمسح على أجهزة الكمبيوتر ويخبرك بعد اكتشاف الثغرات التي يمكن للمتسللين استغلالها. تجري هذه الأداة 1200+ فحصًا على نظام لتحديد الضعف. بمجرد العثور على الثغرات ، يمكنك تصحيحها على الفور لإنشاء حل أمان قوي. بالإضافة إلى التحقق من الثغرات ، يقترح نيسوس أيضًا طرقًا مفيدة للتخفيف منها.

نيسوس هي أداة اختبار الإصابات قوية تحافظ على تحقق كل فحص لضمان عدم تفويت المستخدمين عن الثغرات الحقيقية. كما أنها قابلة للتوسع وتسمح للمستخدمين باستخدام لغة البرمجة التي يختارونها لكتابة الفحوصات الخاصة بالنظام.

مع نيسوس ، لديها إحدى أكبر المكتبات المحدثة للفحوصات التوجيهية والثغرات. هذا يضمن سرعة ، دقة وأداء مثالية. بالإضافة إلى تطبيقات الويب ، يمكنك استخدام هذه الأداة لاختبار منصات تخصيص السحابة ، والقواعد البيانية ، وأنظمة التشغيل ، والأجهزة الشبكية. علاوة على ذلك ، تم تصميمها لمساعدتك في تلبية المتطلبات التنظيمية مثل PCI DSS.

الإيجابيات الخاصة بـ Nessus

- يكتشف ضعفوا الأمان في الثغرات المحلية والبعيدة.

- الكشف التلقائي عن التحديثات والتصحيحات الأمنية.

- يقوم بإجراء هجمات محاكاة لكشف الثغرات الضعفية.

- يلبي متطلبات الامتثال من خلال ماسح التطبيقات وفحص التكوين.

السلبيات الخاصة بـ Nessus

- التكامل المحدود مع منصات SIEM مثل Metasploit.

- تقليل الأداء عند اختبار كبيرة.

- الوظائف المحدودة في النسخة المجانية.

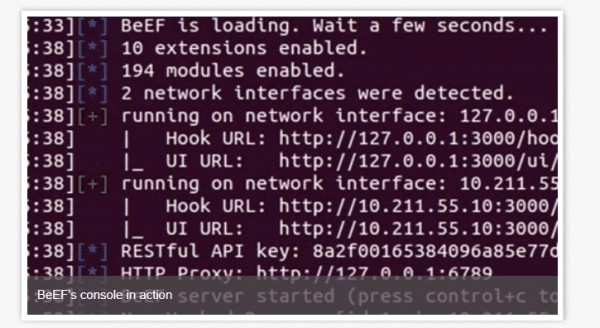

19. BeEF

إطار التصيد المتنقل (BeEF)هو أداة اختبار الاختراق لفحص المتصفحات الويب. يتيح للمستخدمين تقييم وضع الأمان الفعلي للمستعرض الويب المستهدف من خلال القيام بمتغيرات الهجوم على الجانب العميل. في الأساس، يفحص الأسطح المحتملة التي يمكن استغلالها خارج بيئة الشبكة.

يتمتع BeEF بأسلوب فريد في اختبار الأمان الداخلي، خلافًا للأدوات المشابهة الأخرى. بدلاً من مهاجمة واجهة الشبكة (network interface)، يتم غرزة على متصفح أو أكثر واستخدامه كنقطة مركزية لإطلاق الهجمات. عندما يكون مغروسًا في المتصفح، يمكنه اختبار الثغرات الآمنية وتنفيذ وحدات الاستغلال وحقن العبئات.

الإيجابيات الخاصة بـ BeEF

- يتمتع بواجهة برمجة التطبيقات (API) قوية وبسيطة والتي توفر الكفاءة.

- يدعم خيارات الأوامر الخطية المتعددة التي تعزز توافقها وقابليتها للتكييف.

- سهل التركيب والاستخدام.

- يدمج بسلاسة مع Metasploit.

- مثالي للاستغلال الداخلي لخدمات الشبكة الداخلية.

السلبيات الخاصة بـ BeEF

- يتطلب المعرفة المهنية في اختبار الأمان الداخلي.

- من أجل أن تعمل إطار الاستغلال، يجب أن يكون JavaScript مفعلًا في كل متصفح.

اقرأ أيضًا نشر تقارير كلمة المرور لـ Office 365

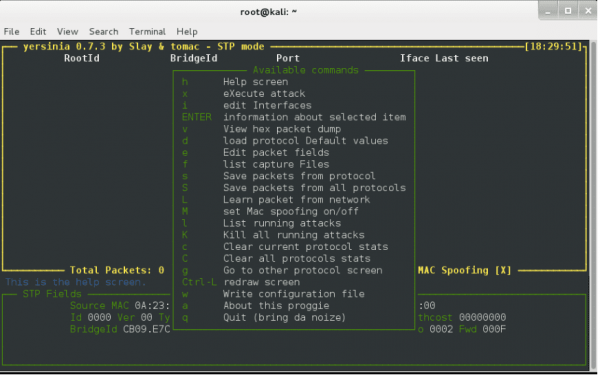

20. ييرسينيا

ييرسينيا هي أداة اختراق المصادر المفتوحة الخاصة بتجسس الضعف في بروتوكولات الشبكة. يمكن لهذه الأداء القيام بأنواع متعددة من الهجمات على بروتوكولات مختلفة. مكتوبة في C، تستخدم Yersinia ncurses، libnet، وlibpcap لإجراء بناء الباكت والحقن. تشمل بروتوكولاتها الرئيسية بروتوكول الترابط VLAN (VTP)، بروتوكول الترابط الديناميكي (DTP)، IEEE 802.1X، بروتوكول تكوين المضيف الديناميكي (DHCP)، بروتوكول توليد الشجرة (STP)، وأكثر من ذلك.

يحتوي Yersinia على ثلاثة نماذج رئيسية، ncurses، عميل الشبكة، وأوامر السطر. يمكنك استخدام أي من النماذج الثلاثة لاستغلال ضعف الشبكة قبل أن يكتشفه المهاجمون.

الفوائد من Yersinia

- لديها تكامل سكربت صديق.

- يمكنك تهيئة Yersinia في فترات شبكة مختلفة لتقييم الشبكة بسهولة أكبر.

- يتمتع واجهة Ncurses بالقوة والرؤية بشكل كبير.

- يمكنك تخصيص التفضيلات في ملف التكوين.

العيوب من Yersinia

- لا تعمل بسلاسة على Windows.

- الوثائق محدودة.

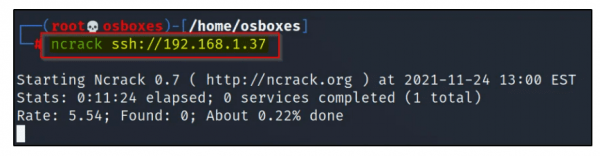

21. Ncrack

نكراك هو أداة اختراق شبكة لينكس كالي تم تصميمها لمساعدة الشركات في تقييم وضع الأمان للأجهزة مثل المضيفين. يتميز بمجموعة واسعة من الميزات التي تتيح إجراء إصلاح شبكة كامل. تدعم هذه الأداة العديد من البروتوكولات، بما في ذلك IMAP و POP3 و HTTP و SSH و FTP و RDP. يمكنك استخدام Ncrack لهجوم القوة الغاشمة على كلمات المرور وكراك كلمة المرور SSH. بالإضافة إلى المتوفرة على لينكس كالي، فإن لها تثبيتات Windows و Mac OS X

يتمتع Ncrack بنهج تصميم موديولي وبناء جملة الأوامر المشابه لذلك من Nmap. علاوة على ذلك، لديهم محرك تكيفي مناسب للتغيرات الشبكية الديناميكية. تم تصميم الهيكل بحيث يسمح بمراجعات شبكة سريعة وموسعة

الإيجابيات الخاصة بنكراك

- الت interoperability بين Ncrack و Nmap.

- يتكيف مع تغير التغذية الشبكية.

- يمكن استئناف الهجمات المتوقفة.

- يمكن تدقيق العديد من المضيفين في وقت واحد.

عيوب Ncrack

- عملية تكسير كلمة السر بطيئة.

- منحنى تعلم شاق.

- لا وجود لواجهة بيئة عامة.

اقرأ أيضًا قائمة التوافق SOC 2 – شروط التدقيق المفصلة

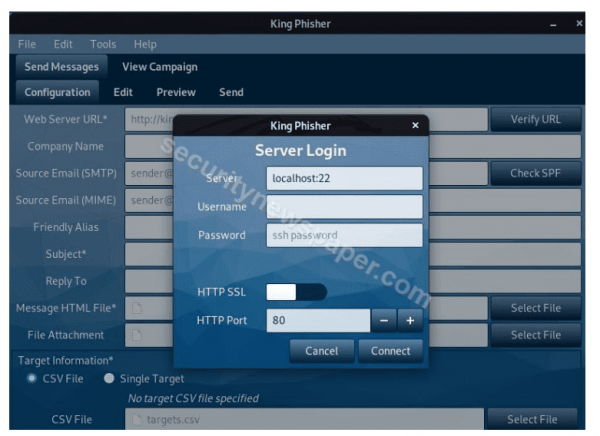

22. King Phisher

مصدر الصورة: Securitynewspaper.com

King Phisher هو أداة اختبار تجريبي لنظام Kali Linux للهجمات الإجتماعية الهجومية. إنها أداة سهلة الاستخدام تحاكي هجمات الإصطياف الحقيقية، مما يتيح لك الكشف عن الضعف الأمني داخل فريقك. إنها أداة مثالية للوعي الفردي والتدريب.

باستخدام King Phisher، يمكنك إرسال صور بروابط ضارة للمستخدمين ومحاولة سرقة بيانات اعتماد المستخدم. هذا يتيح لك الكشف عن النقاط الضعيفة داخل فريقك وأنظمة الأعمال. بعد ذلك، يمكنك إنشاء حملة تدريبية مخصصة للتصدي لتلك المشكلات. أيضًا، يمكنك ترميز أنظمة الأعمال الضعيفة لمنع هجمات الفيروسات والعبث.

لاستخدام King Phisher للعميل الثالث، يجب أن يكون لديك إذن قانوني صريح من المنظمة المستهدفة. هذا يضمن أن لا يستغل المتسللون للمكاسب الإفلاسية.

الإيجابيات المتعلقة بـ King Phisher

- يوفر إشعارات SMS بشأن حالة حملة البريد الإلكتروني.

- يمتلك نظامًا قويًا يعتمد علىمحرك Jinja2

- يوفر مخططات مفصلة بشأن نتائج الحملة.

- يتمتع بقدرات مؤلفة للتقليد الويب.

- تم بناؤه بلغة بايثون قابلة للتعديل بسهولة.

- مرن للغاية لتحقيق أهداف الإغراق المختلفة.

- سياسة الاستخدام تحد منه للإغراق الأخلاقي.

السلبيات المتعلقة بـ King Phisher

- إحتياجات ذاكرة كبيرة.

- بطيئ نسبيًا ويستغرق وقتًا طويلاً.

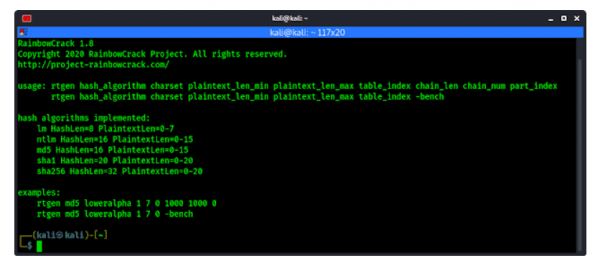

23. RainbowCrack

RainbowCrack هو أداة تجريبية اختراق تستخدم جداول قوس قزح لكسر كلمات السر من قيم التجزئة. في الأساس، تشمل جداول قوس قزح جداول محسوبة مسبقًا للتجزئة المعكوسة لكلمات السر. تساعد هذه الجداول في كسر كلمات السر في قاعدة بيانات. يوفرون طريقة سريعة لكسر كلمات السر والوصول غير المصرح به إلى أنظمة الكمبيوتر.

RainbowCrack يولد جداول قوس قزح لكسر كلمات السر بسهولة. على عكس أدوات الاختراق التقليدية، يستخدم RainbowCrack قاعدة بيانات كبيرة من الجداول، مما يجعل القرصنة أسهل. بالإضافة إلى جداول قوس قزح، لديه أيضًا ميزات البحث والفرز والمحادثة التي تجعل التجريب الاختراق أسهل.

الفوائد المتعلقة بـ RainbowCrack

- يأتي مع واجهة برمجة التطبيقات الرسومية وواجهة الأوامر الأسطر.

- يعمل على جميع أنظمة التشغيل تقريبًا.

- يحتوي على تسريع متعدد للوحة الرسومية أيضًا، أي وحدات AMD و NVIDIA.

- يدعم جدول قوس قزح لأي لوغاريتم تجزئة وملفات التنسيق الأولي.

- أسرع من طرق تفكيك الباسوردات التقليدية.

عيوب RainbowCrack

- لا يفكك كلمات المرور إذا لم تكن التجزئة في الجدول.

- طلب كبير من ذاكرة الوصول العشوائي والتخزين.

24. أداة مجموعة التحاقيق الاجتماعية (SET)

مجموعة التحاقيق الاجتماعية (SET)هي أداة اختراق مفتوحة المصدر مثالية لمحاكمات الإصطياد. تُستخدم لإجراء هجمات اجتماعية على الموظفين للتأكد من توافقهم تمامًا على سياسات الأمن التنظيمية. يحتوي على عدد من متاهات الهجوم المخصصة لخداع البشر وتقييم مستوى الوعي الإنساني في المؤسسة. يمكنك إجراء هجمات عبر البريد الإلكتروني أو الهاتف أو الرسائل النصية.

با استفاده از SET، میتوانید صفحات فیشینگ برای وبسایتهایی مانند اینستاگرام، فیسبوک، گوگل و غیره ایجاد کنید. این ابزار لینکی تولید میکند که سپس میتوانید آن را به هدف خود فرستاده و ارسال کنید. اگر شخص هدف باز کردن لینک و وارد کردن اطلاعات ورودی خود شود، SET اطلاعات ورودی را جمعآوری میکند. همچنین، میتوانید با کلون کردن وبسایت برای فیشینگ و توزیع آن بین قربانیان، حمله وب را آغاز کنید. ماژولهای دیگر شامل حملات پست با حجم زیاد و پردازنده و گوشگر Payload است.

مزایای SET

- تجمع بدون مانع با چارچوب Metasploit.

- کمک به شناسایی نقاط واقعی ضعف در سیستمهای شما.

- دارای نسخههای رابطگرا و کنسول است.

- ارائه انعطافپذیری برای سفارشآمیز کردن حملات خود بسته به ماهیت هدف.

معایب SET

- نیازمند مهارتهای زیاد در زمینه اجتماعیمهندسی برای فعالیت و دستیابی به نتایج مطلوب.

- محدود بودن برخوردهای حمله در مقایسه با ابزارهای مشابه مانند BeEF.

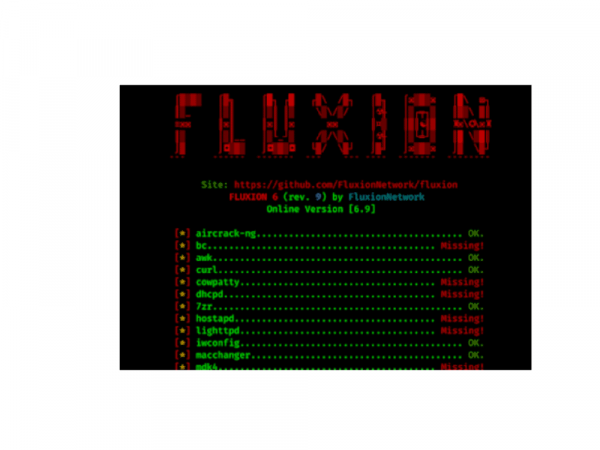

۲۵. Fluxion

آخر حل في قائمة الـ 25 أفضل أدوات اختراق Kali Linux للاختبارات الأمنية هو Fluxion. آخر أداة اختراق للأمن اللاسلكي التدقيق. تجمع هذه الأداة بين الهجينة الاجتماعية والقرصنة الشريرة للوصول إلى الأنظمة اللاسلكية وتحسين موقف الأمان العام. تحاول استرداد مفاتيح WPA/WPA2 للشبكات المستهدفة عن طريق محاكاة هجمات MITM.

تنفذ Fluxion نوعين من الهجمات:

- بوابة الأبواب.

- مستشعر اللمسات.

تُعد هجمة Captive Portal من إنشاء شبكة مزيفة لجمع كلمة مرور نقطة الوصول المستهدفة WPA/WPA2. تقوم بإنشاء شبكة بنفس الاسم المعرّف (SID) وتقوم بفصل جميع المستخدمين عن نقاط الوصول المستهدفة. باستخدام هجمات الصيد الاحتيالي، يخدع الأداة المستخدمين لتوفير كلمات مرور لنقاط الوصول المستهدفة.

تُعد هجمة Handshake Snooper من استخدام قيم التوثيق WPA/WPA2 من الهاندشيك الرباعي. الهاندشيك الرباعي هو بروتوكول توثيق الشبكة الذي أنشأته IEEE-802.11i لتوفير التوثيق الآمن للشبكات اللاسلكية. من خلال هذا الهجوم، يستخدم Fluxion أداة الفصل لفصل المستخدمين المتصلين بنقاط الوصول المستهدفة. وأثناء محاولة المستخدمين لإعادة الاتصال، تحصل الأداة على القيم.

مزايا Fluxion

- لا يتطلب القوة الجبرية للوصول.

- لا يتطلب معرفة متقدمة في اختبار الاختراق.

- سهل الاستخدام.

- متطلبات الذاكرة العشوائية منخفضة.

سلبيات Fluxion

- يمكن الكشف عنه بسهولة.

- يتطلب تفاعل المستخدم الذي ليس مضمونًا.

شكرًا لك على قراءة الأفضل 25 أداة تجسيد Kali Linux (الإيجابيات والسلبيات). سنختتم.

الأفضل 25 أداة تجسيد Kali Linux (الإيجابيات والسلبيات) الخاتمة

امتلاك أفضل أدوات اختبار التجسس يمكّنك من العثور على الضعفين والثغرات في أنظمتك. باستخدام المعلومات المستمدة من الاختبارات، يمكنك إجراء الترميز أو التحديثات لتأمين الأنظمة ضد الهجمات. كل من أدوات اختبار التجسس المذكورة أعلاه تأتي مثبتة بالفعل على Kali Linux وتوفر مجموعة واسعة من الوظائف. يمكنك اختيار أفضل أداة مناسبة اعتمادًا على احتياجات الأمان الخاصة بك والخبرة.

Source:

https://infrasos.com/top-25-best-kali-linux-penetration-testing-tools/