الأفضل 15 أدوات ماسح للثغرات في علم الأمن السيبراني. في هذا المنشور، نقدم حلول الماسح للثغرات ونشرح أفضل أدوات ماسح الثغرات لتأمين الأمان لبنيتكم التحتية البنية التحتية.

وعلى أي حال، فإن الكشف عن الثغرات والتقييم وإدارتها تشترك جميعها في مبدأ الأمن السيبراني كبير. وبالمقابل، هذا يمنع المتسللين من الدخول. يحتاج الأمن الفني إلى مراقبة الثغرات وإصلاحها من خلال نظام إدارة الترميز.

ولذلك، عند استخدامك لأداة التقييم الثغرات، تساعد المؤسسات على:

- ترتيب الثغرات الأمنية لمساعدة المطورين خلال عملية التصحيح.

- يوفر تحديثات الأمن بين اختبارات الاختراق.

- يضمن عملية اكتشاف الثغرات الخاصة بهم.

- يقوم بماسح الشبكات والتطبيقات باستمرار للتهديدات الجديدة.

ومع ذلك، ما هي أفضل أداة ماسح للثغرات؟ لمعرفة المزيد، اغوص في الم部落.

هيا نبدأ هذا المقال حول أفضل 15 أداة ماسح للثغرات في علم الأمن السيبراني.

ما هو فحص الثغرات؟

يشمل فحص الثغرات فحص الشبكات والتطبيقات بشكل مستمر لتحديد أحدث الثغرات الأمنية. بالإضافة إلى ذلك، يوفر قائمة بالثغرات مصنَّفة مع خطوات قابلة للتنفيذ للتعويض.

بعد ذلك، تقدم العديد من التقييمات أيضًا قوائم مراقبة لمراقبة نظامك والحفاظ على فاعلية فريق الأمان بين الاختبارات.

بشكل أساسي، تساعد تقييمات الثغرات في منع الوصول غير المصرح به إلى النظام من خلال تبسيط عملية التعويض وتوفير رؤى أمنية متسقة ضمن اختبار الاختراق الأوسع.

أنواع أدوات تقييم الثغرات

من المثير للاهتمام أن أجهزة الكشف عن الثغرات لديها طرقها الخاصة للقيام بأعمالها. يمكننا تصنيف أجهزة الكشف عن الثغرات إلى أربعة أنواع بناءً على طريقة عملها.

- كاشف الثغرات المستند إلى السحابة – يكتشف هذا الكاشف الثغرات داخل الأنظمة المستندة إلى السحابة مثل تطبيقات الويب و ووردبريس أو جوملا.

- كاشف الثغرات المستند إلى الشبكة – يكتشف الثغرات في شبكة محلية عن طريق مسح المنافذ المفتوحة. يحدد الخدمات التي تعمل على المنافذ المفتوحة ما إذا كانت هناك ثغرات أم لا بمساعدة الأداة.

- كاشف الثغرات المستند إلى قاعدة البيانات – تكتشف هذه القاعدة الثغرات في أنظمة إدارة قواعد البيانات. في الواقع، تعتبر قواعد البيانات عمود الفقرة لأي نظام يخزن المعلومات الحساسة. نقطة أخرى مهمة، يمكنك من خلال الكشف عن الثغرات في هذا النظام منع الهجمات مثل حقق الأمر SQL.

- كاشف الثغرات المستند إلى المضيف – بمساعدة هذا الكاشف الثغرات، يمكنك العثور على الثغرات على مضيف واحد أو نظام، بما في ذلك جهاز كمبيوتر فردي أو جهاز شبكة مثل التبديل أو جهاز التوجيه الأساسي.

إذن ما هي أفضل 15 أداة كاشفة ثغرات في علم الأمن السيبراني. دعنا نكتشف.

15 من أفضل أدوات ماسح الإصطناعات في علم الأمن السيبراني

نتيجة لذلك، تكتشف ماسحات الإصطناعات الضعف الضعف في تطبيق بطرق مختلفة. تحلل ماسحات الإصطناعات التعليمات البرمجية الخطأ في الترميز. بالإضافة إلى ذلك، تجد أدوات الفحص على إصطناعات معروفة، والباب الخلفي، والعبارات الخفية.

هناك العديد من أدوات ماسح الإصطناعات في السوق. كما هو موضح، يمكن أن يكون مجانيًا، ومدفوعًا، أو مفتوح المصدر. في الغالب، تتوفر الأدوات المجانية ومفتوحة المصدر على GitHub. يعتمد القرار باستخدام جهاز على عوامل متعددة، مثل نوع الإصطناعة، والميزانية، ومدى تحديث الأداة بانتظام.

1. Rapid7 InsightVM (Nexpose)

Rapid7 InsightVM هو حل فحص الإصطناعات المفتوح المصدر بتكلفة مقابلة. ما هو رائع حول ذلك، هو أنه يقوم تلقائيًا بالفحص وتقييم البنية التحتية المادية والسحابية والبنية التحتية الافتراضية. كما هو موضح، لديها لوحات إعداد البيانات الحية والتفاعلية، والتصحيح على أساس الحل، وتسليط الضوء على المخاطر، والأولوية.

بالمقارنة، يقوم هذا الأداة تلقائيًا بالكشف عن جميع الأجهزة الجديدة المتصلة بشبكة لتوفير تعرف الضعفاء الحقيقية في الوقت الفعلي. علاوة على ذلك، يقدم عاملاً خادم خفيف الوزن لمعالجة المعلومات بينما يستهلك أقل حزمة في النطاق الترددي.

الايجابيات من Rapid7 InsightVM

- يدعم أنظمة التشغيل المتعددة، بما في ذلك Linux، Windows، و Windows Server.

- يقوم بتحديث عملياته وإعادة الكشف في أي وقت يتعرض له إصدار جديد.

- القدرة على إنشاء توصيات بشأن تغيير سياسة الأمن.

- يقوم بالكشف الشامل للنظام على الفور وأيضًا يكتشف على الفور الأصول الجديدة.

- يسهل تخصيص وتتبع مهام التصحيح.

- التكامل معخدمات السحابة والبنية التحتية الافتراضية.

السلبيات من Rapid7 InsightVM

- يتطلب الكثير من ذاكرة الوصول العشوائي.

- A lot of issues with scans running long out of nowhere, causing resource issues for the next scans.

- لا يتمتع بقدرة إزالة الأجهزة المكتشفة والمكتشفة. يجب إجراء الإزالة يدويًا دون خيار لالأتمتة.

- لا يحتوي على مدير ترقيات مرتبط.

2. إدارة النظام الخاصة ببروب سويت

بروب سويت يوفر أدوات الكشف الآلي عن الثغرات الإصلاحية لكل من الاختبارات الداخلية والخارجية. استخدم أكثر من 14000 منظمة من خلال بروب سويت للكشف الآلي عن الثغرات الإصلاحية في الويب. مصممة للكشف على أي مقياس، والتكامل مع عمليات تطوير البرمجيات. علاوة على ذلك، تعمل أدواته المختلفة بشكل متكامل لدعم عملية الاختبار بأكملها.

الإيجابيات لإدارة النظام الخاصة ببروب سويت

- الكشف الآلي على الكميات الكبيرة والسيناريوهات المحاكاة.

- الاختبار الانتشاري اليدوي وتعديلات التكوين.

- توفير ممتاز للامتدادات من خلال المتجر تمديد الوظائف.

- يساعدك على توجيه جميع طلبات الويب القائمة والتي يمكن تعديلها عند الإرسال أو الاستلام.

السلبيات لإدارة النظام الخاصة ببروب سويت

- لا يصف كيفية اختبار الثغرات الإصلاحية المختلفة، وهو ما يمكن أن يكون صعبًا إذا كنت مستخدمًا جديدًا لهذه الأداء.

- الإعداد للمرافق صعب واستغرق بعض الوقت لإعداده.

- يتميز الواجهة بالتقادم ويتم استخدام الأوراق لكل شيء.

اقرأ أيضًا استخدم تقرير ترخيص Office 365

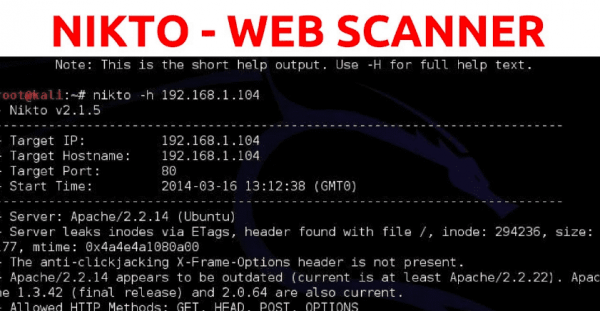

3. Nikto2

Nikto هو أداة فحص الإنترنت المفتوحة المصدر التي تركز على أمان التطبيقات الويب. ونتيجة لذلك، يمكن أن تجد 6700 ملف ضار يسبب مشاكل لسيرفرات الويب وتقرير إصدارات قديمة مبنية على الخادم. بالإضافة إلى ذلك، يمكن لـ Nikto2 تنبيهك إلى مشاكل تكوين الخادم وإجراء فحوصات خادم الويب في أقصر وقت ممكن.

وكذلك، باستخدام Nikto2، لا يوفر تدابير مكافحة للثغرات التي تم العثور عليها ولا يوفر قدرات تقييم المخاطر. ومع ذلك، فإن Nikto2 أداة تحديثها يتم باستمرار مما يسمح بتغطية أوسع للثغرات الضعف.

ميزات Nikto2

- إنشاء تقارير حول الثغرات التي تم الكشف عنها.

- الشيكات الخارجية للتطبيقات الويب.

- يتحقق بشكل شامل من العديد من الاستغلالات التي تبحث عنها مدراء الثغرات المدفوعة.

سلبيات Nikto2

- لن تعمل بدون قائمة ثغرات مدفوعة.

- لا يحتوي على فريق تطوير ودعم.

اقرأ أيضًاجرب تقارير جهات الاتصال Office 365

4. إدارة الإصلاحات الضارة Qualys

ماسح الإصلاحات الضارة Qualys يعمل وراء حمايات الشبكة في شبكات داخلية معقدة. يمكن لهذه الأداة الفحص للبيئات السحابية، والكشف عن الإصلاحات الضارة في شبكات منفصلة جغرافيًا. كما يراقب الحاويات ونقاط النهاية.

يوفر واجهة مستخدم سهلة وقابلة للتخصيص لمعاينة واحدة لجميع تطبيقات الويب المفحوصة والأصول. قد تكون الأسعار أعلى من خدمات أخرى، لكن حمايتهم الشاملة شاملة.

الإيجابيات لـ Qualys

- واجهة موحدة للوضع الأمني.

- سهولة التكوين وإدارة التحكم.

- رؤية مشكلات تكوين الأمان السحابي.

- يقدم مجموعة واسعة من الإعدادات لفحوصات أكثر تحديدًا.

السلبيات لـ Qualys

- معالجة الإشارات الخطأ.

- التنقل معقد نوعًا ما ويتطلب الكثير من الصفحات للنقر من خلالها.

- بعض أجهزة الاستشعار المختارة للمهام تلقائية.

- واجهة الواجهة المستخدم هشيمة للمبتدئين.

اقرأ أيضًا استخدم تقارير مجموعة Office 365

5. نيسوس

قائمة أخرى من أفضل 15 أداة الكشف عن الثغرات في إجراءات الأمن السيبراني نيسوس. وبالمثل ، هو برنامج مثل هذا البرنامج الذي يقدم استكشاف الثغرات العميقة من خلال خدمة قائمة على الاشتراك. المتسللين يستخدمون Nessus لتحديد عدم التوافق واكتشاف كلمات المرور الافتراضية ، وإجراء تقييمات الثغرات.

الايجابيات الخاصة بنيسوس

- يمكنها تحديث قاعدة CVE باستمرار.

- يحتوي على العديد من الملفات الشخصية / سياسات لإجراء عمليات المسح المختلفة.

- يصنف ويجمع الثغرات بدقة بكفاءة بدون تكوين.

- غالبًا أقل تكلفة من الأدوات المماثلة في السوق.

سلبيات نيسوس

- مهمة صعبة جدًا في مسح مجموعات بيانات أكبر.

- يستغرق وقتًا طويلاً لإكمال المسوح.

اقرأ أيضًا نشر تقارير مستخدم Office 365

6. نتسباركر

نتسباركر هو أداة آخرى للإصابة بإعاقات تطبيقات الويب مع التشغيل الآلي للكشف عن الإصابات. يمكن للجهاز أيضًا العثور على آلاف الإصابات بتطبيقات الويب في غضون ساعات. هذه أداة الإصابات المدفوعة لصناعة المؤسسات، لكن لها العديد من الميزات المتقدمة. هناك تقنيات المسح التي تفحص التطبيقات بحثًا عن الإصابات.

خاصة، يتم مسح تطبيقات الويب بحثًا عن الإصابات. يصف Netsparker ويوفر تقنيات التخفيف للإصابات المكتشفة. هناك أيضًا حلول أمنية لتقييم الإصابات المتقدمة.

الإيجابيات الخاصة بنتسباركر

- العديد من احتمالات التكامل مع DevOps.

- مصممة لمنظمة أكبر.

- مستوى عالٍ من التخصيص لمسح أي تطبيق ويب.

- يتمتع بالعديد من احتمالات التكامل مع DevOps.

السلبيات الخاصة بنتسباركر

- يقدم عدد قليل من الخطط المرنة.

- يمكن كشف عدد قليل من الإصابات مقارنة بمنافسيه.

- إن إصدار المكتبي يستهلك العديد من الموارد.

- يتوفر فقط لإصدارات المكتب أو السحابة.

7. أت&ت أمن الإعلامية

المسح الإنترنتي لأمان AT&T يتم توفيره كخدمة مدارة. من الواضح أنه يساعد في تحديد الثغرات الأمنية في الأنظمة، وتطبيقات الويب، والأجهزة الشبكية. يشكل ماسح الثغرات الأمنية جزءًا من أداة فعالة تشمل SIEM والكشف عن التهديدات. يتم تحديث توقيعات الثغرات المعروفة باستمرار مع تحديثات الثغرات الجديدة التي يتم تحديدها من قبل AlienVault Labs ومجتمع Open Threat Exchange الذي يتنبأ بالتهديدات. ربما تكون أفضل خدمة مدارة لأجهزة الكمبيوتر التي تفتقر إلى الخبرة في مجال الأمن السحابي.

الإيجابيات المتعلقة بالأمان السحابي لشركة AT&T

- يوفر قدرات أمنية أساسية في واجهة واحدة لإدارة التوافق والتهديدات.

- يقدم التنبؤ بالتهديدات والدفاع التعاوني والأمان دون تشوهات والحلول التي تناسب أي شركة.

- يمكّن الشركات أيضًا من حماية نقاط النهاية ضد التهديدات الإلكترونية.

- يسمح للمؤسسات بإنهاء العمليات الخبيثة، وحجز الأجهزة المصابة، وتراجع الأحداث للحفاظ على نقاط النهاية نظيفة.

السلبيات المتعلقة بالأمان السحابي لشركة AT&T

- المنتج معقد للغاية.

- كان التنفيذ غير مريح وصعب التطبيق.

8. Openvas

OpenVAS هو نظام اكتشاف الثغرات المفتوحة المصدر. تقدم المنصة مجموعة متنوعة من خيارات المسح، بما في ذلك مسح الشبكة، مسح خوادم الويب، ومسح قواعد البيانات. يحصل الماسح على الاختبارات لاكتشاف الثغرات من سريان له تاريخ طويل وتحديثات يومية. يمكن للأداة الكشف عن البروتوكولات من خفيفة وثقيلة. بكل اشكالها، لها لغة برمجة داخلية قوية لتنفيذ أي نوع من اختبارات الثغرات.

الايجابيات لـ Openvas

- دعم الأنظمة التشغيلية القائمة على Unix.

- يحتوي على وظيفة مدمجة لإنشاء تقارير حول الثغرات المكتشفة وخطورتها.

- شفرتها المصدرية مفتوحة، ويمكن لأي شخص المساهمة في الأداة.

- توفر ميزات التكوين من قبل مستخدمي المنتج وفقًا لمتطلباتهم ورغباتهم.

- تغطية الأخطاء المعروفة (CVE) فيها حوالي 26000، حيث يتم البحث عن الثغرات والأخطاء واختبارها على البنية التحتية.

عيوب Openvas

- يقارن بثغرات أقل.

- يوفر دعمًا محدودًا للنظام التشغيلي.

- يصعب تثبيته وتكوينه واستخدامه.

اقرأ أيضًا استخدام مراقبة Azure AD

9. W3AF

W3AF هو أداة مجانية ومفتوحة المصدر تسمى أداة هجوم التطبيقات الويب والإطار المنصوص عليه. تُعد هذه الأداة أداة مفتوحة المصدر للكشف عن الإعراضات في التطبيقات الويب. إنشاء إطار عمل يساعد في حماية التطبيقات الويب من خلال الكشف عن الإعراضات واستغلالها. بالإضافة إلى خيارات الكشف عن الإعراضات، يتوفر في W3AF مرافق التحكم المستخدمة في اختبارات الاختراق.

علاوة على ذلك، يغطي W3AF مجموعة واسعة من الإعراضات. يمكن للمجالات التي يتم مهاجمتها بشكل متكرر، خاصة الإعراضات التي تم تحديدها مؤخرًا، اختيار هذه الأداة.

ميزات W3AF

- مترابطة للغاية ومرنة.

- يمكن تثبيته بسلاسة في بيئات لينكس.

- أفضل أداة للمبتدئين لأنها سهلة التعلم والاستخدام.

- يساعد في إنشاء تقارير ذات قيمة.

- يمكن تشغيل العديد من المهام تلقائيًا.

سلبيات W3AF

- معدل الإعراضات الخاطئة زاد.

- إن إصدارها للويندوز صعب التثبيت.

- يتمتع بواجهة برمجة التطبيقات (GUI) معقدة.

10. خدمة أليباباي الأمان المدارة

أليبا تقدم خدمة إدارة قائمة على الخدمة الأساسية كتطبيق مؤتمت لفحص المرافق وتقييم الثغرات الضعفية للقضاء على النتائج الخاطئة. لمنع ضرر السمعة، يستخدم الخدمة تعلم الآلة لتحديد الثغرات الضعفية في الويب والبوابات الخلفية، والمحتوى غير القانوني، والتلاعب بالمواقع.

بنفس الوقت، تبسط أليبا العملية من خلال إجراء فحوصات لانهائية لا تتطلب تثبيتًا أو تحديثًا أو صيانة. هذا مثالي للشركات غير الأمريكية، بالنظر إلى التركيز السحابي والعداء التجاري المستمر بين الولايات المتحدة والصين.

مميزات خدمة أمن أليبا للسحابة المدارة

- تستخدم على نطاق واسع من قبل المؤسسات الكبرى.

- توفر قدرات تسريع ديناميكية.

- شبكة توزيع المحتوى الديناميكي.

- حماية مهنية.

سلبيات خدمة أمن أليبا للسحابة المدارة

- يوجد مشكلة محتملة في الالتزام باللوائح.

- يفتقر في خدمة العملاء.

11. Intruder.io

Intruder.io يوفر مجموعة من أدوات الاختراق والمسح الإصابات الضعف. يمكن للمنظمات استخدام Intruder.io لإجراء تقييم واحد أو مراقبة مستمرة لبيئتهم من أجل التهديدات. مراقبة مستمرة.

إيجابيات Intruder.io

- واجهة سهلة الاستخدام تتيح لك البدء في المسح بسرور.

- نموذج التسعير المباشر والمرئي بشكل عام.

- المسوح يسمح بالتصنيف لمساعدة التنظيم المجموعات.

- التهديد الناشئ سوف تحقق للثغرات التي تم إصدارها حالما يكون هناك فحص.

سلبيات Intruder.io

- لا يقدم الكثير من التقارير المتعمقة.

- دعم عمليات المتابعة بدون كلمة مرور لمسح التطبيق الويب الموثوق.

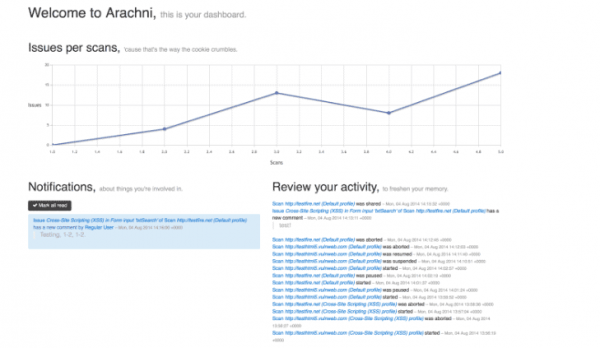

12. Arachni

Arachni هو أيضًا أداة ثغرات تكتنف التطبيقات الويب. تغطي هذه الأداة عدد من الثغرات وتتم تحديثها بانتظام. يوفر المستكشف مرافق لتقييم المخاطر ويقترح النصيحة والتدابير الوقائية للثغرات المكتشفة.

علاوة على ذلك، Arachni هو أداة نقض الإنترنت المجانية والمفتوحة المصدر التي تدعم Linux و Windows و macOS. كما يدعم اختبار الاختراق بسبب قدرته على معالجة الثغرات المعروفة حديثًا.

الايجابيات الخاصة بـ Arachni

- إنها تتقدم من خلال جميع الاختبارات الحرجة.

- يقدم واجهة سطر الأوامر وواجهة برنامج تحكم مستعرض.

- يوفر الناتج الرائع والشروحات المفصلة.

- يقدم مجموعة من أنماط الاختبار.

السلبيات الخاصة بـ Arachni

- يستغرق وقتًا طويلاً للتشغيل.

- لقد تم التخلي عنه

13. Amazon Inspector

بالنسبة لمتاجر AWS، Amazon Inspector هو خدمة اختبار تقييم الأمان التفاعلية. يمكنك مسح أي تطبيق تم نشره على AWS وتوسيعه إلى مثيلات Amazon EC2. بعد المسح وتقييم الثغرات، تقدم الأداة قائمة تفصيلية للثغرات المحتملة المصنفة حسب مستوى المخاطرة. يمكنه أيضًا الكشف عن نقص الممارسات الأفضل للأمان في التطبيقات أثناء التنفيذ والنشر.

الايجابيات الخاصة بـ Amazon Inspector

- يضمن تقييم الأمان لتطبيقاتك تلقائيًا ويحدد الثغرات بشكل مستقبلي.

- يتيح لك تطوير وتكرار التطبيقات الجديدة بسرور، وتقييم الامتثال للأفضل الممارسات والسياسات.

- يقوم بتقييم الشبكة والمستوى الضروري.

- القدرة على حل المشاكل تلقائيًا دون تدخل بشري.

عيوب آمازون إنسبتور

- فهم الفواتير لآمازون إنسبتور صعب قليلاً عند تعيينه للعمل مع خدمات أخرى.

- نقص بعض الحماية المخصصة.

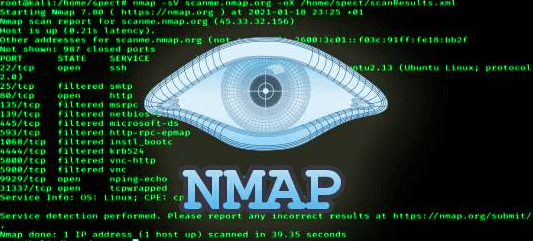

14. نماب

نماب هو أداة لتحليل الشبكة مجانية ومفتوحة المصدر تحظى بشعبية كبيرة بين المحترفين الأمنيين. يستخدم تقنية الاستكشاف لاكتشاف مضيف الشبكة وتحديد نظام التشغيل. يساعد هذا الميزة في تحديد الثغرات الأمنية في شبكة واحدة أو أكثر. إذا كنت جديدًا أو تتعلم قليلاً عن مسح الثغرات الأمنية، فإن نماب هو المكان المثالي للبدء.

الايجابيات من نماب

- يشمل طرق المسح لتجنب نظم الكشف عن الإجراءات المعادية.

- يقدم وظائف واجهة المستخدم الرسومية من خلال زينماب

- المسح الشامل للبوابات التشفيرية والبوابات UDP.

- قابل للتكيف للغاية. يمكنك اختيار بالضبط ما تريد مسحه، وتقييده إلى نطاقات البوابات والبروتوكولات والأيبي وما إلى ذلك.

سلبيات NMAP

- لا يتم تحديثها بشكل متكرر مثل الأدوات المدفوعة.

- في Windows، ليست كل الوظائف متاحة.

- إذا لم تقم بتقييد نطاق المسح الخاص بك، فإن أمرًا ما قد يستغرق وقتًا طويلاً للغاية لإكماله

اقرأ أيضًا جرب أداة ادارة اوفيس 365 هذه

15. Acunetix

آخر موضوع في قائمتنا الأعلى 15 أفضل أداة ماسح للثغرات في سيبروسياتكير هي Acunetix. علاوة على ذلك، هي أداة أخرى تقوم فقط بمسح التطبيقات المبوبة. لكن الماسح المتعدد الخيوط الخاص به يمكن أن يزرع مئات آلاف الصفحات بسرور ويكتشف مشكلات تهيئة الويب الشائعة. مثالي للتحقق من ووردبريس. لذا يجب على أولئك الذين لديهم منشور ووردبريس كبير النظر فيه.

إيجابيات Acunetix

- معدل منخفض من الإشارات الخاطئة.

- خيارات التقارير جيدة.

- مصادقة المسوح.

- يدعم استيراد ملفات الحالة من أدوات اختبار التطبيقات الشهيرة الأخرى.

سلبيات Acunetix

- إدارة المستخدم الفقيرة.

- لا يدعم النقاط النهائية المتعددة بشكل جيد.

- لديه مشاكل المصادقة مع تطبيقات المؤسسة الحديثة.

شكرًا لك على قراءة أفضل 15 أداة ماسح للثغرات في سيبروسياتكير. سننتهي.

قراءة أيضًا جرب أداة تقرير Active Directory

أفضل 15 أداة لفحص الثغرات في أمان المعلومات الختامي

في الختام، أيًا كانت أداة فحص الثغرات التي تقرر استخدامها، فاختيار الأداة المثالية يعتمد على احتياجات الأمان الخاصة بك وقدرتك على تحليل النظام الخاص بك. يرجى تحديد الثغرات الأمنية وإصلاحها قبل فوات الأوان. تحقق الآن من وظيفة كل أداة واختر تلك التي تناسبك.

يمكن لأدوات فحص الثغرات تحديد الثغرات وتصنيفها بناءً على مدى خطورة التهديد وإنشاء تقارير تتضمن اقتراحات حول كيفية التعامل معها بأفضل طريقة ممكنة.

Source:

https://infrasos.com/top-15-best-vulnerability-scanner-tools-in-cybersecurity/