أفضل 10 طرق لمنع الهجمات السيبرانية على الشركات. الجميع يدرك أن السرقات وهجمات القراصنة شائعة جدًا. الانتهاكات الأمنية التي تحدث بشكل مستمر تتزايد ونعلم من المصادر الرسمية أن العدد سيزداد إلى 15.4 مليون بحلول عام 2023.

لكن التقدم التكنولوجي جعل من الممكن للعديد من المنظمات تأمين أموالها. من ناحية أخرى، يستخدم القراصنة أدوات مثل هذه بحيث يمكنهم التجاوز من خلال الحواجز الأمنية رغم كل شيء.

في نهاية المطاف، يمكن أن يكون للتأثير على الأعمال تداعيات هائلة، مما يؤدي إلى فقدان الإيرادات واضطرابات التشغيل وسرقة بيانات العملاء. تؤثر اختراقات البيانات أيضًا على سمعتك وفي بعض الحالات، يمكن أن تؤدي إلى إفلاسك.

لذلك، بناءً على المخاطر، دعونا ننظر في كيفية تقليل المخاطر بشكل أكبر في منظمتنا. بشكل عام، يتم توضيح الاستراتيجيات العملية التي يجب عليك تنفيذها في عملك أدناه.

هل نبدأ مع أفضل 10 طرق لمنع الهجمات السيبرانية على الشركات؟

أفضل 10 طرق لمنع الهجمات الإلكترونية على الشركات

1. حماية الواي فاي

أولاً مع استخدام الواي فاي، يمكن أن يصبح أي جهاز مصابًا أثناء محاولة الاتصال بشبكة. لذلك، إذا تم توصيل هذا الجهاز المصاب، على سبيل المثال، بشبكة شركتك، فإن النظام بأكمله معرض بالفعل لمخاطر التهديدات الإلكترونية من المتسللين.

من بين جميع الحلول الآمنة، الحل الأكثر أمانًا الذي يجب عليك النظر في دمجه في نظامك هو إخفاء وتأمين شبكة الواي فاي الخاصة بك. لماذا؟ لأنه مع تقدم التكنولوجيا، هناك العديد من الأدوات التي يمكن أن تتصل بشبكتك الشبكية وتهددك.

كيفية الوقاية

من الصعوبة جدًا منع الهجمات على الشبكات اللاسلكية. إذا كنت تستخدم Wi-Fi، تأكد من استخدام أحدث بروتوكولات تشفير لتأمين اتصالك. يتميز معظم جهازي التوجيه بهذه الميزة، لكنك قد تحتاج إلى العثور عليها في قائمة الإعدادات.

من المهم أيضًا، تجديد نظام التشغيل والتطبيقات لتقليل خطر الهجمات. عندما لا يتم استخدام الكمبيوتر، من الجيد إيقاف تشغيل الواي فاي على جهاز الكمبيوتر.

فيما يلي بعض النصائح الإضافية حول كيفية منع الهجمات الإلكترونية:

- تعطيل مشاركة الملفات على شبكتك.

- باستخدام فلترة حساب السير المعرف التعريفي (MAC)، يمكنك السماح فقط للأجهزة المصرح بها على الشبكة.

- قم بتغيير معرف SSID (Service Set Identifier) الافتراضي للروتر واجعله صعب التخمين.

- قم بتحديث جهاز الكمبيوتر بانتظام.

- قم بتشفيره باستخدام أحدث وأكثر WPA2 بروتوكول أمانًا.

2. تعليم موظفيك

مصدر الصورة: augustadatastorage

إن موظفيك هم من أشهر الطرق التي يستطيع من خلالها المتسللون الإلكترونيون الوصول إلى بياناتك. يرسلون رسائل إيميل تصيد يدعون بأنها من شركتك تطلب معلومات شخصية أو الوصول إلى ملفات معينة.

حسنًا، بالنسبة للعين الخائفة، قد يبدو الرابط حقيقيًا، ومن السهل الوقوع في هذه الفخاخ. لذا فإن الموظفين غير المدربين، غالبًا ما يقعون في هذه الفخاخ. نتيجة لذلك، يعتبر رفع الوعي أمرًا حيويًا.

تذكر، تثقيف موظفيك حول مكافحة الهجمات الإلكترونية وإبقائهم على اطلاع هو الخطوة الثانية الحيوية. بشكل عام، من أكثر الهجمات الإلكترونية إحساسًا بالأمان فإنها تعتبر من أكثر الاستراتيجيات فعالية لمكافحة الهجمات الإلكترونية وجميع أشكال الانتهاكات البيانات.

كيفية الوقاية

أدناه ، هناك 8 نصائح لتعليم موظفيك حول أمن الإنترنت وجعل سياسة أمن الإنترنت الخاصة بك تعمل.

- تعرف على موظفيك.

- أجراء تدريب الموظفين.

- ممارسة أمان الرقمي.

- تعليم الموظفين حول التهديدات الإرهابية والهجمات الأخرى الاحتيالية.

- التعريف بأمن الإنترنت.

- الهجمات العادية تدريبية.

- علم الموظفين كيفية الكشف عن الأنشطة المريبة النشاط.

- الاستفادة من دورات الأمن السيبراني على الإنترنت.

3. تثبيت جدار حماية

هناك عدة أنواع من اختراقات البيانات المعقدة ، وتظهر جديدة كل يوم ، أحيانًا في الطريق إلى الخلف.

بالنسبة للوقاية من جميع أنواع الهجمات الإلكترونية، فإن أكثر الطرق فعالية هي تثبيت شبكة تحتوي على سيرفر فيرووال فيرووال. علاوة على ذلك، يمنع نظام الفيرووال الضرر الكبير من الهجوم الشديد على الشبكة أو الأنظمة الشركاتية.

كيفية الوقاية

- منع التهديدات الواردة.

- تلبية احتياجات الأمان الفريدة.

- تذكر أن الفيرووال هو خط الدفاع الأول لك ضد المتسللين والمستخدمين غير المصرح لهم الخارجيين.

- علاوة على ذلك، يسمح لك الفيرووال بمنع الوصول إلى المواقع غير المصرح بها.

- استخدم فيرووال لقياس حجم البيانات.

- يمكنك أيضًا استخدام فيرووال لتوفير خدمات VPN.

- أخيرًا، يحمي لك الفيرووال عملك من الرموز الخبيثة.

اقرأ أيضًا مخطط استيفاء ISO 27001 – متطلبات التدقيق

4. استخدام مصادقة متعددة العوامل (MFA)

يجب أن توفر أنظمة مصادقة متعددة العوامل على الأقل عاملين لمصادقة المستخدمين والسماح لهم باستخدام الحساب. في الأساسMFA يوفر ثقة موثوقة في هوية المستخدم الحقيقية ، مما يقلل من خطرالوصول غير المصرح به.

لذلك ، فإن MFA هو أكثر فعالية في الحماية من الكلمات السرية.

كيفية منع

- الهجوم العنيف ومكافحة هجمات العنيف – بالتأكيدالمهاجمون يستخدمون البرمجيات لمحاولة مجموعة من الاعتمادات الشائعة المستخدمة ، مثل Password123 ، بسرور للوصول إلى المواقع والتطبيقات.

- التسلل المهاجم – يجمع المتسللون معلومات من حسابات التواصل الاجتماعي أو مصادر أخرى لتخصيص هذه المنشورات وجعلها أكثر يقينًا.

- تسجيل ضغطات المفاتيح – يقوم المهاجم بتثبيت برنامج (عادة برمجية عدوانية) يسجل ضغطات المفاتيح على جهاز المستخدم، بما في ذلك كلمات السر، والمواقع التي تمت زيارتها، وأسماء المستخدمين.

- تعبئة البيانات الشخصية – علاوة على ذلك، يعتمد المهاجمون على تكرار المستخدمين لأسمائهم وكلمات السر لتسجيل الدخول إلى تطبيقاتهم ومواقعهم. قاموا بمحاولة استخدام عدد من البيانات الشخصية المسروقة للوصول إلى مواقع وبرامج أخرى.

- الهجوم الوسيط الإنساني – يصل المهاجم إلى معلومات تسجيل الدخول للمستخدم لطرف آخر ثم يراقب التفاعل أو يعيد توجيه تسجيل الدخول إلى موقع زائف حيث سيدخل المستخدم معلومات تسجيل الدخول خلال الجلسة.

اقرأ أيضًا جرب أداة إشعار Azure AD

5. خزن البيانات بانتظام

غالبًا ما يتم غسل جهازك ببرامج الفيروسات أو الأفادة أو يتم الوصول إلى معظم بياناتك من قبل المتسللين الشبكة. غالبًا ما يتم تلفها أو محوها أو استخدامها للابتزاز بواسطة برامج الفيروسات التي تسمح بالوصول.

لهذا السبب فإن إجراء نسخة احتياطية لبياناتك هو الخطوة المثالية لإجراء نسخة احتياطية أخرى يمكنك دائمًا الوصول إليها.

إذا كنت ترغب في حماية نفسك من البرامج الضارة، تأكد من محاولة استعادة معلوماتك من نسخة احتياطية خالية من التلاعب. عادةً ما يتم دفع الفدية بواسطة المؤسسة، لذا لا توجد ضمانة بأن مفتاح الفك التشفير سيتم تسليمه إلى المهاجم.

نحن متأكدون من أن استعادة البيانات من النسخ الاحتياطية لا يمكن استبدالها، وهي موثوقة، وأقل تكلفة، ولا تنطوي على تسليم الأموال للمجرمين!

كيفية الوقاية

- استخدام أقراص صلبة خارجية.

- استخدم التشفير.

- حماية النسخ الاحتياطية باستخدام كلمات السر.

- وجود أنظمة احتياطية كجزء من استراتيجيتك إغاثة من الكوارث.

- إجراء تحليل للمخاطر لعملية النسخ الاحتياطي.

- استثمار في جهاز تخزين مرتبط بالشبكة (NAS).

اقرأ أيضًا وضع تقارير كلمة المرور في Active Directory

6. تأكد من حماية النقاط النهائية

أولاً، أمان النقاط النهائية هو حماية نقاط الدخل أو النقاط النهائية على أجهزة المستخدم النهائي مثل أجهزة الكمبيوتر المحمولة واللابتوب والأجهزة المحمولة من الجسور الإجرامية والأنشطة الإجرامية.

ثانياً، أنظمة أمان النقاط النهائية تحمي هذه النقاط النهائية من تهديدات أمن الشبكة أو في السحابة. ولذلك، غالباً ما يُنظر إلى أمان النقاط النهائية كأمامة الأمان السيبراني وأحد أفضل الأماكن التي تبحث فيها الشركات عن حماية شبكاتها المهنية.أمن سيبراني وواحدة من أفضل الأماكن التي تبحث فيها الشركات عن حماية شبكاتها المهنية.

كيفية الوقاية

- تشفير البيانات.

- سياسة وصول البيانات.

- فرض سياسة تحمل جهازك (BYOD).

- حماية النقطة النهائية المتطورة والتلقائية.

- تحديد نقطتك النهائية.

7. تدريب طاقمك

غالبًا ما يقضي المنظمات معظم وقتها والكثير من المال على بنية أمنية سيبرانية معينة وأدوات. مسألة مهمة هي تعليم جميع أعضاء الفريق حول كيفية حماية أنفسهم والمنظمة من التهديدات الأمنية.

حسنًا، يجب الانتباه بشكل خاص إلى تشجيع الموظفين على الإبلاغ عن جميع الهجمات الإلكترونية. من خلال الحصول على فريق مهني لتدريب الموظفين حول القضايا الأمنية المحتملة وكيف قد تؤثر على عملك، يمكن أن يكون المكتب طريقة جيدة لإبلاغهم.

كيفية الوقاية

- علم الموظفين ودربهم للإبلاغ عن المشاكل.

- اعط الوصول البعيد و

- تدريب WIFI.

- إنشاء سياسة استخدام مقبولة.

- تقديم تدريب على الإصطياف والبريد المزعج.

- توفير تدريب على تعيين كلمات سر قوية.

8. نشر إدارة الوصول

حلول تحكم الأعمال في الوصول للتوثيق والتفويض ومراقبة الوصول إلى التطبيقات وأنظمة الأنترنت. غالبًا ما تُقدم حلول تحكم الوصول كمكون من حلول الهوية وإدارة الوصول (IAM).

المساعدة في تحسين الأمن وتقليل المخاطر من خلال التحكم بدقة في الوصول إلى التطبيقات والخدمات وبنية الأنترنت، سواء كان ذلك في المواقع المحلية أو في السحابة.

تشمل معظم حلول تحكم الوصول أدوات لإدارة حقوق الوصول وتتبع تسجيل الدخول ومحاولات الوصول. كانت حلول تحكم الوصول في الماضي تقدم كتطبيقات أصلية تقليدية.

اليوم، يستخدم معظم الشركات خدمات هوية كخدمة (IDaaS) لتوفير المرونة والبساطة وتوفير التكاليف في السحابة. تساعد حلول إدارة الوصول القائمة على السحابة الشركات على تحسين أعمالها.

قم بتسريع عائد استثمارك، واستفد من التوافر الفوري والقابلية للتوسع اللانهائي.

كيفية الوقاية

- أتم التوصيل بإمكانات الوصول المتزامنة.

- قوية سياسة الباسورد.

- تدوير مفاتيح التشفير.

- إزالة الحسابات المتروكة.

9. الحفاظ على برامجك الأخرى حتى تتم التحديث

تحديثات البرامج مهمة لأمنك الرقمي والإعلامي الإلكتروني. تذكر أن الهجمات الإلكترونية غالبًا ما تحدث بسبب عدم تحديث نظامك أو برامجك بالكامل، مما يترك نقطة ضعف. يستغل المتسللون هذه الثغرات الأمنية، لذا يستخدم مجرمو الإنترنت هذه الثغرات للوصول إلى الشبكة الخاصة بك.

لمكافحة هذا، من الأفضل الاستثمار في نظام إدارة الترقيع. لأن ذلك يتولى جميع تحديثات البرامج والنظام ويحافظ على قوة وتحديث نظامك.

كيفية الوقاية

- ابق آمنًا من التهديدات الناشئة.

- أدخل ميزات جديدة مفيدة.

- تنصل من الثغرات القديمة.

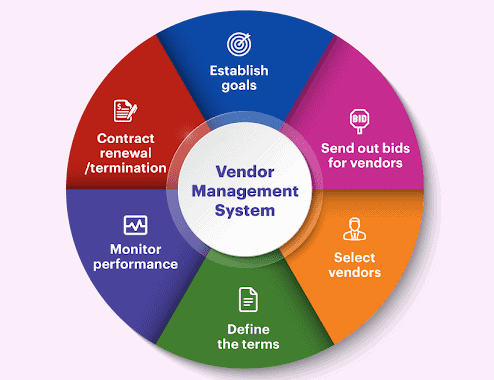

10. تقييم ومراقبة مورديك

مصدر الصورة: Kissflow

أخيرًا، في النقطة 10، يكمن في القدرة على تقييم أمان المورد. وبالتالي، يتيح الفرصة لمساعدة المؤسسات على معرفة ما هي المخاطر المرتبطة باستخدام منتج أو خدمة معينة من المورد.

عن طريق مراقبة حالة أمن الإنترنت للمؤسسة، تصبح واضحة وشفافة. على الرغم من أن الشركات تواجه أخطاء في بعض الأحيان مرورًا على إجراءات أمن الإنترنت لمورديها.

الصيانة المستمرة أمر حيوي للرد على التهديدات بشكل فعال وفي الوقت الفعلي. وهو أمر مهم لأن أمن الإنترنت لمؤسستك ليس أفضل من أضعف حلقة في سلسلة التوريد الخاصة بك.

كيفية منع

- توظيف البائعين باستخدام الاستراتيجيات الصحيحة ومراقبتهم طوال علاقتكم.

- تعيين تصنيف أمني لكل بائع.

- الرد على مخاطر الأمان وتحديد مقاييس أداء البائع.

- إذا كان البائع جانبًا أساسيًا لمؤسستك، تأكد من أنهم لن يعطل عملياتك.

شكراً لقراءة أفضل 10 طرق لمنع الهجمات السيبرانية على الشركات. سنختم.

استنتاج أفضل 10 طرق لمنع الهجمات السيبرانية على الشركات

في الختام، شرح هذا المقال أهمية أنواع الأمان في شركتك ضد الهجمات السيبرانية. الشركات في خطر عالٍ من التعرض للاختراق، والأساليب المطروحة في هذا المقال تساعد شركتك على تجنب والرغبة في تعرضها للهجمات من قِبل المهاجمين.

للخلاصة، قد يكون هذا يجعلهم أكثر اهتمامًا بالشركات الصغيرة، حيث يمكنهم استغلال ثغراتها. الأهم هو إجراء تقييم شامل للنظام لتحديد حالة أمان شركتك. يرجى التعرف على الخطوات التالية التي يتعين اتخاذها.

Source:

https://infrasos.com/top-10-best-ways-to-prevent-cyber-attacks-on-businesses/