أدوات صيد التهديدات العشرة الأفضل في أمن المعلومات (الإيجابيات والسلبيات). في هذا المنشور، نعرض لك بعض أفضل أدوات صيد التهديدات في مجال أمن المعلومات مع إيجابياتها وسلبياتها.

صيد التهديدات هو عملية البحث النشط عن الثغرات في الأنظمة والتطبيقات لمنع استغلالها من قِبل المهاجمين. بالإضافة إلى ذلك، يقوم المحللون بصيد التهديدات يدويًا أو بمساعدة أدوات أمان المعلومات.

تتطور الممارسات الجيدة حول كيفية البحث عن التهديدات باستمرار مع ظهور أنواع جديدة من الهجمات. وبالتالي، الاستراتيجية الصحيحة لصيد التهديدات هي اكتشاف الشبكات للمخاطر وعزلها، مما يقضي عليها قبل أن يثير أنظمة التحذير التقليدية حتى الإنذار.

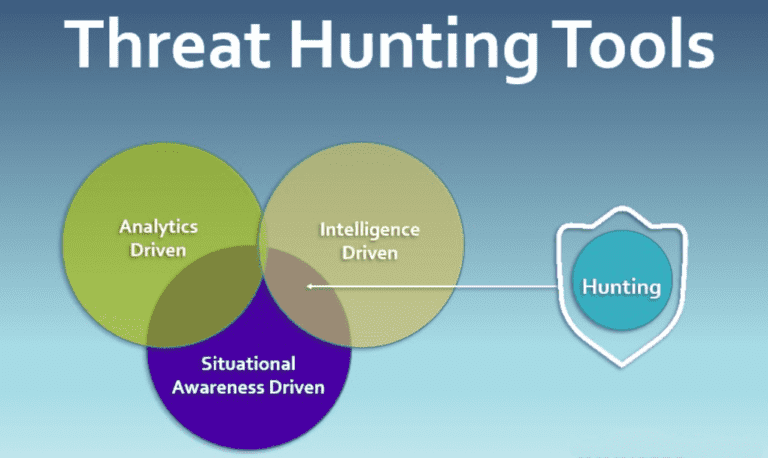

بشكل عام، هناك أيضًا أنواع مختلفة من صيد التهديدات:

- البحث الردائي (الاستجابة لهجوم).

- البحث التكتيكي (منع هجوم).

هل نبدأ المقالة أفضل 10 أدوات لمطاردة التهديدات في أمن السيبرانية (المزايا والعيوب).

أفضل 10 أدوات لمطاردة التهديدات في أمن السيبراني

مصدر الصورة: إدوبا

أولاً، أداة مطاردة التهديدات هي برنامج يستخدمه العديد من المؤسسات للعثور على التهديدات في الشبكة. لذا، باستخدام هذه الحلول الممتازة، تكتشف المؤسسات التهديدات في الشبكة، وتجمع المعلومات الاستخباراتية، وتقدم الأدلة. فيما يلي بعض أفضل أدوات مطاردة التهديدات المتاحة في السوق، يرجى التحقق والمقارنة.

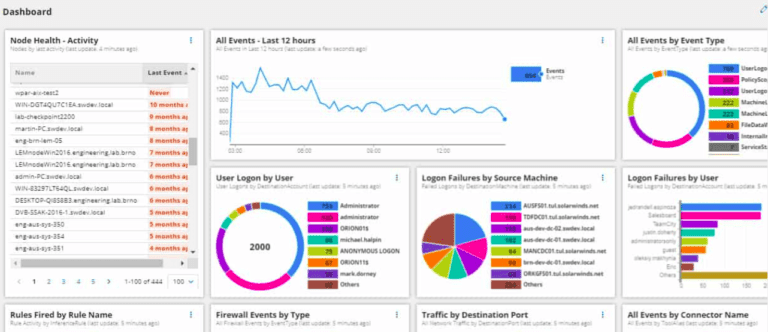

1. مدير أحداث أمان SolarWinds

مدير أحداث أمان سولار ويندز هو نظام إدارة أحداث الأمان يوفر رؤية موحدة لجميع أنواع الأحداث. بشكل أساسي، يجمع المعلومات من مصادر متعددة ويقوم بالتحليل. كما يوفر لوحة واحدة لعمليات الأمان ويساعد في مراقبة أحداث الأمان في الوقت الحقيقي.

البرنامج يكتشف أيضًا كل جهاز نهاية آخر في الشبكة أثناء تشغيله على الخادم الخاص بك. وبالإضافة إلى ذلك، لديه القدرة على توليد تنبيهات عندما تتم مطابقة معايير معينة أو تتجاوزها بواسطة حدث. باستخدام هذه الأدوات، يمكنك اتخاذ خطوات استباقية وتجنب أي هجمات محتملة قبل أن تتحول إلى مشاكل خطيرة.

بالإضافة إلى ذلك، يدعم التكامل مع أدوات أخرى مثل أنظمة التذاكر ومكاتب المساعدة.

الميزات

- مراقبة سلامة الملفات.

- الامتثال لمعايير IT DISA STIG.

محلل سجل الأحداث.مراقبة نشاط المستخدم. - سجل الأحداث المحلل.

- مراقبة النشاط المستخدم.

- مراقبة الأمان الشبكة.

- محلل أمان USB.

- إدارة أمان الفرايوال.

- يمنع الهجمات DDoS.

- كشف الروبوتات.

- مراقبة سجل SIEM.

- دفاع ضد التهديدات.

- التوافق التقارير.

- حماية من هجمات حقل SQL.

- استجابات آلية.

إيجابيات مدير أحداث الأمان SolarWinds

- يمكّن البرنامج المؤسسات من إدارة ملفات سجلها وإجراء التحليل.

- ينبه على الفور عند الكشف عن أي نشاط مشبوه.

- يسمح للمستخدمين بإنشاء وجدولة التقارير المثيرة للاهتمام.

- يشمل القدرات الإدارية بالإضافة إلى أدوات SIEM تساعد في منع المخاطر الأمنية.

الجانب السلبي لـ SolarWinds Security Event Manager

- يجب أن يكون واجهة المستخدم أكثر سهولة.

- SolarWinds Security Event Manager لا يدعم الإصدار السحابي.

- بناء الاستعلام مزعج في الاستخدام

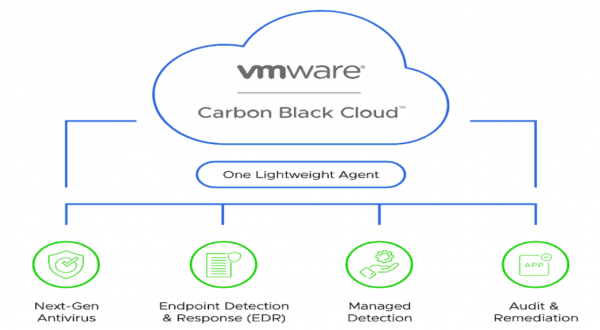

2. سلسلة VMWare Carbon Black Endpoint

VMWare Carbon Black Endpoint هي أداة استقصاء التهديدات شهيرة تستخدمها معظم المؤسسات لحماية النقاط النهائية المتعددة. علاوة على ذلك، يتواصل كل نقطة نهائية عبر وكيل يتواصل مع معالج بيانات Carbon Black ويساعد في العمل بشكل أسرع.

يساعد البرنامج في تتبع مليارات الأحداث النظامية ويمنع المهاجمين من استغلال الأدوات المشرعة. بالتأكيد، يساعد أيضًا في تشغيل سير عمل تحقيقك تلقائيًا حتى تتمكن من الرد بسرور.

البرنامج يشمل أيضًا نظام اكتشاف التهديدات الذي يكتشف ويرسل إشعارًا فوريًا إلى نظام SOAR. باستخدام هذه الأداة ، يمكنك تخفيض وقت الاستجابة للحوادث وإرجاع دورات CPU الحيوية إلى الشركة.

ميزات

- استجابة مؤتمتة.

- تغذية المخبرين على التهديدات.

- SOAR دعم النظام.

- اكتشاف التهديدات السريعة.

- حماية من سرقة البيانات.

- مكافحة الفيروسات للشركات.

- أمن نقطة النهاية المستندة إلى الأشجار.

الإيجابيات من نقطة النهاية السوداء لـ VMWare

- يمنع التهديدات في الوقت الفعلي ويقلل من فترات التوقف.

- نقطة النهاية السوداء لـ VMWare توضح بوضوح كيف تطور العدوى إلى أنظمة مختلفة بمرور الوقت.

- من أجل تصحيح المشاكل وتحديد ما إذا كانت السوداء هي المسبب الرئيسي ، يمكن للمستخدمين أيضًا وضع الأجهزة الأوفيس أو الخادم في وضع التحول بكل سهولة.

السلبيات من نقطة النهاية السوداء لـ VMWare

- لا يتوفر المسح الفردي للملفات.

- قد يكون من الصعب نشر البرنامج باستخدام SCCM.

- لا يتوفر مدير السجلات.

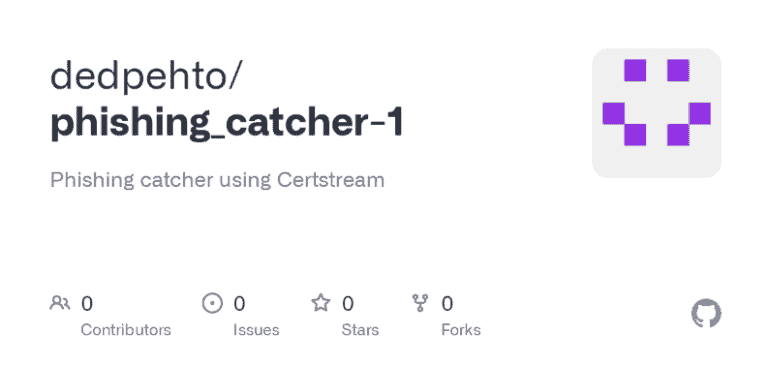

3. مكافح الإصطياب

مكافح الإصطياب هو نوع محدد من أدوات حماية الإصطيابالحماية التي تساعد في حماية المواقع من القرصنة. في نفس الوقت، يستخدم معلومات حول شهادات TLS صادرة بشكل مشبوه.

مع مكافح الإصطياب، غالبًا ما يتم إنشاؤه عن طريق مسح الموقع والبحث عن أي ثغرات على الموقع. بعد الكشف عن الثغرات، يقوم تلقائيًا بمنع الهجوم ومنع المتسللين من الوصول إلى الموقع.

اليوم، يستخدم العديد من المنظمات أدوات مفتوحة المصدر للكشف عن مجالات الإصطياب ومنع التهديدات. بالإضافة إلى ذلك، يقدم مكافح الإصطياب تصنيفات بناءً على معايير معينة، مما يسمح لفرق البحث بالتركيز على التهديدات الحقيقية.

ميزات

- تدفق عمل آلي.

- يستخدم الذكاء الاصطناعي لكتابة التعليمات البرمجية.

- كشف الثغرات في الوقت الفعلي.

- تغيير التعليمات البرمجيةالإدارة.

- التعاون.

الفوائد من مكافح الإصطياب

- يسمح للمستخدمين باكتشاف مجالات الإصطياب في الوقت الفعلي.

- يركز على المصطلحات المشبوهة، ويطارد التهديدات الحقيقية.

سلبيات مكشط الإغراق

- لم يتم العثور على أي سلبيات لمكشط الإغراق.

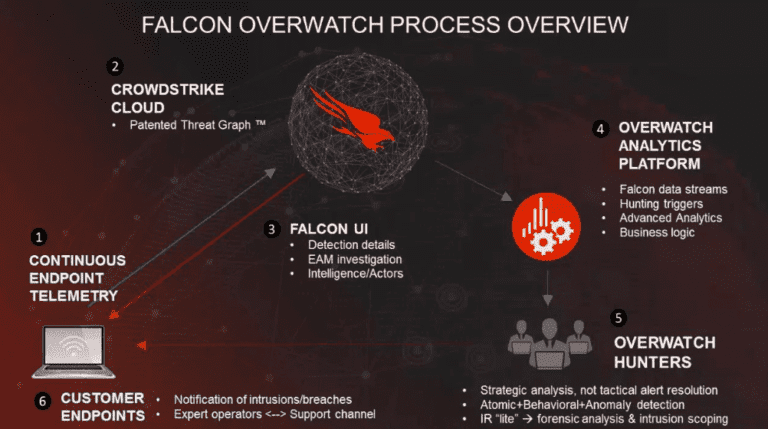

4. CrowdStrike Falcon Overwatch

CrowdStrike Falcon Overwatch هي منصة تعمل بالذكاء الاصطناعي والتي توفر حماية حقيقية بالوقت الفعلي ضد الهجمات السيبرانية. ونتيجة لذلك، فإنها توفر أمن جهاز واحد، أمن الشبكة، ونظام التحليلات التكتومية.

يمكن لـ CrowdStrike Falcon Overwatch تحديد المهاجمين قبل أن يهاجموا، وإيقاف الهجمات التي يتم متابعتها وإصلاح الضرر. كما تستخدم الذكاء الاصطناعي لتحديد عائلات الفيروسات والأصناف الفرعية والتنوع الفرعي وكذلك التعديل المصاحب للتشفير بالوقت الفعلي.

على حد سواء، فإن CrowdStrike Falcon Overwatch هو منصة حماية النقطة الاستنارية التي توفر نظرة شاملة على سطح الهجوم وتمنع الفيروسات والتهديدات غير المعروفة. كما يسمح للمستخدمين بـ مراقبة جميع الأنشطة على جهاز. سواء كانت البيانات أو التطبيقات أو العمليات أو اتصالات الشبكة أو تحميل / تنزيل الملفات أو وسائط الإرسال الخطية، يمكنك تتبع كل ذلك.

ميزات

المميزات الإيجابية لـ CrowdStrike Falcon Overwatch

- يساعد CrowdStrike Falcon Overwatch على تخفيض الإضراب والتعقيد والتكلفة بميزاته الممتازة.

- يسمح للمستخدمين باستخراج البيانات في الوقت الفعلي للكشف عن التسلل.

- استخدام قوة الحوسبة أقل أو لا يوجد.

- التحليل التهديدي المتكامل مع تقييم خطورة التهديد.

- نظرة شاملة على استخدام أجهزة الـ USB مع Falcon Device Control

عيوب CrowdStrike Falcon Overwatch

- التحكم في الجهاز يحتاج إلى المزيد من الشمولية.

- جزء الترحيل يحتاج إلى المزيد من التحسين.

- A few features may take time to assess or run.

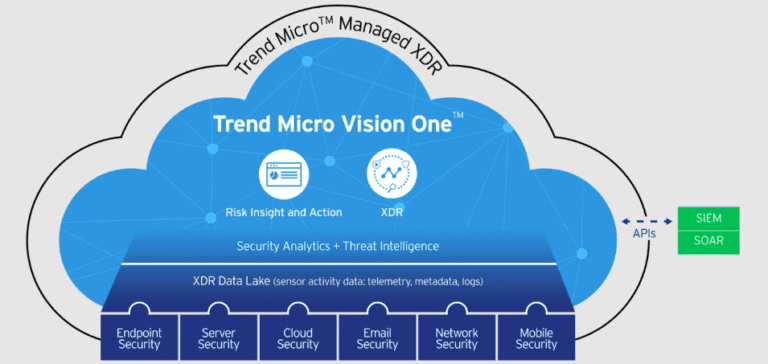

5. Trend Micro Managed XDR

Trend Micro Managed XDR هو منتج Trend Micro الجديد الذي يوفر مجموعة كاملة من حلول الأمان للأشباه الموجودة على شبكة الإنترنت. يساعد الشركات ومقدمي الخدمات على حماية موثوقيتهم من التهديدات التي تزداد تعقيدًا ومتواصلة ومنتشرة.

وخاصة، Trend Micro Managed XDR هو حل أمان يوفر الحماية المتعددة الطبقات ضد التهديدات المستهدفة. يوفر الحماية ضد الهجمات المستهدفة من خلال استخدام نظام الذكاء المضمن الذي يكتشف ويمنع الأنشطة الخبيثة.

مع Trend Micro Managed XDR يوفر أيضًا حماية ضد القرصنة والهجمات الفيروسية الأخرى، وكذلك دفاع ضد تسريبات البيانات. علاوة على ذلك، يساعد المنظمات على حماية بياناتها من السرقة بواسطة المتسللين. أيضًا، يمنع الوصول غير المصرح به إلى المعلومات الحساسة من قبل الأطراف الخارجية.

ميزات

الإيجابيات من Trend Micro Managed XDR

- إنه الخيار الأفضل للشركات التي ليس لديها خبراء أمن على حدود الرواتب.

- يوفر رؤية من نهاية إلى نهاية، يكتشف الثغرات الآمنية في الوقت الفعلي، ويولد تقارير قابلة للتنفيذ.

- لديه القدرة على إدارة الأمان لعدة عناوين وتحديد التهديدات في الوقت الفعلي.

الجوانب السلبية لـ Trend Micro Managed XDR

- معظم المستخدمين يجدون حل Trend Micro Managed XDR باهظ الثمن.

- تمت إجراء النتائج بشكل متأخر.

- نظام الوكيل بطيء للغاية، يحتاج إلى تحسين أدائه.

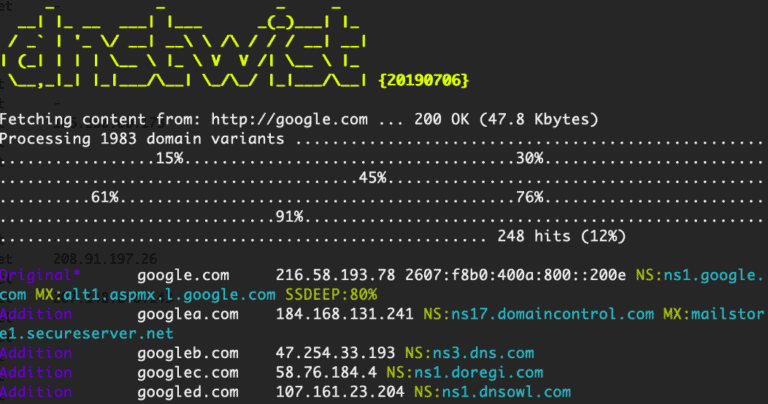

6. DNSTwist

DNSTwist هو أداة للبحث عن التهديدات التي تساعد المنظمات على التعرف على التهديدات والاستجابة لها. يستخدم عدة طرق التكرار للعثور على البرامج الضارة، وتحديد هجمات التصيد الاحتيالي، وتحديد المجالات الضارة.

بالإضافة إلى ذلك، يسمح للمنظمات بتتبع المجالات المخطئة التي يتم كتابتها، أو المشابهات المترابطة، أو اسماء المجالات الدولية (IDN). علاوة على ذلك، للعثور على القيم الشاذة، يمكنه أيضًا توجيه جميع النتائج والكشف عن صفحات التصيد الاحتيالي الحية.

ميزات

- أسماء المجالات التي تحتوي على شخصيات Unicode (IDN).

- اكتشاف صفحات التصيد الاحتيالي الحية.

- موقع GeoIP.

- تصدير التقارير.

- اكتشاف مضافات البريد المفترضة.

الإيجابيات لـ DNSTwist

- يستخدم خوارزميات لاكتشاف المجالات المشبوهة والمخطئة.

- لديه القدرة على اكتشاف صفحات التصيد الاحتيالي الحية.

الجوانب السلبية لـ DNSTwist

- لم يتم العثور على أي جانب سلبي لـ DNSTwist.

7. منصة Cynet 360 AutoXDR

علاوة على ذلك، فإنها تقدم مجموعة متنوعة من الخدمات، بما في ذلك تقييم الأخطار، واختبار الشوط الأمني، والأحداث الرقمية. يحتوي البرنامج أيضًا على ميزة لتحديد التهديدات المحتملة لأمن شبكة الشركة.

ميزات

- مطاردة التهديدات والسندباد.

- تحليل الذاكرة.

- يدعم نظام العسلة.

- الحماية من الاختراقات الذاتية.

- تحليل سلوك المستخدم وكيانات (UEBA).

- نهاية الكشف والرد على التهديدات.

- إدارة الإصلاحات الضارة.

- حماية الاختراق التلقائية.

إيجابيات من منصة Cynet 360 AutoXDR

- تحليل التهديدات التلقائي ومعالجتها عبر بيئتك.

- توفر نظرة أفضل وتساعد في الكشف عن التهديدات عبر البيئة.

- يسمح للمستخدمين بالتحقق مما إذا كانت تطبيقات SaaS تشكل أي مخاطر أمنية.

سلبيات منصة Cynet 360 AutoXDR

- غير متاح مدير السجلات.

- صعوبة في الكشف عن الخدمات المتصلة المشبوهة وشهدت بعض التباطؤ.

8. Gnuplot

من الواضح أن Gnuplot هو أداة موثوقة استجواب التهديدات، تصور البيانات، و أداة التحليل المستخدمة للكشف عن الشذوذ في البيانات. الخطوة الأولى في استخدام Gnuplot هي إعداد دليل العمل الخاص بك. سيكون هذا هو المكان الذي تقوم بحفظ ملفات البيانات المدخلة وملفات الإخراج.

ميزات

- يدعم البرمجة الشبكية.

- يستخدم محرك الرسم.

- يدعم أنواع مختلفة من الإخراج.

- أداة الأوامر.

الإيجابيات الخاصة بـ Gnuplot

- يتيح البرنامج المفتوح المصدر رسم البيانات في بعدين وثلاثة أبعاد.

- يستخدم أدوات تصور البيانات لمراقبة واكتشاف القيم المتطرفة.

- باستخدام أداة الأوامر، قد يغذي المفتشون gnuplot حجمًا هائلًا من البيانات المفصولة ويحصلون على نتائج فورية.

عيوب Gnuplot

- غير متاح واجهة الويب.

اقرأ أيضًا قائمة الامتثال لـ GDPR – شرح متطلبات التدقيق

9. إكسابيم أليون

Exabeam هي شركة تحليلات البيانات التي توفر منتجات للوكالات الحكومية والقطاع الخاص. تساعد في الكشف عن التهديدات الداخلية، ومنع الهجمات الإلكترونية، وإدارة المخاطر. يتمتع Exabeam بأكثر من عقد من الخبرة في البحث عن التهديدات الداخلية.

المنتج النشيط لـ Exabeam هو Exabeam Fusion – حل واحد يجمع بين تحليل المحتوى مع التعلم الآلي لتحديد الموظفين ذوي المخاطرة العالية استنادًا إلى بصماتهم الرقمية وسلوكياتهم.

الميزات

مواتير Exabeam Fusion

- يجمع البيانات المتعلقة بأنشطته من التطبيقات ويفحص ملفات السجل.

- يوفر تغطية كاملة ويساعد في تحقيق نجاح عمليات الأمان.

- يدعم أكثر من 500 تكامل وأنواع مخططات مسبقة الإعداد.

الجوانب السلبية لـ Exabeam Fusion

- إذا لم يكن لدى النقطة الفرعية اتصال بالشبكة، فهي ليست آمنة.

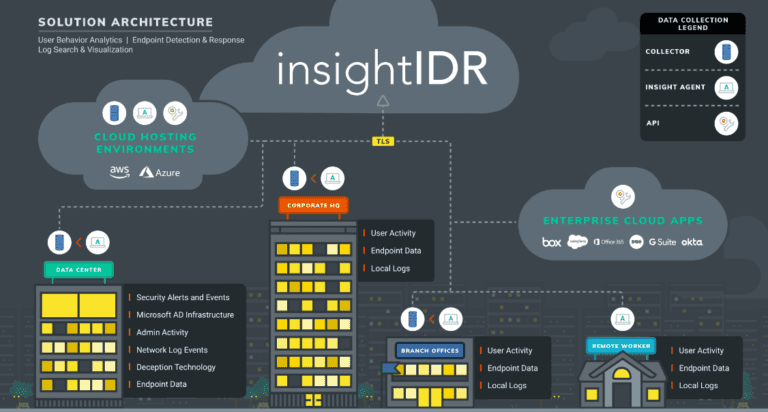

10. Rapid7 InsightIDR

Rapid7 InsightIDR هو منتج ذكاء سيبراني يستخدمه المؤسسات لتحديد التهديدات الإلكترونية. يستخدم المنتج تعلم الآلة لتحديد التهديد الأكثر احتمالاً ويوفر رؤى قابلة للتنفيذ. توضح الرؤى ما يفعله التهديد وكيف ينتشر ومن الذي يستهدفه.

يكتشف Rapid7 InsightIDR تلقائيًا الفيروسات الضارة المجهولة باستخدام تحليل منطقي للملفات في جهاز المستخدم أو على مشاركة الشبكة. كما يكتشف أيضًا أضداد جديدة بمراقبة التغييرات في نظام الملفات.

الميزات

- ذكاء التهديد.

- الكشف عن التهديدات على أساس الشذوذ.

- الكشف عن التهديدات على أساس التوقيع.

- كشف الحوادث والرد الفعلي.

- تحليل سلوك المستخدم وكيانات السلطة.

- حل خفيف الوزن، مبني للغرض السحابي.

- الرد التلقائي.

- إدارة الإنترنت.

إيجابيات Rapid7 InsightIDR

- الاستثمار وتقييم النتائج في أيام بدلاً من شهور.

- زيادة إنتاجيتك لتخليص المزيد من الوقت في يومك.

- يوفر الحل السحابي الأصلي أشرطة الكشف المستقبلية المستقرة.

سلبيات Rapid7 InsightIDR

- يجب على المستخدمين دفع مبلغ إضافي مقابل SOAR.

- مؤشرات الخروج من المعيار معقدة التحليل.

- تستهلك فحوصات تشغيل النظام بشدة الحزمة الشبكية مما يبطئ العمليات.

شكرًا لك على قراءة أفضل 10 أدوات البحث عن التهديدات في أمن الإنترنت. سننتهي الآن.

ملخص أفضل 10 أدوات البحث عن التهديدات في أمن الإنترنت (الإيجابيات والسلبيات)

يعتبر البحث عن التهديدات عملية الكشف عن وإزالة التهديد الذي لم يتم اكتشافه بواسطة أي نظام أمان. يعد البحث عن التهديدات مهمة معقدة وطويلة الأمد ومن المهم جدًا لأمان الشركة. باستخدام أداة البحث عن التهديدات ، يصبح الأمر أسهل بكثير للعثور على التهديدات. يمكن للأداة استخدام تقنيات مختلفة مثل التنقيب عن البيانات وتحليل حركة المرور في الشبكة ، إلخ. يعتمد معظم المؤسسات على هذه الأدوات البحث عن التهديدات للعثور على البرمجيات الضارة على الشبكات أو في الرسائل الواردة أو الصادرة.

Source:

https://infrasos.com/top-10-best-threat-hunting-tools-in-cyber-security/