أفضل 10 أدوات SIEM لرصد الهجمات السيبرانية (المزايا والعيوب). في هذا الدليل السريع، نقدم أداة SIEM وبعد ذلك نتصفح أفضل 10 أدوات SIEM، التي تساعدك في رصد الهجمات الأمنية.

اليوم، للحفاظ على شبكة آمنة، يجب على الشخص أن يمتلك أدوات أمان قوية ومتقدمة. من بينها أداة SIEM. في المقام الأول، تلك التي توفر تحليلًا في الوقت الحقيقي لأجهزة الشبكة، وتراقب عن كثب، وتنبهك في حالة وجود أي نشاط مشبوه.

نظرًا لشهرتها، قمنا بتقديم قائمة بأفضل عشرة أدوات SIEM يمكنك استخدامها لمراقبة أي هجوم سيبراني. لذا، دون مزيد من التردد، دعونا نبدأ مباشرة في ذلك.

لنبدأ مع أفضل 10 أدوات SIEM لرصد الهجمات السيبرانية.

اقرأ أيضًا SOAR vs SIEM – ما الفرق؟ (المزايا والعيوب)

ما هو أداة SIEM؟

مصدر الصورة: wallarm.com

نظام إدارة المعلومات الأمنية والأحداث، أو SIEM، يتكون من حزم برمجيات تتراوح من أنظمة إدارة السجلات إلى إدارة المعلومات الأمنية وتقارير أحداث الأمن. وبعبارة أخرى، إنه مجموعة من الأدوات التي تعمل معًا لتأمين الشبكة الخاصة بك. الفكرة هي توفير رؤية بزاوية 360 درجة داخل النظام، مما يجعل اكتشاف الأنشطة المشبوهة أمرًا سهلاً.

على الرغم من أن هذا النظام ليس مضمونًا بنسبة مئوية، إلا أنه مؤشر حرج على سياسات الأمن السيبراني المحددة للمؤسسات. بالإضافة إلى ذلك، فإن قدراته الفائقة في إدارة السجلات جعلتها مركزًا مركزيًا لشفافية الشبكة.

عادةً ما تعمل برامج الأمان على نطاق صغير. علاوةً على ذلك، فإنها تتناول التهديدات الأقل أهمية ولكنها تفوت الصورة الكبيرة للهجمات الإلكترونية. حتى عندما يقوم نظام اكتشاف الاختراق (IDS) بأكثر من مجرد مراقبة الحزم وعناوين IP، تظهر سجلات الخدمة فقط جلساتك وتغييرات التكوين. ومع ذلك، بمساعدة SIEM، يمكنك الحصول على نظرة عامة كاملة عن أي حادث أمان باستخدام رصد الوقت الحقيقي وتحليل سجلات الأحداث.

لماذا يعتبر SIEM مهمًا؟

فبعد كل شيء، أصبح SIEM عنصرًا أساسيًا للمؤسسات الحديثة. كل مستخدم أو متتبع يترك أثرًا افتراضيًا في بيانات سجل الشبكة. يستخدم هذا النظام بيانات السجل هذه لتوليد رؤى من الهجمات والأحداث السابقة. بدوره، يساعد النظام في تحديد حدوث هجوم ويتيح لك رؤية كيف ولماذا حدث.

علاوة على ذلك، مع ترقية وزيادة المنظمات إلى بنى تحتية تكنولوجيا المعلومات أكثر تعقيدًا، يصبح هذه الأداة مهمة أكثر. على عكس المعتقد الشائع، لا يمكن للحواجز النارية وأجهزة الحماية من الفيروسات أن تحمي تمامًا الشبكة. حتى عندما تكون هذه الإجراءات الأمنية موجودة، يمكن للهجمات اليوم الصفري أن تخترق النظام.

ومع ذلك، باستخدام SIEM، يمكنك معالجة هذه المشكلة لأنه يكشف نشاط الهجوم ويقارنه بالسلوك السابق على الشبكة. بالإضافة إلى ذلك، يميز السلوك بأنه استخدام شرعي ونشاط متشرد. بهذه الطريقة، يزداد حماية الحادث للنظام، ويقل الضرر إلى النظام أو الممتلكات الافتراضية.

يمكن أيضًا استخدام SIEM لتمكينك من الامتثال للعديد من اللوائح الصناعية الإلكترونية لإدارة القواعد. يوفر لك هذا النظام الأفضل المتطلبات التنظيمية المناسبة والشفافية على السجل. بهذه الطريقة، تولد رؤى وتحسينات واضحة.

العشرة الأفضل من أدوات SIEM لمراقبة هجوم الإنترنت

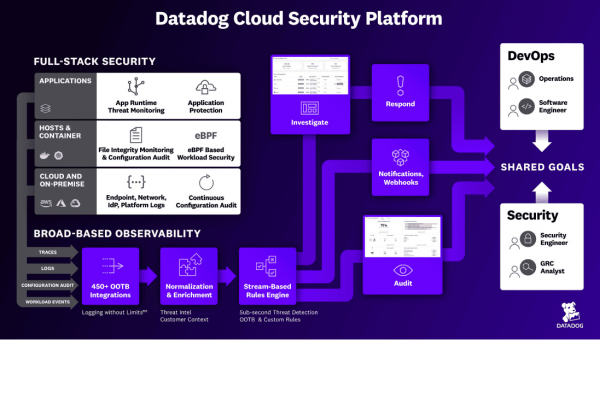

1. ضبط أمن Datadog

أول من قائمة العشرة الأفضل من أدوات SIEM لمراقبة هجوم الإنترنت هو ضبط أمن Datadog. بالتأكيد، يراقب المنصة في الوقت الفعلي وبيانات السجلات، مع التفكير في الأسباب الصحيحة. ثم، يحدد كل حدث تلقائيًا. يشمل فحص الثغرات الآمنية أو النشاط الخطأ والإبلاغ عنه إلى المهنيين الفنيين. تجمع هذه الأداة المعلومات المحلية عبر وكيل يرفع كل سجل إلى خادمها. ثم تحلل جميع الإشعارات الواردة وتضعها في ملف.

ميزات ضبط أمن Datadog

الميزات الحرجة التي يوفرها هذا SIEM هي:

- الكشف الفوري عن طريق الرصد الفوري.

- يسمح بالوصول إلى السجلات والآثار والقياسات وما إلى ذلك.

- يوفر العديد من التكاملات لتخصيص أمانك.

- الإعداد السريع والفريد.

الإيجابيات من ضبط أمن Datadog

- يوفر الكشف عن التهديدات في الوقت الفعلي.

- الرؤية الكاملة للأمان مع أكثر من 500 تكامل.

- يوفر تجربة مجانية لمدة 14 يومًا.

- الإعداد السريع والسهل ويعمل على الفور.

عيوب ضبط أمن Datadog

- العديد من الوظائف تجعل العملية مربكة.

اقرأ أيضًا قائمة الامتثال SOC 2 – شروط التدقيق المفصلة

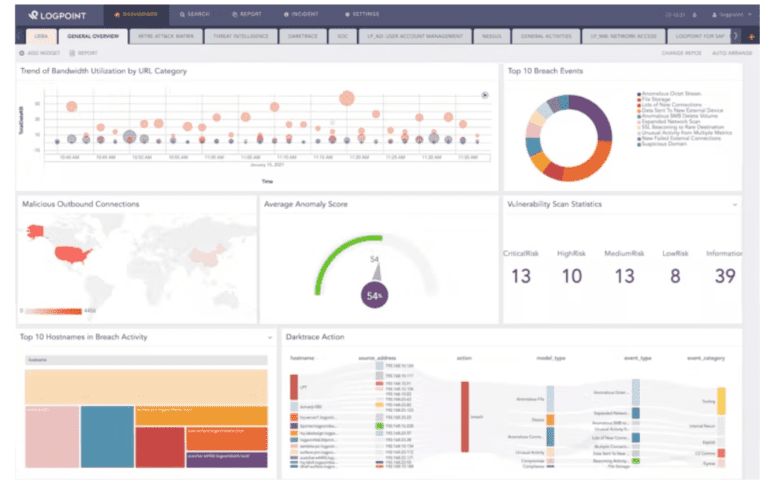

2. LogPoint

ميزات LogPoint

الميزات الحاسمة لـ LogPoint هي كما يلي:

- تحديد خط الأساس للنشاط باستخدام UEBA.

- يوفر تغذية تحليل التهديدات الذكاء.

- يتمتع بمعالجة فعالة.

- كشف اختطاف الحساب.

الايجابيات ل LogPoint

- يوفر الأوركسترا مع أدوات أخرى.

- ينفذ تقارير GDPR التقارير.

- يشكل قواعد الكشف عن التهديدات.

- يمتلك تحقيق للتهديدات الداخلية.

الجوانب السلبية لـ LogPoint

- لا يوفرون أي تجربة مجانية.

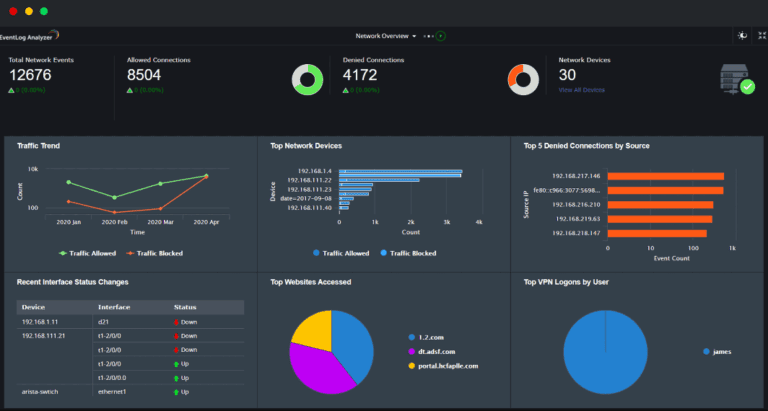

3. ManageEngine EventLog Analyzer

محاكم ManageEngine EventLog Analyzerأداة مجمع الأمن (SIEM) تساعد في إدارة السجلات واستخراج معلومات الأمن والأداء منها. فهي تجمع سجلات الأحداث التابعة لنظام Windows ورسائل Syslog ثم تنظمها في ملفات. بعد ذلك، تقوم بتدوير الملفات في مكان مناسب ودلائل ذات معنى للوصول إليها بسهولة. أيضًا، تحمي الملفات من التلف.

ميزات ManageEngine EventLog Analyzer

توفر الميزات الأساسية التالية:

- الكشف الفوري عن الاختراقات

- آلية التنبيه.

- نظام Windows سجل الأحداث ورسائل Syslog.

الإيجابيات المتعلقة بـ ManageEngine EventLog Analyzer

- إنها متاحة على متن أنظمة متعددة مثل Linux و Windows.

- يوجد نسخة للاختبار مجانًا.

- يدعم المراقبة المتكاملة للتوافق مع كل معيار أمان أساسي، بما في ذلك HIPAA و FISMA و PCI، إلخ.

- يوفر ميزة التنبيه الذكية التي تساعد في تخفيف الإفتراضية الخاطئة وتسهيل عملية الأولوية لأحداث معينة أو مناطق من الشبكة.

السلبيات المتعلقة بـ ManageEngine EventLog Analyzer

- نظرًا لكونه منتجًا غنيًا بالميزات، يجد المستخدمون الجدد صعوبة في استخدامه ويحتاجون إلى وقت طويل للتعلم حول الأمر.

اقرأ أيضًا جرب تقارير Active Directory المباشرة

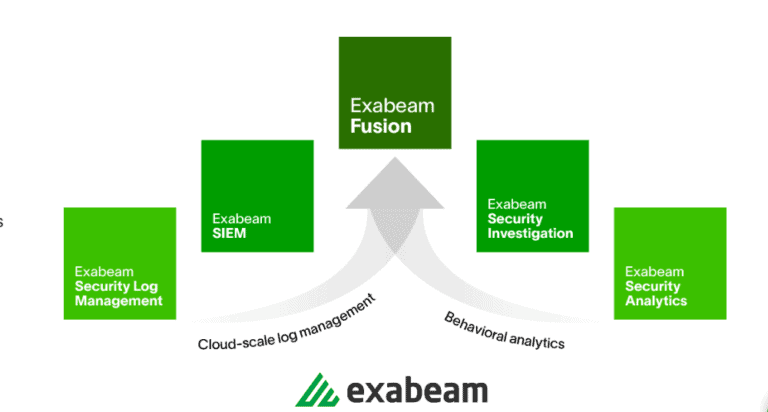

4. Exabeam Fusion

إكسابيم فيوجن يمكّن محللي تكنولوجيا المعلومات من جمع بيانات السجل القيمة واستخدام السلوكيات النشاط للكشف عن الإختراقات. كما يستجيب للحوادث تلقائيًا. تقنية مكافحة التخريب والتشخيص الشاملة SIEM هذه تستخدم استراتيجية غنية بالسلوك للكشف عن التهديدات، وجمع الأحداث ذات الصلة، واستبعاد الأحداث المسموح بها، واستخدام التعلم الآلي للكشف عن الإختراقات في الوقت الفعلي. علاوة على ذلك، يحسن معدلات الكشف، مؤكدًا النظر في جميع التنبيهات.

ميزات إكسابيم فيوجن

توفر إكسابيم فيوجن الميزات التالية:

- يمكن تكييف الأساسيات عبر UEBA.

- يشمل SOAR للكشف والاستجابة.

الإيجابيات لإكسابيم فيوجن

- هيكل بيانات لا نهائي

- قدرات التشغيل الآلي

- التحليلات المتقدمة

السلبيات لإكسابيم فيوجن

- لا يوفر أي تجربة مجانية أو قائمة أسعار.

5. مدير أحداث الأمان SolarWinds

برنامج مدير أحداث الأمان SolarWinds يساعد في تحسين وضعية الأمان. يثبت توافر هذه الأداة التوافق باستخدام حل إدارة المعلومات والأحداث الأمنية الخفيف الوزن والجاهز للاستخدام والبديل الأمني. تجعل استجابته المفصلة الفورية للحوادث مناسبة لأولئك الذين يسعون لاستغلال سجلات أحداث Windows لحماية البنية التحتية للشبكة من التهديدات المستقبلية.

ميزات مدير أحداث الأمان SolarWinds

- جمع وتوحيد السجلات المركزي.

- الترخيص البسيط والبديل الأمني.

- الكشف التلقائي واستجابة التهديد.

- مراقبة مطابقة الملفات المدمجةالمراقبة.

- أدوات تقارير التوافق المتكاملة.

- لوحة التحكم البديلة وواجهة المستخدم.

الإيجابيات لمدير أحداث الأمان SolarWinds

- يوفر تجربة مجانية لمدة 30 يوم.

- إنه يركز على المؤسسات ويقدم مجموعة واسعة من التكاملات.

- يوفر عملية تصفية السجل بسيطة.

- إنه أداة للتحليل التاريخي تساعدك على العثور على سلوكيات غريبة على الشبكة.

- يوفر العشرات من القوالب

سلبيات مدير أحداث الأمان SolarWinds

- هو منتج متقدم يستخدم فقط من قبل المحترفين. بالنسبة للمبتدئين، يستغرق بعض الوقت للتعلم.

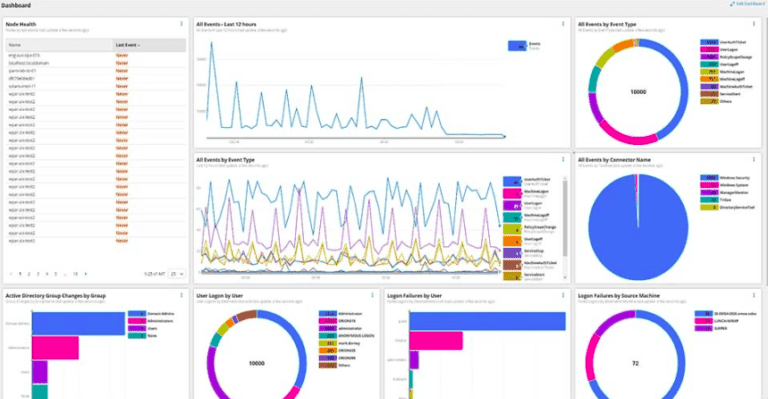

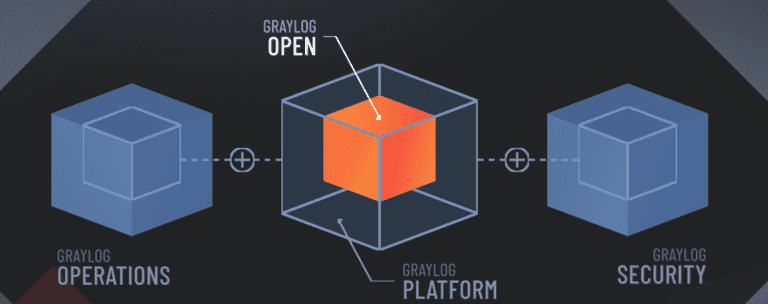

6. Graylog

Graylog هو نظام إدارة السجلات الذي يشمل حزمًا مثل مجموعة التجميع لجمع رسائل السجل المستمدة من النظام الأساسي. كما يجنب بيانات السجل من التطبيقات الأخرى المتكاملة مع الحزمة.

ميزات Graylog

الميزات الأساسية للأداة هي:

- Syslog و Windows Event.

- مجمّع.

- مجموعة التجميع.

- تكامل التطبيقات.

الإيجابيات لـ Graylog

- يتكيف مع وظائف SIEM.

- يوفر الأوركسترا.

- أداة استعلام على الفور.

السلبيات لـ Graylog

- يصعب تثبيته على Windows

اقرأ أيضًا أفضل 15 أداة فحص الإصابات في إمن الإنترنت

7. ManageEngine Log360

OSSEC هو واحد من أفضل أنظمة الوقاية من التسلل المستندة إلى المضيف (HIDS) التي تجعل الخدمات التي تقدمها أنظمة SIM قابلة للتبديل. تركز هذه الأداة بشكل رئيسي على المعلومات المتاحة في ملفات السجل للبحث عن دلائل على التسلل. بالإضافة إلى قراءة ملفات السجل، فإنها أيضًا تراقب مجاميع التحقق من الصحة للكشف عن التلاعب.

ميزات OSSEC

تتمثل ميزات OSSEC في:

- إدارة ملفات السجل.

- مجاني للاستخدام.

- خيار حزمة الدعم.

مزايا OSSEC

- يعمل كما SIEM و HIDS.

- واجهة مرئية قابلة للتخصيص وعالية الجودة.

- عيوب OSSEC

إصداره مفتوح المصدر لا يوفر دعمًا مدفوعًا.

- يتطلب أداة ثانوية للتحليل الإضافي.

9. AlienVault Unified Security Management

OSSEC هو أحد أفضل أنظمة الوقاية من الإختراقات المبنية على المضيف (HIDS) التي تجعل الخدمات التي يقوم بها أنظمة SIM قابلة للتبديل. يركز هذا الأداء بشكل أساسي على المعلومات المتاحة في ملفات السجلات للبحث عن أدلة الإختراق. بالإضافة إلى قراءة ملفات السجل، يراقب أيضًا مجموعات الملخصات الملتوية للكشف عن التلاعب.

ميزات OSSEC

ميزات OSSEC هي:

- إدارة ملفات السجل.

- مجاني الاستخدام.

- خيار حزمة الدعم.

الإيجابيات الخاصة بـ OSSEC

- يدعم أنظمة التشغيل المختلفة مثل Linux و Windows و Mac و Unix.

- يتوفر لديهم قوالب مبنية من قبل المجتمع تتيح لك بدء العملية فورًا.

- يعمل كـ SIEM و HIDS.

- واجهة قابلة للتخصيص وعالية البصرية.

السلبيات الخاصة بـ OSSEC

- لا يوفر نسخته المفتوحة المصدر دعمًا مدفوعًا.

- يتطلب أداة ثانوية للتحليل المزيد.

9. AlienVault Unified Security Management

التالي في القائمة هو من أفضل 10 أدوات SIEM لمراقبة الهجمات الإلكترونية هو نظام أمان آليان فالوت الموحد. إحدى أرخص أدوات SIEM باعتبارها برمجية. ومع ذلك، يأتي مع عروض جذابة جدًا. يحتوي هذا الحل التقليدي لـ SIEM على اكتشاف التدخلات، ومراقبة السلوكيات السلوكية المراقبة، وتقييم الضعف. يحتوي على تحليلات في المتنية تتوقعها معظم الناس من منصة قابلة للتوسيع.

ميزات آليان فالوت

ميزات برنامج آليان فالوت هي:

- مراقبة السلوك.

- اكتشاف التدخلات.

الإيجابيات الخاصة بآليان فالوت

- بمساعدة الذكاء الاصطناعي، يمكنك بسهولة مطاردة التهديدات.

- يمكن لبوابة قوة المستخدم التي تمنح العملاء مشاركة بيانات التهديد وتحسين النظام.

- هذه الأداة لا تقوم فقط بمسح ملفات السجل ولكن أيضًا توفر تقارير تقييم الضعف بناءً على الأجهزة والتطبيقات المسحوبة.

سلبيات آليان فالوت

- لا يوفر فترة تجريبية أطول.

- عدم وجود خيارات دمج كافية.

- يصبح السجل أصعب في البحث والقراءة.

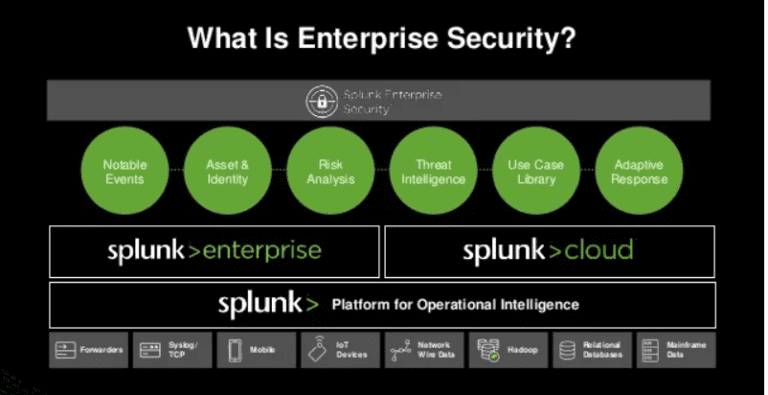

10. أمان Splunk Enterprise

سبلانك هو أحد أشهر برامج SIEM في العالم. لقد دمجت التحليلات في نظامها. علاوة على ذلك، يراقب الشبكات والآلات في الوقت الفعلي حيث يتنقل النظام بحثًا عن الإمكانات الضارة. كما أنه يشير إلى السلوكيات غير الطبيعية على الويب.

ميزات سبلانك

الميزات التي تتمتع بها هذه البرنامج هي:

- مستكشف الأصول.

- يراقب الشبكة في الوقت الفعلي.

- يحلل البيانات السابقة.

الإيجابيات الخاصة بسبلانك

- ترتيب الأحداث بسهولة.

- متوفر لكل من Linux و Windows.

- كشف التهديدات باستخدام التحليل السلوكي.

- مركز على المؤسسات.

- واجهة حسابية رائعة تتمتع بالصور العالية وخيارات التخصيص السهلة.

السلبيات الخاصة بسبلانك

- مناسبة فقط للمؤسسات الكبيرة.

- لا تتمتع بتفاصيل التسعير الشفافة. تحتاج إلى الانتظار للحصول على الاقتباسات.

- يستخدم لغة البحث المعالجة (SPL) لتصعيد منحدر التعلم والاستعلامات.

شكرًا لك على قراءة أفضل 10 أدوات SIEM لمراقبة الهجمات الإلكترونية (الإيجابيات والسلبيات). سنختتم.

الخاتمة لأفضل 10 أدوات SIEM لمراقبة الهجمات الإلكترونية (الإيجابيات والسلبيات)

لتلخيص الأمر، فإن SIEM هو أداة قوية يمكن للمؤسسات بجميع الأحجام الاستفادة منها. إذا كنت أيضًا تفكر في إضافة هذه الأداة إلى بنية الأمان الحالية الخاصة بك، فتأكد من النظر في مزاياها وعيوبها وميزاتها لتلبية احتياجات أمان الشبكة الخاصة بك. أعلاه توجد بعض الخيارات القوية التي يمكنك التحقق منها وزيادة أمان الشبكة لديك.

Source:

https://infrasos.com/top-10-best-siem-tools-for-cyber-attack-monitoring/