أفضل 10 أدوات لإدارة الوصول والهوية – Identity Access Management (المزايا والعيوب). في هذا المنشور، نقدم إدارة الوصول والهوية ثم نشرح عن أفضل أدوات إدارة الوصول والهوية التي يمكنك تنفيذها في عملك للحفاظ على البيانات بعيدة عن الأنشطة الخبيثة.

الأمان يلعب دورًا حاسمًا للشركات ذات الوجود عبر الإنترنت. في النهاية، يظل في صدارة استراتيجية إدارة الشبكة الخاصة بهم. لماذا؟ لأنهم يحتاجون دائمًا إلى معرفة المعلومات حول الأشخاص الذين يصلون إلى مواردهم الرقمية.

لذلك، من الضروري الاستفادة من كل حل متاح لهم، من البرمجيات إلى الأجهزة. بهذه الطريقة، سيحافظون على بياناتهم وشبكاتهم بأمان. بين هذه الطرق، أداة إدارة الوصول والهوية هي شيء يحافظ على سلامة البيانات والشبكة.

هل نبدأ مع أفضل 10 أدوات لإدارة الوصول والهوية – Identity Access Management (المزايا والعيوب).

اقرأ أيضًا SOAR vs SIEM – ما الفرق؟ (المزايا والعيوب)

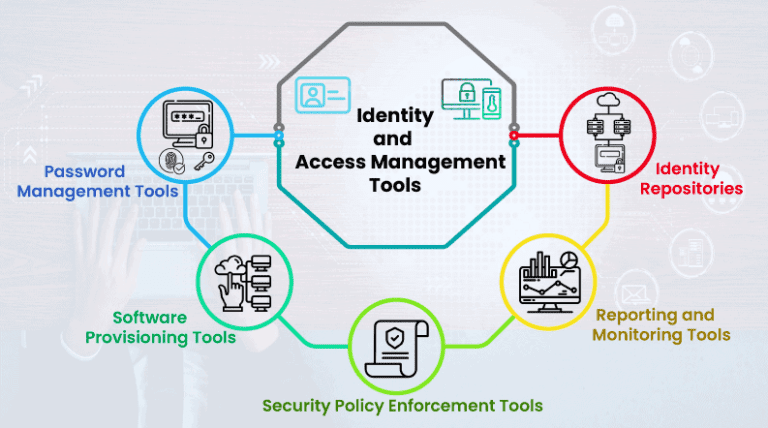

ما هي أدوات إدارة الوصول والهوية؟

أولاً، أداة إدارة الهوية والوصول أو IAM هي برنامج يجعل الوصول إلى البيانات والتطبيقات بشكل آمن وبسهولة. بالإضافة إلى ذلك، يضمن أن يكون الوصول إلى معلومات شركتك الحساسة مقتصرًا فقط على الموظفين المخول لهم. فلنفترض أن فريق المحاسبة يحتاج إلى الوصول إلى معلومات معينة لا يحتاجها فريق التسويق الخاص بك. بشكل أساسي، توفر أدوات IAM وصولًا مستندًا إلى الأدوار التي تحافظ على سلامة موارد شركتك.

تقوم أدوات IAM عادةً بأداء وظيفتين.

- تؤكد أن المستخدم والجهاز والتطبيق هم من يقولون إنهم هم. يتم ذلك عن طريق مقارنة الاعتمادات التي يقدمونها بما يملكه النظام في الملفات.

- بعد تأكيد الاعتمادات، يوفر البرنامج فقط الوصول الضروري.

قراءة أيضًا قائمة تدقيق الامتثال SOC 2 – شرح متطلبات التدقيق

فوائد حلول IAM

إذا استخدمت حلول IAM، فقد تتوقع الاستفادة من الفوائد التالية:

- انخفاض مخاطر انتهاكات البيانات.

- يوفر التحكم في الوصول الذي يشمل التطبيقات الفردية وواجهات برمجة التطبيقات والخدمات.

توفر تجربة مستخدم أفضل مع ميزات مثل SSO والواجهات المخصصة.

- يوفر تجربة أفضل للمستخدمين مع ميزات مثل واحدة للدخول وواجهات مخصصة.

- يقدم تسجيل جديد سلس عبر المؤسسات ، حتى عندما لا يكون النظام موجودًا.

- ضمان أمان المؤسسة يخلق ثقة العلامة التجارية ، مما يجعل عملك ملتزمًا وموثوقًا وموثوق به.

- توفر السحابة المبنية على الأجور الوصول والسيطرة على المستخدمين والتطبيقات الموجودة في أي مكان في العالم.

- تحسين السيطرة على الوصول والأذونات لحسابات المستخدم.

أفضل 10 أدوات إدارة الهوية والوصول (IAM)

1. توينغيت

Twingate هو الأول في قائمة أفضل 10 أدوات لإدارة الهوية والوصول – إدارة الوصول إلى الهوية. بمساعدة Twingate، تقوم الشركات الناشئة بالنمو بسرعة بتنفيذ حلاً آمنًا للوصول بثقة صفرية دون المساس ب الأمان، السهولة في الاستخدام أو الأداء. بالإضافة إلى ذلك، يعتقد أن عبارة “العمل من أي مكان” يجب أن تعمل فقط. بالإضافة إلى ذلك، تستبدل منصة الوصول الآمن VPNs التقليدية بحلول الشبكات الحديثة التي تضع الهوية أولاً. كما تتضمن أمانًا مصنفًا للشركات مع تجربة مستخدم مصنفة للمستهلكين. يمكنك تثبيته في 15 دقيقة فقط وتكامله مع جميع سحابة المركزية و مزودي الهوية.

مزايا Twingate

- تنفيذ مستمر لشبكة ثقة صفرية معاصرة، والتي تكون أكثر أمانًا وصيانة من VPNs.

- تجربة إدارة مبسطة ومبسطة.

- فصل تلقائي لحركة المرور العملية / الشخصية.

- توفير التحكم على مستوى الموارد، مما يقيد المخترقين من الوصول إلى شبكتك بأكملها عند اختراق مستخدم واحد.

إدارة وصول المستخدمين بشكل مركزي إلى التطبيقات الداخلية، بغض النظر عن مكان الإقامة أو في ال سحابة .تجربة مستخدم بسيطة وسريعة.

- يدير بشكل مركزي الوصول المستخدم للتطبيقات الداخلية، بغض النظر عن مكان تواجدها سواء كان على السطح أو في السحابة السحابة.

- تجربة مستخدمين بسيطة وسريعة.

- يحل مشكلات طلبات DNS محليًا على شبكة عن بعد، لذا تعمل الأسماء المستعارة وعناوين IP المعتادة.

الجوانب السلبية لـ Twingate

- ليست مناسبة للمؤسسات ذات المتطلبات الأمنية العالية.

- يوفر تكاملًا وخدمة إستشارية فاخرة فقط.

- لا يوفر التحكم في الوصول على مستوى المنفذ.

- لا يوفر عميل Linux GUI في هذا الوقت.

2. Ping Identity

هوية البينغ هي أحد الزعماء في مجال إدارة الوصول والهوية. بالتأكيد، إنها خيار مثالي للمؤسسة التي ترغب في تعزيز أمان أصولها المستندة إلى السحابة دون التنازل عن واجهة المستخدم للعملاء. كما أنها تتحكم في الوصول إلى الأنظمة الأساسية والهجينة. باستخدام هوية البينغ، يمكنك المصادقة على أي جهاز، سواء كان محمولًا أو لوحيًا أو محمولًا أو سطحيًا. إنه أفضل أداة لإدارة الهوية والوصول للتكامل مع حلول الهوية والوصول الأخرى، بما في ذلك الدليل النشط، Active Directory، Oracle، CA Technologies، و IBM.

مزايا هوية البينغ

- تدعم SSO، MFA، وفرض المصادقة.

- قابلة للتطبيق على الأنظمة الأساسية أو السحابية أو الهجينة.

- خيار كتابة الكود يدويًا في حال فشل الإشعار

- الإشعار الفوري.

- خيار تسجيل الدخول من عدة أجهزة.

- تطبيق عبر منصات متعددة

عيوب هوية البينغ

- تركز فقط على شركات المستوى الأعلى. ليست مناسبة للشبكات الصغيرة.

تتطلب الإشعارات الاتصال بالإنترنت. يمكن أن يكون مشكلة محتملة عند وجود ازدحام في الشبكة. لا تدعم جميع سير العمل والخطافات.

- الإشعارات تتطلب الإنترنت. قد يكون من الممكن أن يكون هناك مشكلة عندما يكون هناك ازدحام في الشبكة.

- لا يدعم جميع سيناريوهات العمل والخطوات.

- يجب أن تكون المزيد من الوظائف متاحة على الموقع مثل PingID.

3. InfraSOS

الإيجابيات في InfraSOS

InfraSOS هو حل موحد للتقارير والإدارة في AD و Teams و Exchange و Microsoft 365 و Azure AD reporting لتبسيط مهام إدارة المستخدمين في Active Directory و Office 365. ونتيجة لذلك، تحصل على 200 تقرير مدمج reports يشمل تقارير عن inactive user accounts و Microsoft 365 licenses و أوقات last logon للمستخدمين. كما يتيح لك بناء سيناريوهات عمل مخصصة لإنشاء تذاكر و compliance و automate مهام AD وتفويض المهام للفنيين.

- العمل والتكامل مع منتجات Microsoft الأخرى وبيئات AD الموجودة على الأرض AD environments.

- متسعة للغاية ويمكنها إدارة حسابات آلاف المستخدمين.

- ميزات التقارير جميلة.

- يُسرّع عمليات توظيف الموظفين الجدد وإنهاء خدمتهم.

- يساعد في توليد تقارير السجلات للمساعدة في تنظيف AD.

- لا يلزم بنية أُرضية محلية، كل شيء يعمل عبر منصتنا SaaS.

عيوب InfraSOS

- يوفر التقارير فقط عبر بوابة منصتنا SaaS في الوقت الراهن.

- متاح فقط باللغة الإنجليزية

تحسين أمان Active Directory & Azure AD الخاص بك

جربنا الآن مجانًا، والوصول إلى جميع الميزات. – 200+ قالب تقرير AD متاح. قم بتخصيص تقارير AD الخاصة بك بسهولة.

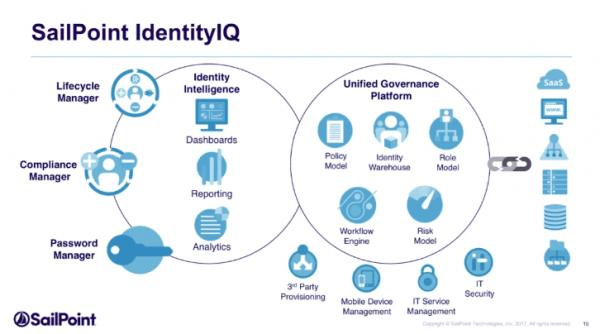

4. SailPoint Identity IQ

سيل بوينت أيدنتي تاي كوي هو الرائد في حلول IAM. تعتمد الشركات على هذا البرنامج بسبب قدرته القوية على حماية الهوية والتخصيص. ويمكنك أيضًا استخدام هذا الحل كوظيفة مستقلة أو داخلية أو كحل Identity as a service. علاوة على ذلك، بمساعدة IdentityIQ، يمكنك الحصول على قائمة طويلة من التطبيقات لإدارة الوصول إليها. كما أنه يتحكم في مخزون البيانات.

الفوائد المتعلقة بسيل بوينت أيدنتي تاي كوي

- يوفر نظرة حول حماية الهوية الجيدة في مؤسستك.

- يتم تكامله مع مجموعة كبيرة من منصات المؤسسات.

- لوحات التحكم ذات التخصيص العالي والتي يسهل تنقلها.

- يسهل الاتصال بالتطبيق الداخلي لاستخراج حقوق المستخدم لموظفي الشهادات.

- عملية التسويق والتسويق سهلة.

- يحمي ويدير الوصول إلى التطبيقات والموارد الحرجة عبر المجموعة.

العيوب المتعلقة بسيل بوينت أيدنتي تاي كوي

- يتطلب تخصيصًا كبيرًا لجعله يعمل.

- لا يتوافق على نطاق واسع للبيئات الكبيرة أو عندما لا تكون البيانات نظيفة بنسبة 100٪.

- في نموذج تشبيهي حيث لم يتم تنفيذ التشغيل التلقائي للتطبيقات بالكامل، يعني أنه يمكن أن يكون هناك عدم اتساق في العملية، مما يؤدي إلى حسابات مكررة.

- قدرات التدقيق والسجل محدودة.

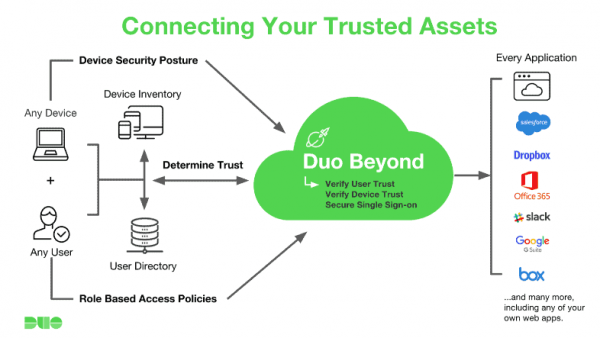

5. سيسكو دو سيكيرتي

استحوذت سيسكو على Duo Security في عام 2018، مما يوفر لها حضورًا قويًا في كل من IAM و Zero Trust. نظام تأمين التقسيم الدقيق للبروتيكولات Tetration للأمان وشبكة SD Access Fabric وحلول Identity Services NAC تجعل من سيسكو الحل الوحيد الذي يوفر IAM والتقسيم الدقيق والثقة الصفرية والتحكم في الوصول إلى الشبكة.

الايجابيات المتعلقة بسيسكو دو سيكيوريت

- إنه سريع تقريبًا بدون تأخير بين تشغيل طلب MFA واستلام الإشعار على هاتف آيفون.

- تحتوي منتجاتها على واجهة الأوامر القصيرة CLI، وهي بسيطة الاستخدام والفهم.

- بالإضافة إلى طبقة MFA المضافة، يمكن إضافة كود أمان بأربعة أرقام بسيط إلى طلب التوثيق.

- يحمي البيانات الحساسة.

- يمكن للمستخدمين استخدام طرق توثيق مختلفة.

السلبيات المتعلقة بسيسكو دو سيكيوريت

- في بعض الأحيان يستغرق إرسال إشعار الدفع وقتًا طويلاً.

- غالبًا ما يتعطل عند انخفاض سرعة التردد المؤقت.

- نظرًا لأن واجهة المستخدم الرسومية مكتوبة بلغة جافا، قد يتصرف بشكل غير صحيح برنامج ADSM لتكوين ASA.

- قد تكون البيانات الافتراضية التي يرسلها التطبيق مدعاة للقلق.

6. JumpCloud

JumpCloud يوفر لك تسجيل الدخول الفردي الوصول، مما يجعل عملية الوصول إلى الموارد بسهولة وبأمان. إنه مناسب للتطبيقات المتمركزة في الموقع والسحابية، وشبكات macOS و Linux والبنية التحتية، و نظام التشغيل ويندوز. كما يوفر تقارير ورؤى لتسجيل نشاط المستخدمين. بهذه الطريقة، يمكن لفريق الأمان رؤية محاولات الوصول التي قد تشير إلى أن هوية ما قد تم التلاعب بها. علاوة على ذلك، يوفر إدارة عن بعد لتمكين فريق الأمان من التعامل مع المشكلات بمساعدة هوية المستخدم.

مزايا JumpCloud

- تشمل جميع أنظمة التشغيل لإدارة أجهزة الجوال.

- منصة مركزية واحدة لإدارة سهلة.

- تصفح واجهة المستخدم بسهولة على المنصة.

- تشغيل النصوص على خوادم ويندوز.

- فريق دعم جيد، تحديثات مستمرة وإدارة مستخدمين ممتازة.

عيوب JumpCloud

- تتطلب التقارير على JumpCloud API.

- التصحيح التطبيقات فقط يمكن تصحيح النظام الأساسي

- إعدادات SSO المسبقة ليست دائمًا صحيحة.

- لا يدعم تغيير اسم المجال.

- ليس من السهل دائمًا التوثيق ، يجب تنزيل المصادق كتطبيق منفصل.

اقرأ أيضًا اكتشف أداة التقارير للنظام الفعال للدليل

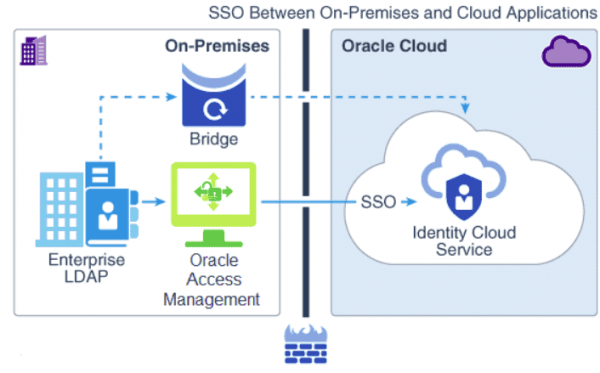

7. خدمة سحابة خدمات الهوية العلامة التجارية

خدمة سحابة خدمات الهوية العلامة التجارية هي حل IAM يوفر خدمة سحابية غير محدودة تلبي احتياجات الشركات من تخزين البيانات وخدمات الشبكة إلى مساحة اختبار التطبيقات ، إلخ. بمساعدة IDCS ، يمكنك الحصول على تحكم أفضل ومركزي لوصول المستخدمين إلى ملكياتهم الرقمية المحلية ، PaaS ، وSaaS.

الإيجابيات من خدمة سحابة خدمات الهوية العلامة التجارية

- يتعامل مع حجم كبير من الزيارات بسهولة.

- سهولة التنفيذ والصيانة.

- لديها توفير سلاس للمستخدم ومعالجة التنظيم.

- تزامن LDAP بناءً على Microsoft Active Directory مع تأخير أدنى ما يمكن بين الدلائل.

- القدرة على أتمتة إدارة الوصول، إنها حلاً شاملًا جدًا، ومن السهل استخدامه.

عيوب خدمة سحابة هولندية الهوية

- التخصيص صعب ويصعب تنفيذ تحسينات جديدة بشكل مباشر.

- يحتاج إلى تخصيص للوصول إلى العديد من الميزات.

- من الصعب فهم تدفق الأحداث.

- إنه مكلف للغاية في شراء ترخيصه للشركات الصغيرة.

8. Okta

أوكتا هي إدارة الوصول و التوثيق و التوثيق المفرد. يتمتع بنهج SaaS مبني على الخدمة السحابية البسيطة والسهلة الإدارة، مما يساعدك على تنفيذ IAM والثقة الصفرية دون الكثير من التعقيد. علاوة على ذلك، يوفر تتبع السلوك والمنتجات مع عدد كبير من خيارات التوثيق مثل متعدد العوامل والأمن البيولوجي والتوثيق المفرد. هو إحدى المسارات السهلة للثقة الصفرية وإدارة الهوية المتقدمة.

الإيجابيات الخاصة بأوكتا

- إدارة مخصصة لأدوار المستخدم والتعيين للتوثيق.

- يدعم أنواع التوثيق المتعددة.

- يساعد المنظمات على الالتزام بمعايير الامتثال.

- يمكن أن تتصل بالتطبيقات والأنظمة الخارجية الثالثة التي تعزز الأمان وتجربة المستخدم.

- يسمح بحفظ كلمات السر الآمنة وتوحيد أدوات العمل.

السلبيات الخاصة بأوكتا

- يتطلب توثيق التطبيقات الموجودة على الأجهزة المكتبية عتاد باهظ الثمن.

- في بعض الأحيان لا يعمل التعبئة الويب التلقائية.

- جهد التكامل الواحد هو مرتفع للغاية للإعداد الأولي.

- تتوقف أوكتا لفترة قصيرة جدًا مما يجعلنا نتسجل فيها عدة مرات في اليوم.

اقرأ أيضًا استخدم تقارير المباشرة في Active Directory

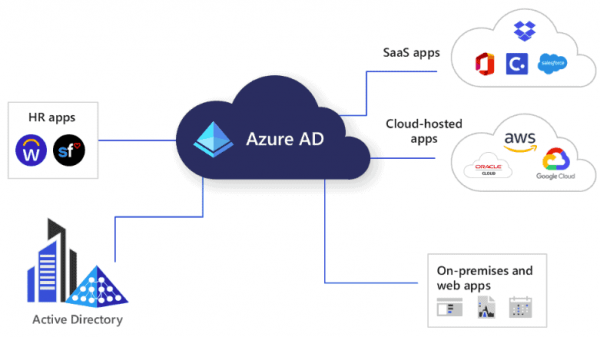

9. إدارة الهوية في مايكروسوفت أزور

بمساعدة إدارة الهوية في مايكروسوفت أزور، يمكنك حماية البيانات والتطبيقات الخاصة بك في البيئات السحابية والمختلطة. لديهم العديد من منتجات إدارة الهوية للعثور على ما تحتاجه بالضبط للأعمال التجارية الخاصة بك. يمكنك أيضًا تصنيف وتسمية البيانات لتسهيل تعيين الأذونات بناءً على أدوار المستخدمين. نظرًا لتتبع النشاط على البيانات المشتركة والتطبيقات، فأنت تعرف من يستخدم كل ملف.

الإيجابيات في إدارة الهوية في مايكروسوفت أزور

- إنها تحمي ببساطة البيانات والتطبيقات وحتى توفر الوصول المحدود.

- يوفر الوصول عن بُعد لإدارة الهوية الإدارة.

- يستخدم نفس الشكل وهيكل الأذونات المشابهة مثل المنتجات الأخرى من مايكروسوفت

- يمكنها إدارة آلاف الحسابات.

- تكامل مع منتجات مايكروسوفت الأخرى والبيئات AD الموجودة على الأرض.

- يسمح بإدارة مركزية للمستخدمين

السلبيات في إدارة الهوية في مايكروسوفت أزور

- يحتاج إلى صيانة وإدارة محترفة تستبعد الشركات الصغيرة والمتوسطة.

- التعقيد، خاصة بالنسبة للمستخدمين الذين ليسوا مألوفين مع طريقة مايكروسوفت في القيام بالأشياء

- التكامل مع نظام التشغيل Mac OS ليس سلسًا مثله مع عملاء Windows.

اقرأ أيضًا جرب تقرير آخر تسجيل دخول في Active Directory

10. CyberArk

آخر مركز في قائمة الأدوات العشرة الأفضل لإدارة الوصول والهوية – IAM هو CyberArk. تم التحقيق من قبل Idatptive في عام 2020، CyberArk يوفر SSO، MFA، وإدارة الحياة الهوية في قوة العمل الخاصة بك، النقاط الإنترنت، الطرف الثالث، المستخدمين المستهلكين، والأجهزة المحمولة. تحديد السلوكيات التحليلية تحدد خط أساس قيمة يثير تنبيهات وتغييرات الوصول عندما يكتشف السلوك غير الطبيعي. قدراتها، سهولة التوظيف، القيمة، والدعم يجعل هذه الحلول IAM صلبة.

الايجابيات الخاصة بـ CyberArk

- يجعل من السهل إنشاء وفرض سياسات الاعتمادية المخصصة

- يتم تكاملها مع مراكز البيانات الموجودة في الموقع والسحابة

- يوفر SSO و MFA التكيفي.

- من السهل تحديد الأنظمة ومراقبة حالتها من الواجهة.

- يوفر التحقق من الهوية عن طريق البيومترية.

- ميزات التقارير وإصلاح المشاكل الجيدة

عيوب CyberArk

- على الرغم من أنه خيار ممتاز للشركات الكبرى، لكنه لا يأتي بثمن كبير.

- أدوات تحليل السلوك الخاصة به معقدة بعض الشيء لدى العملاء غير المؤسسيين.

- لا تدعم خزانة HA

- لديها العديد من متطلبات الأجهزة / البرمجيات للإعداد الأولي، مما قد يجعل الجدول الزمني للتنفيذ يستغرق وقتًا طويلاً.

شكرًا لك على قراءة أفضل 10 أدوات IAM – إدارة الوصول والهوية. سنلخص الآن.

اقرأ أيضًا أفضل 15 أداة لفحص الثغرات في أمان المعلومات

ختام أفضل 10 أدوات IAM – إدارة الوصول والهوية

إدارة الهوية والوصول ضرورية في ضوء تزايد تكرار وشدة الهجمات السيبرانية على الشركات. وصارت جزءًا حيويًا مرتبطًا بإدارة واجهة برمجة التطبيقات ، أصبحت جزءًا حيويًا من أي نموذج عمل تجاري.

إدارة البيانات الجيدة هي مفتاح النجاح في أي صناعة، ولا يمكنك الحصول على إدارة بيانات جيدة بدون برامج IAM. حلاً لإدارة الوصول والهوية هو مجموعة من الميزات تتيح لمسؤولي النظام حماية البيانات الحساسة.

Source:

https://infrasos.com/top-10-best-iam-tools-identity-access-management/