قائمة التحقق من الامتثال لـ SOC 2 – متطلبات التدقيق الموضحة. في هذا المنشور، سنشرح الامتثال لـ SOC 2، معاييره، أهميته، وكل ما ترغب في معرفته.

في هذا العصر الرقمي، ارتفاع الاختراقات وهجمات الانتهاكات على البيانات مقلق للغاية، مما يجعلنا نشك في الامتثال الأمني لمقدمي الخدمات. لذلك، أمن المعلومات هو واحد من أكبر الاهتمامات لمنظمات تكنولوجيا المعلومات اليوم، وهنا يأتي دور SOC 2!

لذا، هل نبدأ مع قائمة التحقق من الامتثال لـ SOC 2 – متطلبات التدقيق الموضحة؟

ما هو الامتثال لـ SOC 2؟

أولاً وقبل كل شيء، SOC تعني السيطرة على منظمات الخدمات. وبالمثل، SOC 2 هو معيار الامتثال لمنظمات الخدمات الذي يوضح كيفية تأمين بيانات العملاء وخصوصيتهم. حسنًا، الامتثال لمعايير SOC 2 يدل على موقف أمني قوي لمنظمة الخدمات، مما يؤدي بها إلى كسب عملاء مخلصين.

ومع ذلك، قد تكون معايير SOC 2 فريدة لكل منظمة، اعتمادًا على ممارسات أعمالها الفريدة. يمكن لكل منظمة تطوير ضوابط تلتزم بواحد أو أكثر من معايير خدمات الثقة لكسب ثقة العملاء.

بالإضافة إلى ذلك، ستقدم تقارير SOC 2 رؤى أعمق للعملاء والأطراف المعنية والموردين وشركاء الأعمال في كيفية إدارة منظمة / مزود الخدمة لبيانات العملاء باستخدام ضوابط فعالة. بشكل أساسي، يعتمد ذلك على مبادئ السياسات والاتصالات والعمليات والرصد.

أنواع تقارير SOC

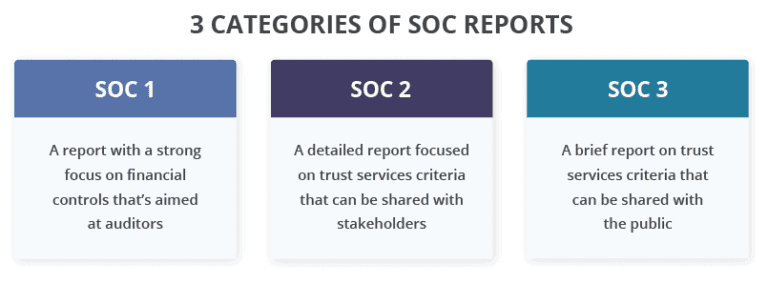

يتناول هذا المقال كل شيء عن تقرير SOC 2، لكن هناك ثلاثة أنواع من تقارير SOC بشكل عام، كما هو مبين أدناه:

- SOC 1: تم تطويره بعناية للمنظمات التي تقدم خدمات تقارير مالية لعملائها.

- SOC 2: هذا المعيار الأمني مصمم للمنظمات التي تواجه مخاطر ومخاوف متعلقة بأمان المعلومات. يستند إلى معايير خدمات الثقة ويمكن لأي مزود خدمة / شركة الاستفادة منه لتهدئة مخاوف عملائهم المحتملين.

- SOC 3: أيضًا يستند إلى TSC. ومع ذلك، لا يكون SOC 3 مفصلًا مثل SOC 2.

في النهاية، كل من SOC 1 و SOC 2 لديهما فئتان فرعيتان، هما النوع الأول والنوع الثاني.

القادم مع قائمة مراجعة الامتثال SOC 2 – شرح متطلبات التدقيق هو الحديث عن أنواع الامتثال.

أنواع الامتثال SOC 2

هناك نوعان رئيسيان من التدقيقات و التقارير SOC 2 – النوع الأول والنوع الثاني:

- النوع الأول من التدقيق والتقرير يفصل ما إذا كانت أنظمة مراقبة أمان البيانات الداخلية لمنظمة الخدمات تلتزم بالمبادئ ذات الصلة للثقة. يتم تنفيذ هذا النوع من التدقيق في تاريخ محدد، في لحظة معينة من الزمن.

- النوع الثاني من التدقيق والتقرير يشرح ما إذا كانت أنظمة التحكم والأنشطة التنظيمية للمنظمة لديها كفاءة تشغيلية مثلى أم لا. ونتيجة لذلك، يتم إجراء هذا النوع من التدقيق على مدى فترة طويلة من الزمن، في أي مكان بين 3 إلى 12 شهرًا. يقوم المدقق بإجراء اختبارات الاختراق لفحص وتقييم كيفية تعامل مزود الخدمة مع مختلف مخاطر أمان البيانات. وبنفس القدر، يكون تقرير التدقيق النوع II أكثر إضاءة بكثير مقارنة بالنوع الأول.

لكي تكون المنظمات متوافقة مع SOC 2 النوع II، سيقوم مدقق خارجي، عادة ما يكون شركة محاسبة مرخصة، بمراجعة السياسات والممارسات التالية لشركتك:

- البرمجيات: مراجعة برامج التشغيل والبرامج للأنظمة.

- البنية التحتية: الأجهزة والمكونات الفعلية للأنظمة

- الإجراءات: الإجراءات اليدوية والآلية المشاركة في عمليات النظام.

- الأشخاص: مدى صلة الأفراد المكلفين بعمليات مختلفة في النظام.

البيانات: المعلومات التي يجمعها النظام، ويستخدمها، ويخزنها، ويكشف عنها.

- البيانات: المعلومات التي يجمعها النظام ويستخدمها ويخزنها ويفصح عنها.

تحسين اتباع أمان Active Directory و Azure AD

جربونا مجانًا ، والوصول إلى جميع الميزات. – 200+ قوالب تقارير AD متاحة. قم بتخصيص تقارير AD الخاصة بك بسهولة.

معايير الخدمات الموثوق بها (TSC)

بالتأكيد ، معايير الخدمات الموثوق بها هي النطاق أو المجال الذي يغطيه التدقيق SOC 2 الخاص بك تغطية. لا يحتاج كل منظمة إلى الالتزام بجميع معايير TSC المذكورة. لا تنطبق جميع معايير TSC على جميع أنواع المنظمات ومكانتها الخاصة.

على سبيل المثال ، إذا لم تتعامل شركتك مع المعاملات أو المعاملات على الإطلاق ، فليس هناك حاجة لتغطية معيار “التكامل الصحيح” في تقرير SOC 2 الخاص بك فقط من أجل ذلك. يجب الالتزام فقط بمعيار “الأمان” ، ويمكن إضافة معايير TSC أخرى حسب مخاوف المستثمرين والعملاء المتعلقة بالمخاطر.

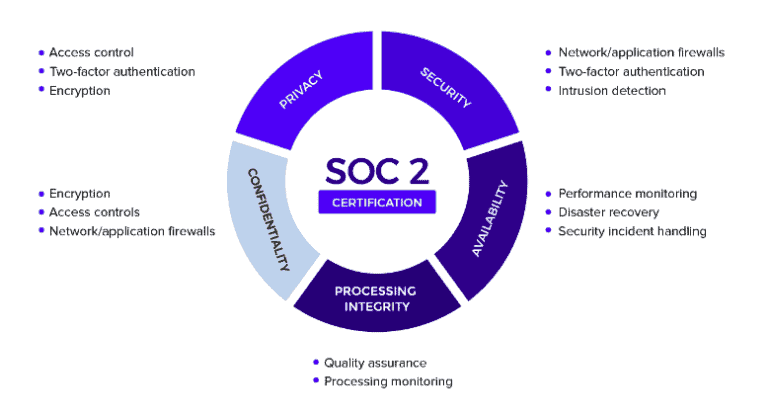

الـخمسة معايير رئيسية للخدمات الموثوق بها هي:

1. الأمان

يتوجب على المزود الخدمات/المنظمة اتخاذ تدابير فعالة لحماية الأنظمة الحاسوبية والبيانات من الالوصول الغير معتمد، كلهما المنطقي والمادي.

بالإضافة إلى ذلك، يتوجب أن تكون هذه الأنظمة آمنة من أي تدمير ممكن وتقريب البيانات الحساسة التي قد تؤثر على قدرة الشركة على إنجاز أهدافها التجارية. وفي الأساس، لا ينبغي أن يتسبب هذا بأي تأثير بشكل ما في دخولية النظم أو البيانات، أو في أخلاقية إجراء البيانات.

أكثر من تلك التحكمات الأمنية المتعاونة SOC 2 التي يتم مراجعتها هي تحديد الوصول المنطقي بالقيود للموظفين المعتمدين فقط داخل البيئة. ويتم اختبار أيضًا عناصر أخرى مثل:

- تحديد MFA (تحقق المستخدمين بعدة عوامل).

- قوانين حماية التواريخ.

- الجدران.

2. التوافر

يتم إتاحة الأنظمة وتشغيلها للاستخدام التجاري كما تم توفيره. وبالتزام المعتبر للمنظمات بتوثيق خطة التاسيس التجاري الاستمراري وخطة الإستعادة من الكارثة والأفعال. ويشمل هذا المعيار أيضًا اختبار أداء النظم الخاصة بالتخزين والإستعادة.

3. السرية

ونتيجة لذلك، يتم حماية البيانات السرية والبيانات التنظيمية بالإضافة إلى بيانات العملاء وفقًا لاتفاقية الأمان. وهذا يشمل العلاقات بين الأعمال ومشاركة البيانات السرية من أحد الأعمال إلى آخر.

4. سلامة المعالجة

وهو يتضمن معالجة النظام التي تكون مصرح بها، ودقيقة، وصحيحة، وفي الوقت المناسب، وكاملة. وبالمثل، ينطبق هذا على المؤسسات الخدمية التي تعالج المعاملات أو المدفوعات. قد يؤثر أصغر خطأ في المعالجة أو الحسابات مباشرة على الإجراءات الحيوية لعملائك أو المال.

5. الخصوصية

يجب على الشركات التي تجمع وتستخدم وتخزن وتحتفظ به وتعلن عن وتتخلص من “المعلومات الشخصية” للعملاء لخدمة أهدافها التجارية أن تلتزم بمبادئ الخصوصية القطاعية. من الواضح أن معهد المحاسبين التصنيفيين الكنديين (CICA) وجمعية المحاسبين المعتمدين الأمريكيين (AICPA) هم أولئك الذين يضعون تلك المبادئ.

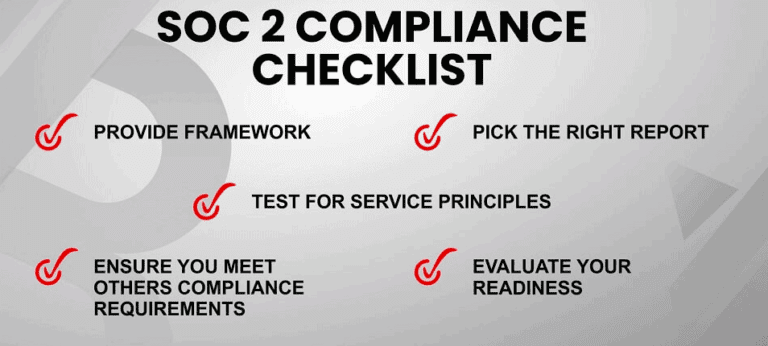

قوائمة الامتثال SOC 2

وقد فهمنا الآن أن “الأمان” هو أساس الامتثال SOC 2الامتثالوكل المبادئ التوجيهية الأخرى تعتمد على هذا المظلة الواسعة.

مبادئ أمان SOC 2 تتطلب من المؤسسات الخدمية حماية بيانات العملاء والأصول الخاصة بها عن طريق منع أي نوع من الوصول غير المصرح به. مفتاح هذا الوقاية هو ضوابط الوصول التي ستقلل من سوء الاستخدام أو الحذف غير المشروع للبيانات، والهجمات الخبيثة، وانتهاكات البيانات، وما إلى ذلك.

فيما يلي قائمة تدقيق بسيطة لامتثال SOC 2 تشمل جميع ضوابط النظام لتغطية المعايير الأمنية:

1. ضوابط الوصول: القيود المادية والمنطقية المفروضة على البيانات والأصول لمنع الأفراد غير المصرح لهم من الوصول إليها.

2. عمليات النظام: الضوابط لمراقبة العمليات التي تعمل حاليا. تحديد وحل أي ثغرة في العمليات التجارية.

3. إدارة التغيير: العمليات المسيطر عليها لإدارة بأمان أي تغيير يتم إجراؤه على البنية التحتية لتكنولوجيا المعلومات والنظام والعمليات وحمايتها من التعديلات غير المصرح بها.

4. التخفيف من المخاطر: تدابير الأمان وخطة العمل التي تساعد منظمة على الكشف عن المخاطر؛ والاستجابة والتخفيف منها، دون أن تعيق عمليات الأعمال الأخرى.

على أية حال، لا تحدد معايير احتساب SOC 2 لمنظمات الخدمة ما يجب القيام به وما لا يجب القيام به. بالإضافة إلى ذلك، تتحرر الشركات لاختيار التحكمات المتصلة بها لتغطية مبادئ الأمان المحددة.

متطلبات التدقيق SOC 2

يتضمن عملية التدقيق SOC 2 التحضير الأولي والتنفيذ النهائي. علاوة على ذلك، هناك بعض متطلبات أساسية لإجراءات التدقيق SOC 2:

التحضير للتدقيق

قبل توظيف شركة CPA لإجراء التدقيق SOC 2 لمنظمة الخدمة الخاصة بك، تأكد من القيام ببضع خطوات.

1. تحديد نطاق وأهداف التدقيق

تأكد من تحديد والإهتمام بمخاوف وأسئلة متعلقة بالمخاطر من قبل المؤسسات العملاء. وبالمقابل، سيساعدك ذلك على اختيار وتضمين التحكمات المتصلة في نطاق التدقيق.

إذا لم تكن متأكدًا من أي مجموعات التحكم في الخدمة (TSCs) التي يجب اختيارها لخدمتك، يمكنك طلب المساعدة من المدقق. مع نطاق واضح وخارطة طريق للتدقيق، ستتمكن من العمل على توثيق سياسات.

2. توثيق الإجراءات والسياسات

SOC 2 Type II هو إجراء طويل الأمد قد يستغرق أكثر من 3 أو 6 أشهر. ولذلك، من الضروري توثيق السياسات الأمنية المعلوماتية بدقة وشاملة وفقًا لمجموعات التحكم في الخدمة (TSCs). في الواقع، سيستخدم المدقق هذه السياسات لتقييم التحكم بناءً على ذلك.

قد يكون عملية التوثيق مضيئة الزمن حسب التحكم المختار والمبادئ. وبالمثل، يجب على المرء زيادة حجم الفريق العامل على التوثيق لتسريع العملية بأكملها.

3. إجراء اختبار تقييم الاستعداد

إلى جانب ذلك، قم بتشغيل اختبار تحليل الفجوة لتحديد مدى استعداد مؤسستك لممارسة التدقيق SOC 2.

اعتبر هذا التقييم اختبارًا مبكرًا. تحليل وتقييم ممارساتك والإطار والسياسات يساعدك على تحديد أي مخاطر مسبقًا إذا كانت موجودة.

التنفيذ النهائي للتدقيق SOC 2

بمجرد انتهاء مرحلة التحضير، ستنفذ شركة التدقيق المحاسبي (CPA) التدقيق وفقًا لقائمة SOC 2:

- مراجعة نطاق التدقيق: يناقش المحاسب المعتمد (CPA) نطاق التدقيق معك للوضوح وللتأكد من أن كلا الطرفين في نفس الصف.

- إنشاء خطة عمل مشروع: يقوم مدقق CPA بإعداد خطة فعالية وتوصيل الجدول الزمني المتوقع لإكمال الخطة.

- اختبار التحكم: مع النطاق التدقيقي في الاعتبار، يحلل المدقق بعمق ويختبر التحكم المختار للتحقق من الكفاءة التشغيلية المثلى.

- توثيق النتائج: يوثق المدقق تقييم التحكم والنتائج.

- تسليم التقرير النهائي للتدقيق: يصدر مدقق CPA التقرير النهائي للتدقيق الذي يتضمن رأيهم لإدارة الأمان المعلوماتي للمؤسسة.

أفضل الممارسات لتوافق SOC 2

يجب أن يشمل التحضير لتدقيق SOC 2 خطة تحضيرية تُسترشد بها بالتدبيرات التقنية والإدارية القوية لتبسيط العملية بأكملها. من المرجح أن تواجه المنظمات المستعدة أقل صعوبة وتحقق شهادة SOC 2 بشكل أسرع.

الأفضل ممارسات لتوافق SOC 2 هي:

1. تعيين سياسات إدارية

SOPs (إجراءات العمل القياسية) والسياسات الإدارية المحدثة هي عناصر أساسية تقوم عليها مبادئ الأمان الخاصة بك.

يجب أن تتوافق هذه السياسات بشكل جيد مع سير عملياتك التنظيمية والبنية التحتية وهيكل الموظفين والتكنولوجيات والأنشطة اليومية. الشيء المهم هو أن فرقك يجب أن يفهموا هذه السياسات بوضوح.

ومع ذلك، الأمان السياسات تحدد كيفية التوظيف السياسات الأمنية في بيئة الأمن التكنولوجيا الخاصة بك للحفاظ على خصوصية وأمان بيانات العملاء. يجب أن تغطي هذه السياسات الإجراءات الأمنية القياسية لمجالات مختلفة، مثل:

- استجابة للكوارث (DR): تحديد المعايير الواضحة والاستراتيجية للاستجابة للكوارث والنسخ الاحتياطي وشرح كيف تطبق وتدير وتختبر هذه المعايير.

- وصول النظام: تحديد كيفية التفويض أو إلغاء التفويض أو التقييد للوصول إلى البيانات الحساسة.

- استجابة للحوادث: تحديد كيف تكتشف وتبلغ وتحلل وتحل الحوادث الأمنية.

- تقييم المخاطر والتحليل: تحديد كيف تقوم بتقييم وإدارة وحل الأمن المخاطر ذات الصلة.

- الأدوار الأمنية: حدد كيف تعين الأدوار والمسؤوليات للأفراد بناءً على تعيينهم.

تأكد من مراجعة وتحديث هذه السياسات في الوقت المناسب، حيث يتغير أو يتطور عملياتك التنظيمية. يتحقق المدقق من هذه السياسات مقابل ضمانات الأمان لمراجع فعاليتها.

اقرأ أيضًا استخدام أداة مراقبة Azure AD

2. إنشاء ضمانات أمان تقنية

بالنظر إلى سياسات الأمان، تأكد من وجود ضمانات أمان تقنية قوية في مكتبة التكنولوجيا المعرفية الخاصة بك. يتم إنشاء هذه الضمانات الأمانية حول مجالات مختلفة، مثل:

- التشفير.

- جدران الحماية والشبكات.

- النسخ الاحتياطي.

- تنبيهات الشذوذ.

- أنظمة الكشف عن التهديدات (Intrusion Detection Systems).

- تفاصيل المراجعة تسجيل السجلات.

- الإصابة الماسح.

3. الوثائق

جمع جميع المعلومات والأدلة والمواد ذات الصلة التي تساعد على تسريع عملية مراجعة SOC 2. ثم جمع الوثائق التالية في مكان واحد:

- سياسات الأمان الإدارية.

- اتفاقيات وشهادات وشهادات متعلقة بالغطاء السحابي والبنية التحتية، بما في ذلك:

- تقرير SOC 2.

2. اتفاقية شركاء الأعمال (BAA).

3. اتفاقيات مستوى الخدمة (SLA).

- جميع الوثائق المتعلقة بالبائعين الثالثين مثل العقود والاتفاقيات.

- وثائق متعلقة بتحكم الأمان الفني.

اقرأ أيضًا الحصول على تقارير كلمة المرور Office 365

لماذا يكون التوافق SOC 2 ضروريا؟

يجب على المؤسسات الخدمية التي تقدم خدمات للمؤسسات العميل مثل PaaS و SaaS الالتزام بمعايير SOC 2.

لماذا؟ لأن التدقيق SOC 2 و التقرير يعملان كضمان للجهات المالكة، والعملاء، وجميع الكيانات المعنية بأن سياسات وممارسات السيطرة الداخلية لديك تلتزم بشكل صارم بإرشادات AICPA.

بنفس الوقت، يؤكد تقرير مستقل مثل هذا أيضًا أن المؤسسة مأمونة لحماية البيانات العمومية.

من يجري تدقيق SOC 2؟

تنظم AICPA تدقيق وتقارير SOC 2 ويتم إجراء هذه الإجراءات بواسطة مدقق ثالث من شركة CPA المرخصة. وفقط بهذه الطريقة ستتلقى المؤسسة الخدمية الشهادة الرسمية.

الشركة القانونية المحاسبية يجب أن تتمتع بتخصص في أمن المعلومات ويجب أن تضمن الموضوعية عن طريق الاستقلال تمامًا عن مقدم الخدمة المعنية.

تسمح لهذه الشركات القانونية المحاسبية بتوظيف مستشار خارجي ليس قانونيًا محاسبيًا لديه خبرة في أمن المعلومات للمساعدة في عملية التدقيق. ولكن التقرير النهائي سيتم نشره فقط من قبل القانوني المحاسب.

شكرًا لك على قراءة قائمة الامتثال SOC 2 – شروط التدقيق المفصلة. سنختتم.

ملخص قائمة الامتثال SOC2 شروط التدقيق المفصلة ملخص

للختام ، SOC 2 هي إحدى الأطر الرئيسية لمساعدة الشركات الخدمية في تحديد ضمانات أمان البيانات التي يستخدمونها لحماية البيانات للعملاء.

A ‘passed’ SOC 2 audit report confirms that a service organization is abiding by best security practices when handling clients’ personal and sensitive data. When a CPA firm has a negative opinion on an audit report, it may provide a qualified or adverse opinion for correction.

Source:

https://infrasos.com/soc-2-compliance-checklist-audit-requirements-explained/