قائمة التدقيق في الامتثال لمعيار ISO 27001 – متطلبات التدقيق. أمام الهجمات السيبرانية الضارة، يجب على الشركات تنفيذ حلول أكثر قوة. واحدة من الطرق التي تحمي بها المؤسسات أنفسها من الهجمات هي من خلال الامتثال للأمان السيبراني. في الواقع، يعتبر الامتثال للأمان السيبراني نهجًا لإدارة المخاطر يمهد الطريق لحماية البيانات والمعلومات.

توجد معايير متعددة لامتثال الأمان السيبراني لمساعدة المؤسسات على حماية أنظمة تكنولوجيا المعلومات الحاسمة. وبالتالي، تم تطوير معيار ISO 27001 من قبل منظمة القياسات القياسية الدولية (ISO) واللجنة الكهروكيميائية الدولية (IEC) لمساعدة الشركات في تأمين البيانات الحساسة ومعلومات العملاء. وبناءً عليه، يناقش هذا المقال ما هو معيار ISO 27001 ومتطلبات الامتثال والتدقيق المختلفة.

هل نبدأ المقال حول قائمة التدقيق في الامتثال لمعيار ISO 27001 – متطلبات التدقيق. استمر في القراءة!

ما هو استيفاء ISO 27001؟

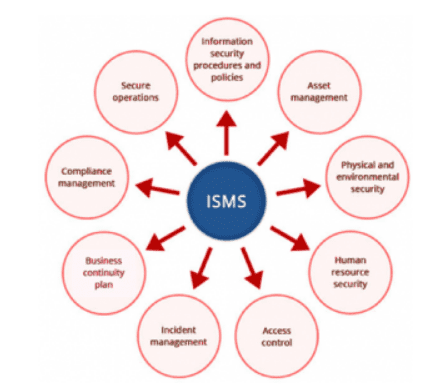

ISO 27001 هو معيار عالمي للأمن السيبراني مصمم لمساعدة المنظمات على تأمين أنظمتها المعلوماتية. بالإضافة إلى ذلك، يساعد المنظمات على تطبيق نظم إدارة الأمان المعلوماتي الفعالة (ISMS) لحماية المعلومات. في الأساس، يوضح المعيار متطلبات ISMS بحيث يمكن للمنظمة تنفيذه بسهولة وتكون واثقة تمامًا في حفظ المعلومات الآمنة.

ثانياً، تحدد معيار ISO 27001 متطلبات تأسيس وتنفيذ والحفاظ على وتحسين نظام إدارة الأمان المعلوماتي داخل سياق المنظمة. تحقيق ملائمة ISO 27001 الامتثال يضعك في مكان عظيم إذا كنت ترغب في ضمان العملاء وشركاء الأعمال بأمان البيانات الحساسة لهم. وهذا بدوره يمنحك ميزة تنافسية وسمعة أفضل.

متطلبات الامتثال لـ ISO 27001

مصدر الصورة: Imperva

لتحقيق الامتثال بـ ISO 27001، يجب عليك تنفيذ ضوابط أمان معلوماتي قوية. ومع ذلك، فهي عملية طويلة، مستمرة وتستغرق وقتاً طويلاً. هنا قائمة ISO 27001 لمساعدة منظمتك على تحقيق الامتثال:

1. تعيين فريق ISO 27001

الخطوة الأولى نحو تحقيق ملائمة مع ISO 27001 هي تكوين فريق لإشراف على تنفيذ نظام إدارة الأمان المعلوماتي (ISMS). علاوة على ذلك، يجب أن يمتلك أعضاء الفريق المعرفة والخبرة في الأمن المعلوماتي. إضافة إلى ذلك، يجب أن يكون لدى فريقك قائد لدفع المشروع.

علاوة على ذلك، يضع فريق الأمن خطة مفصلة توضح جميع عمليات تنفيذ ISMS، بما في ذلك الأهداف والتكاليف والمواعيد الزمنية، وما إلى ذلك. بالفعل، يتيح هذا الوثيقة في تقييم التقدم ويساعد الفريق على البقاء على المسار.

2. بناء ISMS الخاص بك

مصدر الصورة: أنيتيتش

بعد تعيين فريق أمن، تأتي الخطوة التالية نحو توافق ISO 27001 هي بناء ISMS داخلي. وبالمثل، يجب أن يكون ISMS شاملاً ويحدد النهج العام للمنظمة. ومع ذلك، يجب أن يوضح توقعات الإدارة والموظفين والشركاء عندما يتعلق الأمر بالتعامل مع البيانات الحساسة وأنظمة التكنولوجيا المعلوماتية (IT).

في الأساس، يجب أن يتم تخصيص نظام إدارة الأمان المعلوماتي (ISMS) لمؤسستك. يجب أن يتوافق مع عمليات الأعمال لشركتك وطبيعة المخاطر الأمنية التي تواجهها. علاوة على ذلك، يجب أن يغطي نظام الأمان المعلوماتي عمليات المؤسسة الداخلية بالإضافة إلى مساهمة كل موظف في تنفيذ نظام الأمان المعلوماتي.

3. تحديد منهجية التقييم المخاطري

التقييم المخاطري أمر حيوي عندما ترغب في تحقيق شهادة ISO 27001. لهذا السبب، يجب أن تتبع المؤسسة نهجاً منهجياً لفهم التهديدات الأمنية المحتملة، احتمالية حدوثها، وأي تأثيرات محتملة. وبالتالي، يبدأ تقييم المخاطر بتصوير الأصول الأعمال المعنية بالتعامل مع المعلومات. الخطوة التالية هي تحديد جميع الأصول وتوثيقها وفقاً للأولوية.

4. إجراء تقييم مخاطري

بعد ذلك، أجري تقييمًا للإنترنت المتصلة لتحديد أي نقاط ضعف قد تؤدي إلى الوصول غير المصرح به إلى بيانات حساسة. من الضروري إجراء تقييم أمني شامل لتحديد احتمال حدوث هجوم إلكتروني.

لإجراء تقييم خطر شامل، يجب عليك الجمع بين استراتيجيات مختلفة. وتشمل اختبار الاختراق، الهجمات الاجتماعية المهندسة، الاختبار اليدوي، القرصنة الأخلاقية، إلخ. توفر هذه الأدوات نظرة عامة على وضعية الأمان الخاص بك ومخاطر منظمتك. وأخيرًا، سجل عملية التقييم الخطر والنتائج.

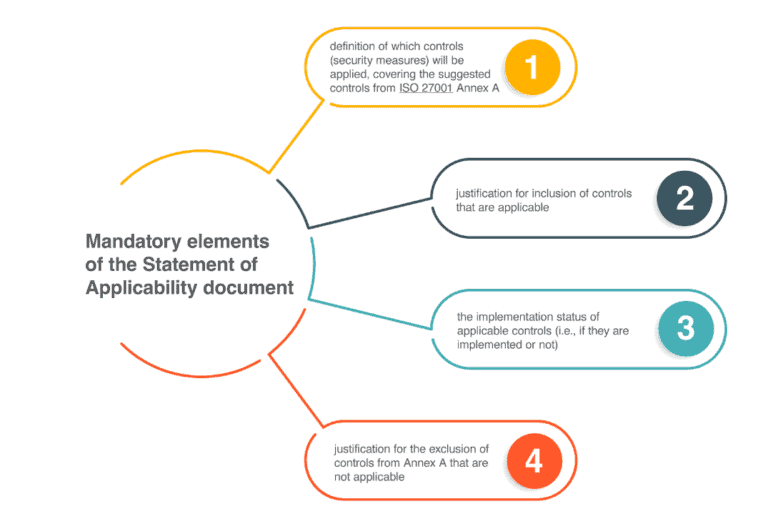

5. أكمل مستند بيان التطبيق (SOA)

مصدر الصورة: Advisera

يوضح بيان التطبيق (SOA) نطاق أمان النظام لمؤسستك. ينص البيان على جميع التحكم في الأمان المطبقة في مؤسستك. من الناحية المثالية، يحتوي ISO 27001 على مجموعة ضبط معروفة باسم الملحق A، والتي تحتوي على 114 ضبط ممكن. يجب عليك اختيار التحكمات التي تعالج المخاطر المحددة في تقييمك. علاوة على ذلك، يجب عليك أيضًا ذكر التحكمات التي تطبقها.

6. قرر كيفية قياس فعالية نظام الإدارة الأمنية (ISMS)

بعد تقييم المخاطر وملء بيان التطبيق، يجب أن تتابع مع أساس لتقييم التحكمات المُنفذة. على وجه الخصوص، يساعد هذا الأسلوب على تحديد أي مناطق مفقودة في نظام الإدارة الأمنية (ISMS) الخاص بك. يتضمن هذه الخطوة تحديد عتبة لجميع العمليات والسياسات والعتبات التي تحدد فعالية نظام الإدارة الأمنية (ISMS).

7. تنفيذ سياسات وتحكم في نظام الإدارة الأمنية (ISMS)

يجب أن يوضح وثيقة سياسة الأمان كيفية حماية الأصول التجارية، وكيفية التصرف في حالة هجوم إلكتروني، وتدريب الموظفين، والمراقبة، إلخ. في أي حال، يجب عليك أيضًا تنفيذ عمليات التحكم مثل الهوية وإدارة الوصول، والوصول بحد أدنى، الوصول على أساس الوظيفة، إلخ. تضمن هذه التحكمات أن يتمكن مستخدمون مصرح لهم فقط من الوصول إلى المعلومات.

8. تنفيذ برامج التدريب والوعي

Please note that the HTML entities like `&` are converted to their corresponding characters in the Arabic translation.

بمجرد تأسيس نظام إدارة الأمان المعلوماتي (ISMS) ، يجب عليك تدريب موظفيك حول المنهج الجديد للأمان. يتطلب معيار ISO 27001 من المنظمات تدريب الموظفين ليكونوا على دراية بمخاطر الأمان وكيفية التصدي لها. من الناحية المثالية ، يجب عليك استخدام الهجمات الاجتماعية وحملات التصيد الاحتيالي لاستغلال أي نقاط ضعف في الوعي بالأمان. بمجرد اكتشاف النقاط الضعف ، يمكنك تصميم نهج تدريبي أمني مخصص يعالج القضايا في الساحة.

9. جمع الوثائق والسجلات المطلوبة

للالتزام بمعيار ISO 27001 ، يجب عليك التوثيق السليم لكل إجراء أمني. تقديم دليل على الإجراءات وتجهيز الوثائق المطلوبة خلال التدقيق الداخلي.

10. إجراء تدقيق داخلي

إجراء تدقيق داخلي لنظام إدارة الأمان المعلوماتي (ISMS) يساعد على تحديد المناطق التي تحتاج إلى تحسين ويوفر نظرة داخلية في علاقة نظام إدارة الأمان المعلوماتي بالأهمية. اختر مرشدًا معتمدًا لـ ISO 27001 لإجراء التدقيق ومراجعة وثائق شاملة. بعد ذلك، قم بتنفيذ نصيحة التدقيق والتصدي لجميع عدم المطابقة التي تم الكشف عنها من قبل المرشد.

لا ينبغي أن يشمل التدقيق الداخلي الأشخاص المسؤولين عن تنفيذ نظام إدارة الأمان المعلوماتي. وهذا يؤدي إلى إجراء تدقيق شامل وغير متحيز يبرز القوى والضعفاء في نظام إدارة الأمان المعلوماتي.

11. مراقبة نظام إدارة الأمان المعلوماتي

يتطلب من المنظمات ISO 27001 مراقبة أنظمة وإجراءات الأمان. ومن المهم أن المراقبة تمكنك من الكشف عن أي نقاط ضعف جديدة في الوقت الفعلي. وهي أيضًا تتيح لك التحقق مما إذا كانت ضمانات الأمان تحقق الأهداف المطلوبة. يجب عليك تنفيذ حل مراقبة يراقب نظام الإدارة الأمنية (ISMS) باستمرار ويجمع سجلات المستخدم للفحص. يمنحك حل المراقبة الفعلي في الوقت الفعلي رؤية إلى جميع الأنشطة في النظام. في حالة حدوث اختلال، فإنه يرسل تنبيهات على الفور، مما يتيح لك تصحيحها على الفور.

12. إجراء الفحوصات والتقييمات اللاحقة

يتطلب ISO 27001 من المنظمات إجراء فحوصات وتقييمات أمنية لاحقة. يجب عليك عقد مراجعات الإدارة إما ربع سنوية أو سنوية. من الإلزامي إجراء تقييمات المخاطر سنويًا، إذا كنت بحاجة إلى البقاء متوافقًا.

13. إجراء فحص الترخيص

الخطوة الأخيرة تجاه الامتثال لـ ISO 27001 هي مراجعة معتمدة. تحتاج إلى توظيف مراقب خارجي لإجراء مراجعة ثانية بعد المراجعة الداخلية الأولى. تُجري مراجعة الشهادة المعتمدة بشكل أكبر وتُجري بواسطة هيئة معتمدة وهي عضو في المؤتمر الدولي للاعتماد (IAF). تبقى شهادة ISO 27001 لمدة ثلاث سنوات. خلال تلك الفترة، يجب على مؤسستك إجراء مراجعات سنوية.

التالي هو متطلبات التدقيق. يرجى متابعة قراءة مخطط الامتثال ISO 27001 – متطلبات التدقيق.

تحسين امتثال أمان Active Directory و Azure AD

جربنا مجانًا ، وصول إلى جميع الميزات. – 200+ نماذج تقارير AD متاحة. قم بتخصيص تقارير AD الخاصة بك بسهولة.

متطلبات التدقيق ISO 27001

مصدر الصورة: Alcumus

بشكل كبير، تعتبر فحوصات ISO 27001 ضرورية لضمان أن نظام إدارة أمن المعلومات يفي بالمعايير المحددة. تشمل هذه الفحوصات مراجعة من قبل مدققين مؤهلين للتحقق مما إذا كان نظام إدارة أمن المعلومات وعناصره يفي بمتطلبات المعيار. كما تتحقق مما إذا كانت وسائل التحكم والسياسات عملية وفعالة ويمكن أن تساعد في الحفاظ على موقف الأمان للمنظمة.

هناك نوعان من فحوصات ISO 27001:

الفحص الداخلي

يتم الفحص الداخلي من قبل المنظمة باستخدام مواردها الخاصة. إما باستخدام مدققيها الداخليين أو التعاقد مع طرف ثالث. يتضمن الفحص الداخلي مراجعة السياسات والإجراءات واختبار ما إذا كانت تتبع بانتظام. كما يتضمن التحقق مما إذا كانت النتائج من مراجعة الوثائق تفي بمتطلبات ISO 27001.

الفحص الخارجي

الفحص الخارجي يعرف أيضًا بالفحص الشهادة. يتم من قبل مدقق خارجي معتمد يراجع إجراءات منظمتك ووثائقها ووسائل التحكم للامتثال. بمجرد أن يكون المدقق الخارجي راضيًا عن تصميم نظام إدارة أمن المعلومات، يوصي بمنح منظمتك الشهادة. يقوم الجهة المعتمدة بإجراء فحوصات دورية قبل إعادة التصديق.

للبقاء متوافقة، يجب على المنظمة تلبية متطلبات الفحص التالية:

- استعراض إدارة فعال.

- توثيق محدث.

- تقرير التدقيق الداخلي.

- تحليل تقرير التدقيق.

مثاليًا ، يعد التدقيق وفقًا لـ ISO 27001 عملية مستمرة تتطلب نهجًا تنظيميًا. يجب عليك إجراء تدقيق داخلي مرة واحدة كل ثلاث سنوات للامتثال.

شكرًا لقراءة قائمة متطلبات الامتثال ISO 27001 – التدقيق. سنختتم.

قائمة متطلبات الامتثال ISO 27001 – الختام

على الرغم من عدم اشتراط ISO 27001 قانونيًا ، إلا أنه يوفر العديد من الفوائد للمؤسسات. يساعد في حماية المعلومات الحساسة وزيادة مصداقية الشركة. هذه الشهادة هي وسيلة ممتازة لعرض موثوقية شركتك للعملاء والشركاء. لذلك ، من الضروري أن تعمل مع جهة معتمدة لمساعدتك في تحقيق الامتثال لمعيار ISO 27001.

اقرأ مدونتنا للحصول على نصائح أمان السيبراني الأخرى مثل هذه!

Source:

https://infrasos.com/iso-27001-compliance-checklist-audit-requirements/