أكثر من 40٪ من الويب يعتمد على ووردبريس. ولكن هذا يجعل هذا النظام الإداري للمحتوى الشهير هدفًا جذابًا للقراصنة.

لذا إذا كنت تدير موقعًا على ووردبريس، عليك التأكد من أنه آمن. وهذا ليس مجرد مهمة تقنية، بل هو أيضًا مسؤولية رئيسية من عدة وجهات نظر مثل سمعة العلامة التجارية، وانتهاك البيانات، واستمرارية العمل.

أحد الأدوات التي تبرز في نظام ووردبريس هو WPScan. إنه ماسح أمان مصمم خصيصًا لووردبريس. يأتي بترخيص مجاني ومدفوع وفقًا لاحتياجاتك. كما أنه مثبت مسبقًا في توزيعات كالي لينكس.

لذا سواء كنت مسؤول موقع إلكتروني متمرسًا أو مالك موقع يبحث عن تحسين أمان موقعه، يمكن أن يساعدك WPScan في تحديد الثغرات قبل استغلالها من قبل المهاجمين.

قبل المضي قدمًا، هناك شيء مهم جدًا: الغرض من هذه المقالة هو مساعدة الأفراد والمؤسسات على تعزيز أمان مواقعهم على ووردبريس من خلال استخدام WPScan بفعالية.

على الرغم من أن هذه الأداة قوية للغاية في تحديد الثغرات، إلا أنه من المهم التأكيد على أن أي استخدام غير مصرح به لـ WPScan، مثل فحص المواقع دون إذن مناسب، ليس فقط غير أخلاقي ولكنه غير قانوني أيضًا.

هدفي في مشاركة هذه المعلومات هو تمكين مسؤولي المواقع والمطورين من تأمين مواقعهم بشكل استباقي، وحماية بياناتهم، وخلق بيئة على الإنترنت أكثر أمانًا للجميع.

سنغطي:

ما هو WPScan؟

WPScan هو أداة سطر أوامر تساعدك على تحديد الثغرات المحتملة في تثبيت WordPress الخاص بك. إنها مثل حارس أمن لموقع الويب الخاص بك، يحافظ على مراقبة الإضافات القديمة، والتهيئات الخاطئة، وغيرها من المشاكل الشائعة.

ما يجعل WPScan فريدًا هو تركيزه على WordPress. إنه يستخدم قاعدة بيانات تديرها خبراء الأمان، والتي يتم تحديثها بانتظام لتتبع آلاف الثغرات المعروفة في نواة WordPress، والإضافات، والقوالب.

ماذا يمكن أن يفعل WPScan؟

فيما يلي بعض الأمور التي يمكن أن يساعدك فيها WPScan:

-

كشف الإصدارات القديمة لنواة WordPress.

-

تحديد الثغرات في الإضافات والقوالب.

-

تعداد المستخدمين (على سبيل المثال، اكتشاف أسماء المستخدمين).

-

اختبار كلمات المرور الضعيفة (باستخدام هجوم القاموس).

-

البحث عن ملفات حساسة مكشوفة (مثل نسخ الاحتياطي أو سجلات التصحيح).

دعنا نرى الآن الأوامر الشائعة التي يمكنك استخدامها.

كيفية مسح موقعك على WordPress باستخدام WPScan

1. المسح الأساسي

يوفر الفحص الأساسي نظرة عامة على أمان موقع الووردبريس الخاص بك من خلال تحديد الثغرات الرئيسية أو سوء التكوين. يمكنه اكتشاف إصدار النواة الخاص بالووردبريس وتحديده في حال كان قديمًا، مما يسلط الضوء على المخاطر المحتملة مثل ثغرات حقن SQL أو البرمجة المتقاطعة (XSS) المرتبطة بالإصدارات القديمة.

قد يكشف الفحص أيضًا عن ملفات نسخ احتياطية يمكن الوصول إليها علنًا (على سبيل المثال، .sql أو .zip) أو ملفات تصحيح مثل debug.log، والتي يمكن أن تكشف عن معلومات حساسة مثل بيانات قاعدة البيانات أو مسارات الخادم.

يمكن أن يحدد نقص أو سوء تكوين رؤوس أمان HTTP مثل Strict-Transport-Security (HSTS) أو Content-Security-Policy (CSP)، والتي تعتبر حاسمة للحماية ضد هجمات تخفيض البروتوكول وتنفيذ النصوص غير المصرح به.

من الممكن أيضًا أن يتم تحديد الدلائل المفتوحة التي تكشف بنية ملفات موقعك والإضافات أو القوالب القابلة للاختراق بشكل محتمل إذا تم تحديدها في البيانات الوصفية العامة.

توفر هذه الاكتشافات نقطة انطلاق لمعالجة الفجوات الأمنية الأساسية.

wpscan --url http://yourwebsite.com

هذا ما ستراه على الطرفية الخاصة بك عند تشغيل هذا الأمر:

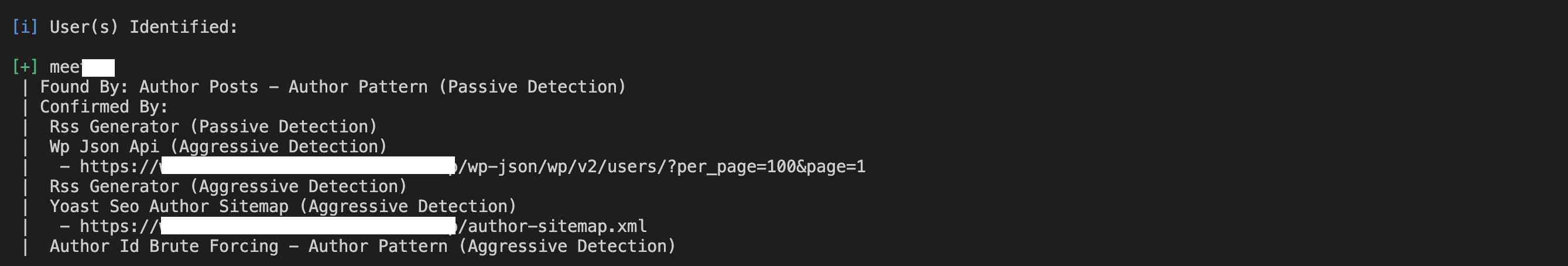

2. تعداد المستخدمين

تعداد المستخدمين عملية لتحديد أسماء المستخدمين على موقع الووردبريس الخاص بك. معرفة هذه الأسماء يمكن أن تساعد الهجمات في استهداف حسابات معينة لهجمات الكسر التام.

لتعداد المستخدمين، قم بتشغيل:

wpscan --url http://yourwebsite.com --enumerate u

سيظهر الإخراج أسماء المستخدمين:

إذا وجدت أسماء مستخدمين افتراضية مثل admin، يجب عليك استبدالها بشيء فريد وآمن.

إليك بعض الممارسات الجيدة لأسماء المستخدمين:

-

تجنب الأسماء الافتراضية: استبدل أسماء المستخدمين الافتراضية مثل

adminأوuserبشيء فريد وليس من السهل تخمينه. -

إعادة تسمية أسماء المستخدمين المعرضة للخطر: لتغيير اسم المستخدم، يمكنك إنشاء مستخدم جديد بصلاحيات المسؤول، ونقل ملكية المشاركات أو المحتوى، ثم حذف المستخدم القديم.

-

استخدم أسماء مستخدمين قائمة على الأدوار بحذر: تجنب تسمية الحسابات بناءً على أدوارها (على سبيل المثال،

editor،manager)، حيث يمكن أن تكون أهدافًا سهلة. -

تنفيذ قفل تسجيل الدخول: اجمع بين أسماء المستخدمين الآمنة مع الإضافات التي تقفل الحسابات بعد محاولات تسجيل دخول فاشلة متكررة.

-

تفعيل المصادقة الثنائية (2FA): إضافة 2FA يضمن أنه حتى إذا تم تخمين اسم المستخدم، يبقى الحساب آمنًا.

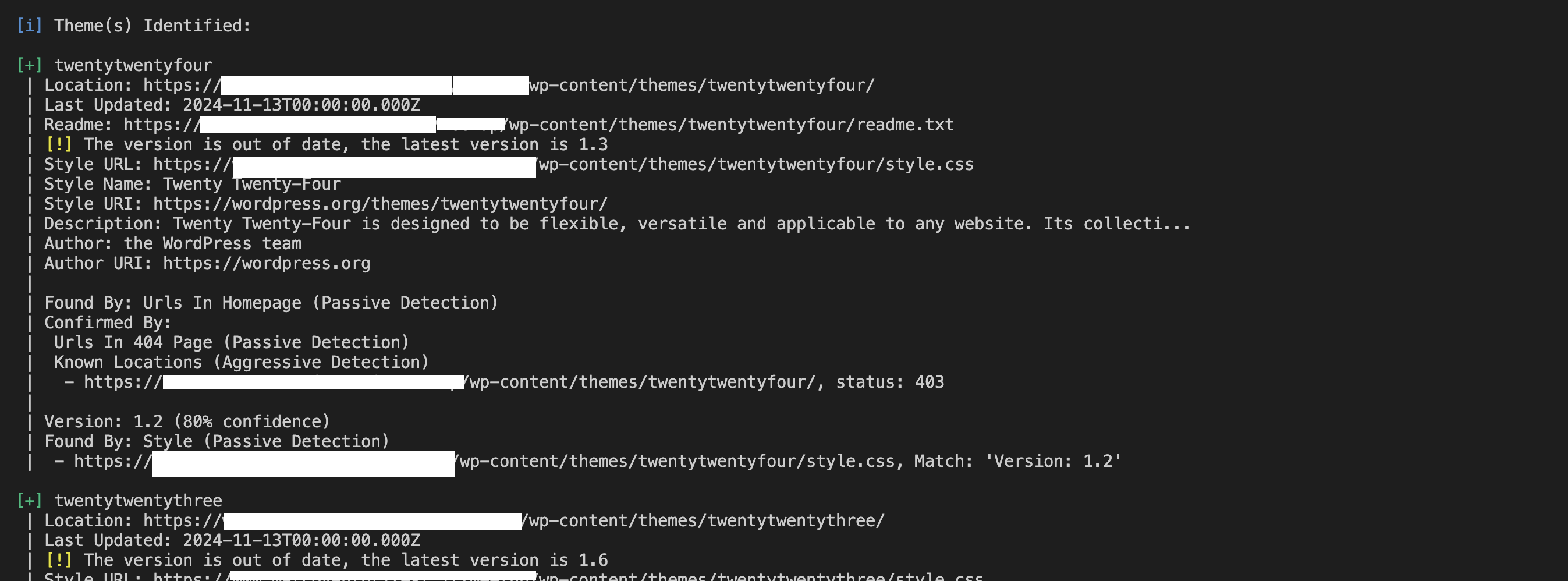

3. فحص الإضافات والقوالب

الإضافات والقوالب قد تحتوي على مشاكل أمنية. يمكن لـ WPScan إدراج جميع الإضافات والقوالب المثبتة، جنبًا إلى جنب مع أي ثغرات مرتبطة.

بالنسبة للإضافات، قم بتشغيل هذا:

wpscan --url http://yourwebsite.com --enumerate p

سيكون لديك إخراج مثل هذا:

بالنسبة للقوالب، قم بتشغيل هذا:

wpscan --url http://yourwebsite.com --enumerate t

سيكون لديك إخراج مماثل لهذا:

ابحث عن الإصدارات القديمة أو الثغرات المعروفة في النتائج، وقم بتحديث أو استبدال تلك المكونات على الفور.

لنلق نظرة على بعض المشاكل الأمنية الشائعة في الإضافات والقوالب.

أولاً، لدينا Cross-Site Scripting (XSS). التعامل غير الآمن مع المدخلات في الإضافات أو القوالب يمكن أن يسمح للمهاجمين بحقن سكربتات خبيثة، مما قد يؤدي إلى سرقة معلومات المستخدم أو استيلاء على جلسات المشرف. موقع WordPress الذي يفتقر إلى الحماية الجيدة ويحتوي على ثغرة XSS يمكن أن يسمح للمهاجمين بسرقة ملفات تعريف الجلسة، مما قد يؤدي إلى الحصول على وصول غير مصرح به للمشرف، حقن توجيهات خبيثة، توجيه المستخدمين إلى مواقع صيد افتراضي، عرض محتوى مضلل، خداع المستخدمين لتقديم معلومات حساسة.

هناك أيضًا SQL Injection. يمكن للإضافات أو القوالب السيئة الكتابة تمكين المهاجمين من تلاعب استعلامات قواعد البيانات، مما يعرض البيانات الحساسة أو يضر بموقعك. يمكن استغلال ثغرات حقن SQL لتسريب البيانات الحساسة، تجاوز التوثيق، وتعديل أو حذف البيانات

قد تتضمن بعض الإضافات أو القوالب رمزًا خبيثًا – سواء بشكل متعمد أو بسبب ضعف في الأمان – الذي يمنح المهاجمين الوصول غير المصرح به إلى موقعك، المعروف بـ backdoors. بمجرد تثبيته، يمكن للـ backdoor أن يمنح الوصول المستمر، وتمكين التحميل التعسفي للملفات، والنقض على نزاهة الموقع، وسرقة البيانات الحساسة.

هناك أيضًا Remote Code Execution (RCE) – ثغرات تسمح للمهاجمين بتنفيذ رمز تعسفي على خادمك، مما يؤدي في كثير من الأحيان إلى السيطرة الكاملة على موقعك أو خادمك. بمجرد أن يحصل المهاجمون على وصول RCE، يمكنهم إنشاء مستخدمين مسؤولين، واستخراج البيانات، وشن هجمات أخرى، وتصاعد الامتياز.

أفضل الممارسات:

-

حافظ دائمًا على تحديث الإضافات والقوالب إلى أحدث الإصدارات.

-

قم بإزالة أي إضافات أو قوالب غير مستخدمة أو غير نشطة، حيث يمكن لهذه العناصر أن تشكل خطرًا لا يزال قائمًا.

-

تأكد من أن الإضافات والقوالب تم تنزيلها من مصادر موثوقة ومحترمة ولديها سجل نشاط مستمر.

-

نظر في استخدام إضافات الأمان لمراقبة التغييرات في ملفات الإضافات أو القوالب واكتشاف الأنشطة المشبوهة.

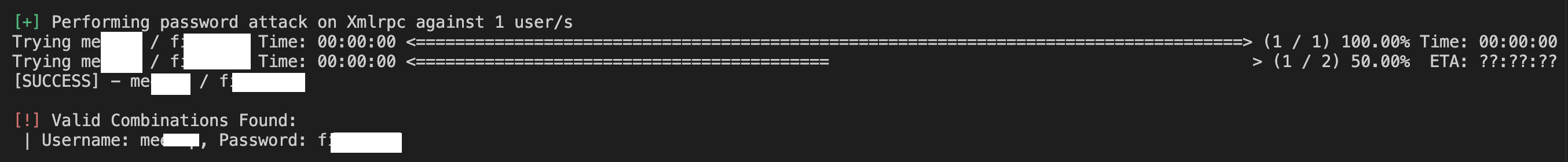

اختبار كلمة المرور

يمكن لـ WPScan اختبار كلمات المرور الضعيفة عن طريق محاولة هجوم بالقوة الغاشمة باستخدام قائمة كلمات:

wpscan --url http://yourwebsite.com --passwords /path/to/passwords.txt

وهذه هي النتائج على سطر الأوامر الخاص بك:

ما هو هجوم القوة الغاشمة؟

هجوم القوة الغاشمة هو الطريقة التي يستخدمها المهاجمون لتخمين كلمات المرور من خلال محاولة كل تركيبة ممكنة بشكل منهجي حتى يتم العثور على الصحيحة. عندما يتم دمجها مع قائمة الكلمات – ملف يحتوي على مجموعة من كلمات المرور المستخدمة بشكل شائع – يصبح هجوم القوة الغاشمة أسرع وأكثر كفاءة.

قائمة الكلمات النموذجية قد تشمل:

-

كلمات مرور بسيطة مثل

123456،password، وqwerty. -

أنماط شائعة مثل

Spring2024!أوwelcome123. -

كلمات مرور تم تسريبها من اختراقات بيانات سابقة.

من خلال تقليد هذا النوع من الهجوم، يمكن لـ WPScan تحديد الحسابات التي تستخدم كلمات مرور ضعيفة، مما يتيح لك معالجة الثغرات بشكل استباقي.

تجعل كلمات المرور الضعيفة هجوم القوة الغاشمة أسهل وأسرع. يمكن تخمين كلمة مرور قصيرة أو قابلة للتنبؤ في ثوانٍ، بينما تكون كلمة مرور أطول وأكثر تعقيدًا مع عناصر فريدة أصعب بشكل تصاعدي لاختراقها.

كيفية إنشاء كلمات مرور قوية

كلمات المرور القوية هي الخط الأول للدفاع ضد هجمات القوة الغاشمة. إليك الخصائص الرئيسية لكلمات المرور القوية:

-

الطول: على الأقل 12-16 حرفًا.

-

التعقيد: استخدم مزيجًا من الحروف الكبيرة والصغيرة والأرقام والرموز الخاصة.

-

الفرادة: تجنب إعادة استخدام كلمات المرور عبر حسابات متعددة.

-

التعسف: تجنب كلمات القاموس، والعبارات الشائعة، أو المعلومات الشخصية مثل تواريخ الميلاد.

استراتيجيات لإنشاء كلمات مرور قوية

هناك تدابير مختلفة يمكنك اتخاذها لإنشاء كلمات مرور قوية. أولاً، استخدم مولد كلمات مرور. تستطيع أدوات مثل LastPass وBitwarden إنشاء وتخزين كلمات مرور معقدة لك.

يجب أيضًا استخدام عبارات مرور (بدلاً من كلمات المرور العادية فقط). اجمع بين كلمات عشوائية غير متصلة ببعضها مع الأرقام والرموز، مثل Sky#Tree!Motorbike12.

وأخيرًا، تجنب الأنماط التي قد يُسهل تخمينها للمهاجم. لا تستخدم أنماطًا تتسلسلية أو لوحة المفاتيح مثل abcdef أو qwerty.

استخدم الأدوات لإدارة كلمات المرور

إدارة كلمات المرور القوية قد تكون تحديًا. تقوم مديري كلمات المرور بتبسيط هذا من خلال تخزين اعتماداتك بشكل آمن وملئها تلقائيًا. الخيارات الشهيرة تشمل:

-

Bitwarden

-

LastPass

تتوفر لهذه الأدوات أيضًا ميزات مثل فحص كلمات المرور لاكتشاف الكلمات المكررة أو الضعيفة.

استخدم المصادقة ذات العاملين (2FA)

تضيف المصادقة ذات العاملين (2FA) طبقة إضافية من الأمان عن طريق طلب من المستخدمين التحقق من هويتهم من خلال عامل ثانٍ بعد كلمة المرور. يمكن أن يشمل ذلك:

-

رموز لمرة واحدة المرسلة عبر البريد الإلكتروني أو رسالة نصية.

-

رموز توليد التطبيق من أدوات مثل Google Authenticator أو Authy.

-

التحقق الحيوي، مثل بصمات الأصابع أو التعرف على الوجه.

حتى إذا تخمَّن المهاجم كلمة المرور الخاصة بك من خلال القوة الجبرية، يمنعه الـ 2FA من الوصول إلى حسابك دون التحقق الثانوي. يجعل هذا الخطوة الإضافية من القوة الجبرية أمرًا غير عملي، حيث يحتاج المهاجمون أيضًا إلى اختراق جهازك أو طريقة 2FA الخاصة بك.

كيفية تنفيذ 2FA في ووردبريس

-

قم بتثبيت إضافة ووردبريس مثل جوجل المصادقة.

-

اطلب من جميع حسابات المستخدمين، وخاصة المسؤولين، تفعيل المصادقة الثنائية.

-

قدم رموز نسخ احتياطية أو خيارات استرداد في حال فقدان المستخدمين لوصولهم إلى جهاز المصادقة الثنائية الخاص بهم.

-

اختبر وتأكد من أن المصادقة الثنائية تعمل بشكل موثوق لجميع أدوار المستخدمين قبل جعلها إلزامية.

أهمية نظافة كلمات المرور

من خلال استخدام كلمات مرور قوية وتنفيذ المصادقة الثنائية، يمكنك تقليل بشكل كبير من فعالية هجمات القوة الغاشمة.

يمكن لميزة اختبار كلمة المرور في WPScan مساعدتك في تحديد أوراق اعتماد ضعيفة. كما أنها تؤكد الحاجة الملحة لنظافة كلمات المرور الاحترازية وطبقات الأمان الإضافية للحفاظ على أمان موقع ووردبريس الخاص بك.

ماذا تفعل مع نتائج WPScan

توفر تقارير WPScan رؤى قابلة للتنفيذ في أمان موقعك. إليك ما يمكنك القيام به باستخدام هذه المعلومات:

أولاً، قم بتحديث نواة ووردبريس والإضافات والقوالب: حافظ على تحديث كل شيء لسد الثغرات.

ثانيًا، تناول مشكلات التكوين: قم بإصلاح أذونات الملفات المهيأة بشكل غير صحيح، ورؤوس HTTP غير الآمنة، وتحذيرات أخرى.

إليك بعض أمثلة الإصلاح التي يمكنك تطبيقها:

-

فهرسة الدليل: إذا اكتشف WPScan دلائل مفتوحة، قم بتعطيل تصفح الدلائل عن طريق إضافة هذا السطر إلى ملفك

.htaccess:Options -Indexes -

أذونات الملفات: تأكد من أن الملفات الحرجة مثل

wp-config.phpقابلة للقراءة فقط عن طريق تعيين الأذونات إلى440أو400باستخدام الأمر:chmod 400 wp-config.php

يجب عليك أيضًا تعزيز أمان جميع حسابات المستخدمين. يمكنك القيام بذلك بطرق عدة:

-

تحديث كلمات المرور الضعيفة: استخدم كلمات مرور قوية وفريدة لجميع حسابات المستخدمين (ارجع إلى قسم اختبار كلمات المرور للحصول على نصائح).

-

إزالة الحسابات غير المستخدمة: احذف الحسابات غير النشطة، خاصة تلك التي لديها صلاحيات المدير.

-

غير أسماء المستخدمين القابلة للتنبؤ: قم بتغيير أسماء المستخدمين مثل

adminإلى شيء أقل واضح.

تأكد أيضًا من تأمين أي ملفات حساسة: إذا وجد WPScan ملفات معرضة مثل debug.log، فاحذفها أو قم بتأمينها. احذف الملفات غير الضرورية أو النسخ الاحتياطية القديمة.

بالنسبة للملفات التي تحتاج الاحتفاظ بها، قم بنقلها إلى دليل خارج جذر الويب. يمكنك أيضًا حماية الملفات بواسطة .htaccess، عن طريق حظر الوصول إلى الملفات الحساسة باستخدام قواعد Deny و Allow:

<Files wp-login.php>

Order Deny,Allow

Deny from all

Allow from 123.456.789.000

</Files>

قيود WPScan

WPScan هي أداة قوية، ولكن لديها بعض القيود. كن على علم بها حتى تتمكن من اتخاذ تدابير أخرى لحماية مواقعك على ووردبريس.

1. الثغرات المعروفة فقط

يعتمد WPScan على قاعدة بياناته من الثغرات المعروفة، لذا فلن يكتشف الاستغلالات اليومية الصفراء أو الثغرات المخصصة.

إليك بعض النصائح حول كيف يمكنك التخفيف من هذه المشكلة:

-

كن على علم: تابع مدونات أمان ووردبريس، قواعد بيانات الثغرات مثل CVE أو WPVulnDB، والمنتديات المجتمعية لمتابعة التهديدات الناشئة.

-

استخدم جدار حماية تطبيق الويب (WAF): يمكن لأدوات مثل Cloudflare أو Sucuri حظر الأنشطة المشبوهة ومحاولات استغلال الثغرات غير المعروفة.

-

قم بإجراء مراجعات أمان يدوية: قم بمراجعة موقعك بشكل دوري للكشف عن سلوك غير عادي أو تغييرات غير مصرح بها، خاصة في الملفات الحرجة مثل

wp-config.phpأو قاعدة البيانات الخاصة بك.

2. لا يوجد حماية في الوقت الحقيقي

WPScan هو أداة تشخيصية وليست جدارًا ناريًا أو نظام اكتشاف اختراق. للحماية في الوقت الحقيقي، فمن الجيد دمج WPScan مع أدوات أخرى.

بعض الخطوات التي يمكنك اتخاذها هي:

-

قم بتثبيت ملحقات الأمان: استخدم ملحقات الأمان المحددة لتوفير المراقبة المستمرة وفحص البرامج الضارة وحماية الجدار الناري.

-

راقب سجلات النشاط: قم بإعداد تتبع النشاط للكشف عن محاولات تسجيل الدخول المشبوهة وتغييرات الملفات أو إجراءات المستخدم غير المصرح بها.

3. كثيفة الموارد

يمكن أن يكون فحص المواقع الكبيرة مع العديد من الإضافات والسمات مستهلكًا للوقت وقد يؤثر على أداء الخادم.

هناك استراتيجيات متنوعة يمكنك اعتمادها للتخفيف من ذلك مثل جدولة عمليات الفحص خلال فترات انخفاض حركة المرور لتقليل الاضطراب لزوار الموقع. يمكنك أيضًا إجراء الفحوصات على نسخة تجريبية من موقعك بدلاً من مباشرة على البيئة الحية.

4. منحنى التعلم

كأداة سطر أوامر، يمكن أن تكون WPScan مخيفة للمستخدمين الأقل فنية. ومع ذلك، فإن الوثائق ممتازة، ومع الممارسة، ستصبح متمكنًا.

إذا كان واجهة سطر الأوامر مربكة بالنسبة لك، حاول الجمع بين WPScan مع إضافات الأمان التي تقدم فحصًا وتقارير قائمة على واجهة المستخدم الرسومية.

أفضل الممارسات لاستخدام WPScan

للحصول على أقصى استفادة من WPScan، ستحتاج إلى تخصيص استخدامه لاحتياجات موقعك المحددة وتأسيس استراتيجية قوية لمراقبة النتائج. إليك كيفية تعظيم فعاليته:

اختيار الفحوصات المناسبة لموقعك

تقدم WPScan مجموعة متنوعة من خيارات الفحص، من الفحوصات الأساسية إلى فحوصات الثغرات المستهدفة للإضافات، السمات، وحسابات المستخدمين. يعتمد اختيار الفحوصات المناسبة على نوع الموقع الذي تديره وحساسية البيانات التي يتعامل معها.

بالنسبة للمواقع الصغيرة ذات حركة المرور المنخفضة:

-

قم بإعطاء الأولوية للفحوصات الأساسية للتحقق من تحديثات ونقاط ضعف نواة ووردبريس، الإضافات، والثيمات.

-

قم بتشغيل الفحوصات شهريًا أو بعد التحديثات الرئيسية.

-

استخدم تعداد المستخدمين (

--enumerate u) إذا كنت تشك في كلمات المرور الضعيفة أو أسماء المستخدمين الافتراضية.

بالنسبة لمواقع الأعمال المتوسطة الحجم:

-

بالإضافة إلى الفحوصات الأساسية، قم بتضمين تعداد الإضافات والثيمات (

--enumerate p,t) لضمان أمان جميع المكونات. -

قم بالفحوصات أسبوعيًا للبقاء في المقدمة أمام التهديدات الناشئة.

-

قم بدمج WPScan مع إضافات سجل النشاط لتتبع إجراءات المستخدمين وتغييرات الملفات.

بالنسبة لمواقع ذات حركة مرور عالية أو التجارة الإلكترونية:

-

قم بإجراء فحوصات شاملة، بما في ذلك تعداد المستخدمين (

--enumerate u)، تعداد الملفات (--enumerate f)، واختبار القوة العمياء لكلمات المرور (إذا كان مسموحًا). -

مسحات يومية أو أسبوعية لتقليل المخاطر.

-

قم بتنفيذ تدابير إضافية مثل المصادقة الثنائية (2FA) لحسابات الإدارة، وجدار حماية تطبيقات الويب (WAF)، ورؤوس الأمان لتعزيز موقعك.

للمواقع التي تتعامل مع بيانات حساسة:

-

أعط الأولوية لجميع المسحات المتاحة، بما في ذلك تلك الخاصة بالملفات المكشوفة وثغرات التكوين.

-

مسحات أسبوعية مع مراقبة في الوقت الحقيقي عبر مكون أمان.

-

استخدم بيئات التجريب لاختبار إعدادات الأمان دون التأثير على الإنتاج.

هل يجب عليك استخدام جميع المسحات؟

بينما قد يبدو أنه من المفيد استخدام كل مسح تقدمه WPScan، هناك عوامل مختلفة يجب مراعاتها.

أولاً، فكر في حجم موقعك ومواردك. بالنسبة للمواقع الصغيرة، قد يكون تشغيل جميع المسحات مفرطًا ويستهلك الموارد.

سترغب أيضًا في التركيز على الفحوصات التي تتناول الثغرات الأكثر احتمالية في موقعك. على سبيل المثال، يجب على موقع التجارة الإلكترونية أن يعطي أولوية لأمان المستخدم والدفع عن فحص الملفات بشكل شامل.

المتطلبات التنظيمية مهمة أيضًا للنظر فيها. إذا كنت تخضع لتنظيمات مثل اللائحة العامة لحماية البيانات (GDPR)، تأكد من فحص الثغرات المتعلقة بحماية البيانات والتعامل معها.

كيفية مراقبة النتائج بفعالية

إن مراقبة نتائج WPScan أمر مهم. إنها تساعدك على إصلاح الثغرات، بالطبع، ولكنها تساعدك أيضًا على إنشاء نظام لتتبع التغييرات مع مرور الوقت والبقاء يقظًا.

إعداد تقارير

يمكنك حفظ نتائج الفحص في ملفات باستخدام العلم --output:

wpscan --url http://example.com --output /path/to/report.txt

ثم قم بمراجعة التقارير بانتظام ومقارنتها بالفحوصات السابقة لتحديد المشاكل المتكررة أو الثغرات الجديدة.

إنشاء خطة عمل

من الجيد تصنيف الثغرات استنادًا إلى الخطورة (على سبيل المثال، حرجة، معتدلة، منخفضة).

هذا يتيح لك التعامل مع المشاكل عالية الخطورة (مثل الإضافات القديمة ذات الثغرات المعروفة) على الفور. ثم يمكنك جدولة المهام ذات الأولوية الأدنى، مثل تعديل أذونات الملفات أو تغييرات التكوين البسيطة، للصيانة الروتينية.

تتبع الاتجاهات مع مرور الوقت

استخدم أدوات مثل جداول البيانات أو تطبيقات إدارة المشاريع (على سبيل المثال، Trello، Asana) لتسجيل الثغرات والإصلاحات والإجراءات التالية.

تأكد من تحليل المشكلات المتكررة لتحديد الأنماط، مثل ثغرات البرامج المكملة المتكررة، ونظر في استبدال المكونات العرضة للمشاكل.

أتمم الإخطارات

إذا قمت بجدولة الفحوصات باستخدام وظائف cron، فقم بإعداد تنبيهات بالبريد الإلكتروني أو الإخطارات لمراجعة النتائج دون تأخير.

استخدم إضافات الأمان مع المراقبة في الوقت الحقيقي لإخطارك بالأنشطة المشبوهة بين فحوصات WPScan.

تواصل مع فريقك:

سوف ترغب في التأكد من مشاركة التقارير مع أعضاء الفريق ذوي الصلة، مثل المطورين أو مسؤولي المواقع، حتى يكون الجميع على علم بالثغرات المحتملة.

كما أنه من الفكرة الجيدة وضع بروتوكولات لاتخاذ إجراء فوري في حال اكتشاف ثغرات حرجة.

من خلال اختيار الفحوصات بناءً على احتياجات موقعك الخاصة وتنفيذ نهج منظم لمراقبة النتائج، يمكنك التأكد من استخدام WPScan بفعالية. كما تأكد من تخصيص الأداة وفقًا لملف خطرك، وتتبع الثغرات مع مرور الوقت، ودمج نتائجها في استراتيجية أمان أوسع.

هذا النهج لا يحسن فقط وضعية أمان موقعك، بل يقلل أيضًا من استخدام الموارد والجهد بينما يوفر أقصى درجات الحماية.

الاستنتاج

WPScan هي أداة لا تقدر بثمن لأي شخص يدير موقع WordPress. إنها تبسط عملية تحديد الثغرات وتقدم توصيات واضحة وقابلة للتنفيذ لتعزيز أمان موقعك.

من خلال دمج WPScan في سير عملك واتباع أفضل الممارسات، يمكنك تقليل مخاطر الهجمات والحفاظ على أمان موقع الووردبريس الخاص بك. الأمان رحلة مستمرة، والأدوات مثل WPScan تجعل من الأسهل البقاء في مقدمة التهديدات المحتملة.

Source:

https://www.freecodecamp.org/news/how-to-use-wpscan-to-keep-your-wordpress-site-secure/