التشفير يُستخدم على نطاق واسع لأغراض الأمان لأنه يمنع الأطراف غير المصرح لها من الوصول إلى نشر البيانات الخاصة. والنسخ الاحتياطية ليست استثناءً فهي غالبًا تستهدف اختراقات البيانات. كجزء من استراتيجية حماية البيانات، يمكنك تنفيذ التشفير كطبقة إضافية من الأمان لنسخك الاحتياطية.

في هذا المقال، نغطي كيف يمكن أن تساعد تشفير النسخ الاحتياطية في حماية البيانات في حالة الهجمات الإلكترونية وتحسين مستوى الحماية العامة للبيانات لتحقيق بنية تحتية أكثر أمانًا للنسخ الاحتياطية.

ما هو تشفير النسخ الاحتياطية؟

تشفير النسخ الاحتياطية هو عملية تحويل بيانات النسخ الاحتياطية من صيغة قابلة للقراءة إلى صيغة آمنة غير قابلة للقراءة بدون مفتاح فك التشفير الخاص أو كلمة المرور. يضمن هذا أن حتى لو تم الوصول إلى بيانات النسخ الاحتياطية من قبل أفراد غير مصرحين، لا يمكن قراءتها أو استخدامها أو كشفها بدون الأذونات المناسبة، والتي تكون فقط متاحة للمستخدمين المصرح لهم. تشفير النسخ الاحتياطية هو إجراء أمان رئيسي لحماية المعلومات الحساسة من السرقة، الفقدان أو الكشف أثناء التخزين والنقل.

أمثلة على التشفير هي تحويل النص العادي القابل للقراءة من قبل الجميع إلى بيانات مشفرة (نص مشفر في هذه الحالة)، والتي لا يمكن قراءتها إذا تم فتحها بالطريقة العادية بدون شيفرة. ونتيجة لذلك، بعد تحويل البيانات الأصلية باستخدام رمز سري، يتم تحريف معنى هذه البيانات وعدم فهمه بدون مفتاح فك التشفير.

أهمية تشفير النسخ الاحتياطية

التشفير الاحتياطي مهم لمنع سرقة البيانات وحدوث ثغرات من قبل أطراف غير مصرح لها. يمكن للجناة الإلكترونيين سرقة بياناتك وبيع هذه البيانات لمنافسيك أو نشر البيانات المسروقة على الإنترنت لحدوث المزيد من الأضرار على منظمتك. يمكن أن يؤدي ذلك إلى خسائر مالية وسمعة كبيرة.

الفيروسات الحديثة، والبرمجياتEspionage، وبرمجيات الفدية هي أدوات شائعة يستخدمها الأشخاص السيئون لتنفيذ نواياهم السيئة، وhaven أصبحت هجماتهم أكثر تعقيدًا وتكرارًا. بالإضافة إلى أغراض حماية البيانات لمنع الوصول غير المصرح به، هناك أيضًا أسباب أخرى تجعل التشفير الاحتياطي مهمًا. تشمل هذه:

- الامتثال واللوائح. بعض فئات الأعمال يجب عليها الالتزام بمتطلبات تنظيمية معينة، مثل تنظيم الحماية العامة للبيانات في الاتحاد الأوروبي (GDPR)، معايير الأمان للصناعة المالية (PCI DSS)، قانون حماية خصوصية المستهلك في كاليفورنيا (CCPA)، قانون portability和平等ية التأمين الصحي (HIPAA)، تقرير البنية التحتية الحرجة (CIRCIA)، SOC 3 (System and Organization Controls 3)، إلخ. هذه المعايير التنظيمية تفرض تشفير البيانات على المنظمات أثناء التخزين والتحويلات.

- تحسين الأمان الشامل. ت��加 تشفير النسخ الاحتياطي يضيف طبقة أمان إضافية ويحسن استراتيجية حماية البيانات. تخزين النسخ الاحتياطي في تنسيق مشفّر يجعله أكثر أمانًا في نقل بيانات النسخ الاحتياطي على وسائل التخزين المحمولة مثل الأقراص الصلبة إلى مكان آخر (مثل موقع استعادة الكوارث الموجود في منطقة جغرافية أخرى). إذا تم فقد أو سرقة وسيلة تخزين محمولة تحتوي على نسخ احتياطية مشفرة، لا يمكن للجهة الثالثة الوصول إلى البيانات الحيوية وال حساسة.

النسخ الاحتياطية المشفرة ضد برامج الفدية

تُستخدم النسخ الاحتياطية لحماية البيانات بإنشاء نسخة إضافية واحدة على الأقل من البيانات الأصلية لتمكين الاستعادة السريعة عند الحاجة. إذًا، إذا تم تلف أو حذف النسخة الأصلية من البيانات بواسطة برنامج فدية، يمكنك استعادة البيانات من النسخ الاحتياطي. يعرف المهاجمون هذه الاستراتيجية ويحاولون الوصول إلى نسخ البيانات الاحتياطية لتدميرها كذلك لجعل استعادة البيانات مستحيلة. قبل تلف أو تدمير النسخ الاحتياطية، يمكن للمهاجمين نسخ النسخ الاحتياطية إلى سerversهم لاستخراج بياناتك من النسخ الاحتياطية المسروقة.

إذا كانت النسخ الاحتياطية مخزنة كملفات مشفرة، فإن هذا النهج لا يساعد في حماية هذه الملفات من التلف أو الحذف بواسطة برامج الفدية. عادةً ما تستخدم برامج الفدية خوارزميات تشفير قوية لتشفير البيانات، وبالتالي جعل هذه البيانات غير قابلة للقراءة أو، بمعنى آخر، ملفقة. يمكن لبرامج الفدية إعادة تشفير ملفات النسخ الاحتياطية التي تم تشفيرها مسبقًا من قبلك أو تطبيق النسخ الاحتياطي الخاص بك لجعلها غير قابلة للوصول إليها من قبلك.

في نفس الوقت، إذا أرسل البرمجيات الخاطرة (Ransomware) نسخك احتياطية الم加密ة إلى المبادرين بالهجوم، فلن يتمكن المهاجمون من الوصول إلى بياناتك إذا تم استخدام خوارزميات تشفير قوية وتخزين المفاتيح، الأ passwords، والبطاقات في مكان آمن. يفضل المهاجمون مطالبة الفدية مقابل عدم نشر البيانات المسروقة، ولكن إذا قمت بتشفير نسخك الاحتياطية وبيانات النسخ الاحتياطية غير قابلة للوصول للمهاجمين، فإن البيانات النسخ الاحتياطية المشفرة تكون بلا فائدة لهم. النسخ الاحتياطية المشفرة أكثر مقاومة للتلاعب.

يمكن أن تكون التشفير بالأجهزة أكثر فعالية في بعض الحالات عندما يتعلق الأمر بهجمات البرمجيات الخاطرة، ولكن لهذه الطريقة عيوبها الخاصة. يمكن استخدام وحدات الأمان بالأجهزة (HSMs) للتشفير بالأجهزة. يمكن أن تكون بطاقة PCIe وتخزن مفاتيح التشفير على جهاز USB خاص (مرئي مشابه لبطاقة الذاكرة USB). البطاقات الذكية أو مفاتيح HASP أمثلة أخرى لتخزين مفاتيح الأجهزة للتشفير/التفسير. من الصعب استخراج المفاتيح من هذه الأجهزة. يجب تثبيت السائقين المناسبين على الكمبيوتر في هذه الحالة.

استخدم التخزين المعزول بالهواء لحماية نسخك الاحتياطية ضد البرمجيات الخاطرة. هذا النوع من التخزين يمنع تعديل البيانات بواسطة البرمجيات الخاطرة. لا يمكن للبرمجيات الخاطرة نسخ البيانات من التخزين المعزول بالهواء الذي يكون م fysically منفصلًا عن الكمبيوتر والشبكة. استخدم التخزين غير القابل للتغيير أو التخزين الذي يمتلك خاصية حماية النسخ الاحتياطية غير القابلة للتغيير، والذي الهدف منه مشابه لهدف التخزين المعزول بالهواء لحماية النسخ الاحتياطية.

التشفير في الراحة والتنقل

يمكن تشفير النسخ الاحتياطية أثناء كتابتها إلى وسائل التخزين الوجهة. Since بيانات النسخ الاحتياطي عادةً تنتقل عبر الشبكة قبل كتابتها على وسائل التخزين الوجهة، فإن تشفير حركة المرور الشبكية بهذه البيانات أمر مهم. يمكن للمهاجمين استخدام sniffers حركة المرور لالتقاط حركة المرور الشبكية والوصول إلى بيانات النسخ الاحتياطي بهذه الطريقة. يقلل تشفير البيانات أثناء التنقل من خطر مثل هذا الحدث. يتم تنفيذ تشفير أثناء التنقل بين مصدر البيانات وتخزين النسخ الاحتياطي الوجهة.

يتضمن تشفير البيانات في الراحة تشفير بيانات النسخ الاحتياطي على تخزين النسخ الاحتياطي مثل مخزن النسخ الاحتياطي على الأقراص الصلبة، cartridges الأشرطة، السحابة، إلخ. بينما يحمي تشفير بيانات النسخ الاحتياطي أثناء التنقل هذه البيانات إذا وصل قراصنة إلى الشبكة، فإن تشفير النسخ الاحتياطي في الراحة يحميها إذا وصل قراصنة إلى تخزين النسخ الاحتياطي.

يمكن استخدام كلاً من تشفير أثناء التنقل وتشفير في الراحة معًا لتشفير النسخ الاحتياطي وزيادة مستوى الأمان.

خوارزميات التشفير

تُستخدم خوارزميات رياضية معقدة وأساسيات تشفير/فك تشفير لتنفيذ تشفير البيانات. من أجل راحة أكبر، يمكن للبرمجيات تحويل كلمة المرور أو passphrase إلى مفتاح تشفير بطول مناسب. يتيح هذا النهج للمستخدمين تذكر كلمات المرور الخاصة بهم، وهو أسهل من تعلم مفاتيح التشفير الطويلة. كفاءة تشفير النسخ الاحتياطي، مثل البيانات الأخرى، تعتمد على خوارزمية التشفير.

هناك خوارزميات تشفير متعادلة وخوارزميات تشفير غير متعادلة. في الخوارزميات المتعادلة، يُستخدم مفتاح واحد لتشفير وفك تشفير البيانات. في الخوارزميات غير المتعادلة، يُستخدم زوج من المفاتيح: مفتاح عام لتشفير البيانات ومفتاح خاص لفك تشفير البيانات.

أمثلة على كلا النوعين تشمل:

- أialgoritms التشفير السيمتري هي AES، DES، 3DES، Blowfish، Twofish، وغيرها.

- أialgoritms التشفير غير السيمتري هي RSA (1024، 2048، و4096 بت)، ECC، DSA، Diffie-Hellman، وغيرها.

معيار التشفير المتقدم (AES) هو أحد أكثر أialgoritms التشفير استخدامًا في الوقت الحالي نظرًا لمستوى أمانه العالي. طول المفتاح مهم ويحدد مدى تأمين البيانات المحمية. يجب أن يكون مفتاح 128 بت كافي لحماية البيانات لمدة تصل إلى ثلاث سنوات. أطول المفاتيح المدعومة هي مفاتيح 192 بت و256 بت.

AES-256 يضمن أعلى مستوى من الأمان بlength مفتاح 256 بت. يتطلب آلاف السنين لتحطيم مفتاح فك التشفير AES-256 (نظرًا لأعلى أداء الحواسيب الحديثة). تستخدم حكومة الولايات المتحدة AES لحماية البيانات منذ عام 2003. تم اختبار هذا algoritms التشفير جيدًا و批准ه من قبل خبراء التشفير.

معاملات الشبكة باستخدام Secure Sockets Layer/Transport Layer Security (SSL/TLS) يتم تشفيرها أثناء النقل. أبرز مثال هو بروتوكول HTTPS. يجب استخدام TLS 1.1 أو الأحدث للحصول على تشفير قوي.

المفاتيح التشفير الأطول توفر مستوى أعلى من الأمان ولكن تتطلب موارد CPU أكثر لتشفير البيانات. يتطلب أيضًا وقتًا أطول لاستعادة البيانات من النسخ الاحتياطي المشفر. عندما يتعلق الأمر بتشفير البيانات أثناء نقلها عبر الشبكة، فإن استخدم مفتاح تشفير أطول يؤدي أيضًا إلى انخفاض سرعة نقل البيانات المفيدة. وذلك بسبب:

- البينات المشفرة يمكن أن تكون أحيانًا أكبر قليلاً بسبب الإضافة التي تتم لضمان تحاذي البيانات مع حجم الكتلة لخوارزمية التشفير.

- الاتصالات المشفرة غالبًا ما تشمل بيانات إضافية وHeaders لادارة عملية التشفير. ويشمل ذلك عناصر مثل الشهادات، مفاتيح التشفير ومعلومات الت握手.

- تساهم هذه البايتات الإضافية من البيانات الفوقية في زيادة حجم الحمولة البيانية، مما يزيد قليلاً من كمية البيانات التي تحتاج إلى نقلها.

- زيادة حجم البيانات يمكن أن تقلل منThroughput الفعال للشبكة حيث يتم نقل بيانات أكثر لنفس كمية المعلومات الأصلية.

يمكن تصنيف خوارزميات التشفير بناءً على نوع المدخلات كالتشفير بالتدفق والتشفير بالكتلة للخوارزميات متكافئة. في تشفير التدفق، يتم تشفير كتلة واحدة في كل مرة. خوارزميات التشفير بالكتلة هي نوع من خوارزميات التشفير المفاتيح المتكافئة التي:

- تشفير الكتلة ي加密 البيانات في كتل بحجم ثابت (مثلًا، كتل بحجم 64 بت أو 128 بت).

- يستخدم تشفير الكتلة مفتاحًا متكافئًا، مما يعني استخدام نفس المفتاح في التشفير والفك.

- تشمل خوارزميات التشفير بالكتلة الشائعة AES، DES، وBlowfish.

التشفير مقابل التجزئة

الدالة التجزئة هي دالة غير قابلة لل倒ججة يمكنها تحويل نص أو مجموعة بيانات أخرى إلى تجزئة. يمكن استخدام التجزئة المحسوبة لفحص سلامة البيانات (الملفات) و المصادقة (تجزئة كلمات المرور)، أو توليد معرفات فريدة (ال指纹). أمثلة على دوال التجزئة هي SHA-256 وMD5.

المخاطر المرتبطة احتفاظ النسخ الاحتياطية المشفرة

النسخ الاحتياطية المشفرة تضيف المزيد من التعقيد وال_overflow إلى نظام النسخ الاحتياطي. فقد المفتاح أو كلمة المرور يمكن أن يسبب مشاكل خطيرة لأنه سيكون من المستحيل استعادة البيانات من نسخة احتياطية مشفرة. إذا حصل شخص ثالث أو مهاجمون على مفاتيح التشفير، يمكن أن يحدث سرقة بيانات و فقدان بيانات. لذا، يجب على المنظمات استخدام استراتيجية موثوقة لتخزين مفاتيح التشفير للنسخ الاحتياطية المشفرة وإدارة هذه المفاتيح، خطط دوران المفاتيح، وسياسات الأمان لتوفير المفاتيح فقط للمستخدمين المصرح لهم.

هناك أيضًا مخاطر مرتبطة بتشفير cartridges الأشرطة المدمجة مع النسخ الاحتياطية. معايير LTO-4 إلى LTO-7 تدعم تشفير الوسائط السريعة باستخدام AES-256. يتم تخزين مفتاح التشفير\التفسير المتماثل على محرك الأشرطة عند كتابة هذا المحرك للبيانات على الشريط، ولكن لفترة لا تتجاوز ذلك. هذه المفاتيح لا تُكتب على الشريط لأسباب أمنية. إذا تلف مركز البيانات بسبب كارثة وتم تدمير خوادم النسخ الاحتياطي، يمكن أن تحدث مشاكل في استعادة البيانات لأن مفاتيح التشفير تُدمر معها.

للحد من المخاطر، يُ推荐 أن تقوم باختبار النسخ الاحتياطي بانتظام لضمان أن البيانات يمكن استعادتها من النسخ الاحتياطية المشفرة في سيناريوهات مختلفة.

عند استخدام التشفير على مستوى محرك الأقراص الصلبة أو التشفير الكامل للقرص، في حالة فشل HDD، قد لا يكون من الممكن استعادة البيانات في مختبر. تساعد النسخ الاحتياطية في تقليل المخاطر المرتبطة بتخزين النسخ الاحتياطية على HDD أو SSD مشفر.

إدارة المفاتيح

هناك مخاطر في استخدام مفتاح واحد لترميز جميع البيانات. إذا استطاع المهاجم الحصول على هذا المفتاح، فإنه يمكنه فك الترميز والوصول إلى جميع البيانات. من أجل معايير الأمان العالية، يُ推荐 للمنظمات استخدام عدة مفاتيح تشفير ل наборы بيانات مختلفة. يجب تخزين هذه المفاتيح في مكان آمن مع الوصول فقط للمستخدمين المصرح لهم الذين لديهم الأذونات. يجب على المديرين حماية المفاتيح وتأكد من توفر المفاتيح في حالة حدوث كارثة.

لتحسين عملية إدارة المفاتيح خلال جميع مراحل حياة مفاتيح الترميز/الإزالة الترميز، وحماية المفاتيح من الفقدان وال漏泄، يمكن تنفيذ نظام إدارة المفاتيح أو KMS. يمكن استخدام KMS لتحكم في من يمكنه الوصول إلى المفاتيح وكيفية تعيينها وتجديدها. أحد معايير إدارة المفاتيح هو بروتوكول توافق إدارة المفاتيح (KMIP). يمكن استخدام خزانات المفاتيح لتخزين وإدارة مفاتيح التشفير.

تحضير تشفير النسخ الاحتياطي في NAKIVO Backup & Replication

NAKIVO Backup & Replication هو حل حماية البيانات الذي يدعم النسخ الاحتياطي المشفّر ويمكنه تشفير البيانات المحفوظة باستخدام النهج التالي:

- التشفير الجانبي المصدر لتشفير البيانات قبل مغادرتها المصدر، أثناء نقلها، و طوال فترة حياتها في مستودع النسخ الاحتياطي

- تشفير الشبكة لتشفير البيانات أثناء نقلها عبر الشبكة إلى مستودع النسخ الاحتياطي

- تشفير مستودع النسخ الاحتياطي لتشفير البيانات أثناء الراحة في التخزين

يستخدم حل NAKIVO تشفيرًا قويًا AES-256 والذي يُعتبر معيار الصناعة لتشفير البيانات عالميًا.

التشفير عند المصدر متاح ابتداءً من الإصدار 11.0. ميزة هذا الخيار هي أن البيانات الم备份 تُشفر أولاً عند الجانب المصدر، ثم يتم نقل هذه البيانات المشفرة إلى مستودع النسخ الاحتياطي وتُخزن فيه على شكل مشفرة. هذا النهج يبسط إعداد和平 procedures ال backup ويُمكن استخدامه للاحتياطات إلى السحابة.

متطلبات النظام

متطلبات تشفير الجانب المصدر

في إصدار 11.0 من NAKIVO Backup & Replication، تم إدخال خيار جديد يتيح لك إعداد تشفير النسخ الاحتياطي على مستوى مهمة النسخ الاحتياطي. البيانات تُشفر عند المصدر وتظل مشفرة عبر الشبكة وفي التخزين في مستودع النسخ الاحتياطي.

أنواع وجهات النسخ الاحتياطي المدعومة:

- مجلد محلي

- مشاركة NFS وSMB

- Amazon EC2

- Amazon S3 ومستودعات الكائنات المتوافقة مع S3

- Wasabi

- أجهزة Deduplication

- تخزين Azure Blob

- Backblaze B2

- شريط

نوع مستودع النسخ الاحتياطي المدعوم: إضافي مع كامل

متطلبات تشفير الشبكة

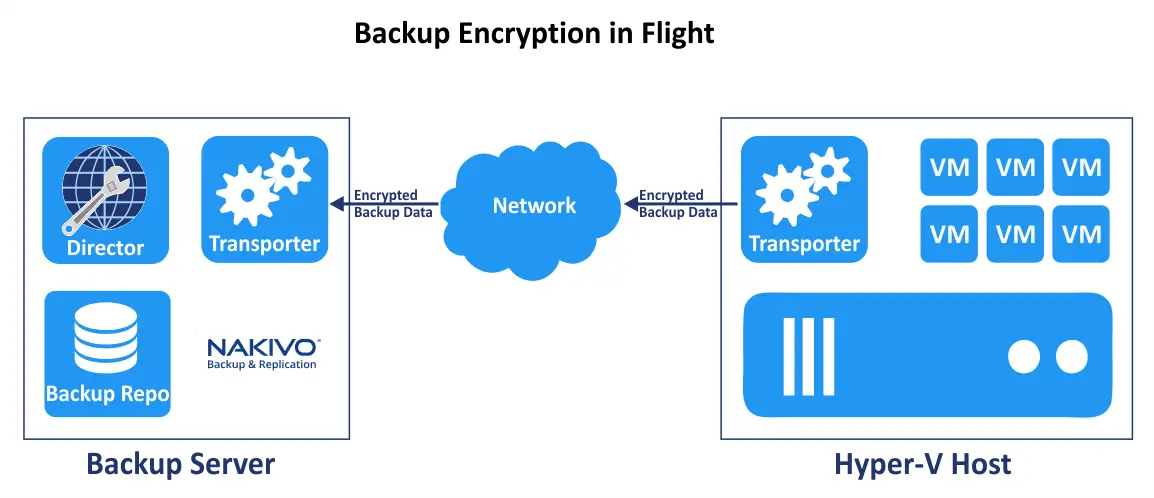

يتطلب وجود جهازين من نوع Transporter لتهيئة تشفير الشبكة في إصدارات 10.11.2 وأقدم. Transporter هو مكون أساسي في NAKIVO Backup & Replication مسؤول عن معالجة البيانات، نقلها، تشفيرها، ضغطها، إلخ.

التشفير للتحويل البياني عبر الشبكة يحدث بين الناقلين: الناقل الجانب المصدر يضغط ويشفر البيانات قبل إرسالها إلى الناقل الوجهة، والناقل الوجهة يفك تشفير البيانات ويكتبها في مخزن النسخ الاحتياطي.

متطلبات تشفير مخزن النسخ الاحتياطي

تشفير النسخ الاحتياطي في التخزين في الوجهة متاح على مستوى مخزن النسخ الاحتياطي عند إنشاء مخزن نسخ احتياطي في NAKIVO Backup & Replication.

يدعم تشفير مخزن النسخ الاحتياطي للأنواع الزيادة الكاملة و النسخ الاحتياطي المستمر الأبدي في أنظمة التشغيل Linux.

كيفية تمكين تشفير النسخ الاحتياطي

لنستعرض كيفية تمكين أنواع مختلفة من تشفير النسخ الاحتياطي في حل حماية البيانات NAKIVO.

تشفير النسخ الاحتياطي الجانب المصدر (الإصدار 11.0 وأعلى)

في NAKIVO Backup & Replication v11.0، يمكنك إعداد تشفير النسخ الاحتياطي في المصدر لتحويل البيانات الآمن وال��زن. يمكنك تكوين هذه الخيارات في خطوة الخيارات من مساعد مهمة النسخ الاحتياطي أو نسخ النسخ الاحتياطي.

يعني تشفير النسخ الاحتياطي الجانب المصدر أن البيانات يتم تشفيرها قبل إرسالها إلى المخزن، أي في المصدر.

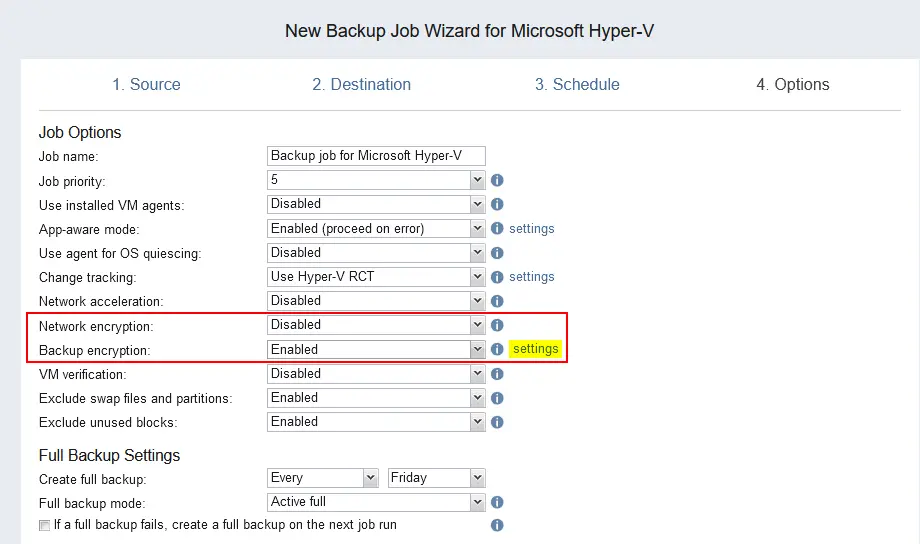

لتمكين تشفير النسخ الاحتياطي الجانب المصدر على مستوى مهمة النسخ الاحتياطي في الإصدار 11.0، قم بما يلي:

- في القائمة المنسدلة لـ تشفير النسخ الاحتياطي، اختر مفعل.

- انقر على إعدادات في سطر تشفير النسخ الاحتياطي لتحديد كلمة المرور للتشفير.

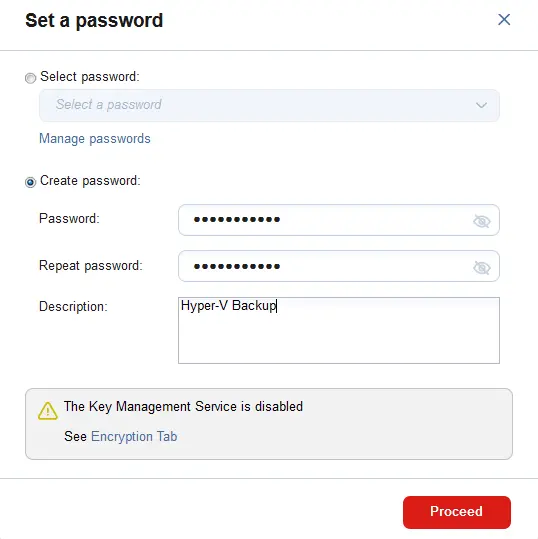

- اختر إنشاء كلمة مرور، أدخل كلمة المرور، وتأكد من كلمة المرور.

أدخل وصفًا لهذه كلمة المرور. الاسم المدخل في الوصف سيكون ظاهرًا في قائمة كلمات المرور التي يمكنك اختيارها لاحقًا لعمليات النسخ الاحتياطي المختلفة. نستخدم نسخ احتياطي Hyper-V كاسم لكلمة المرور.

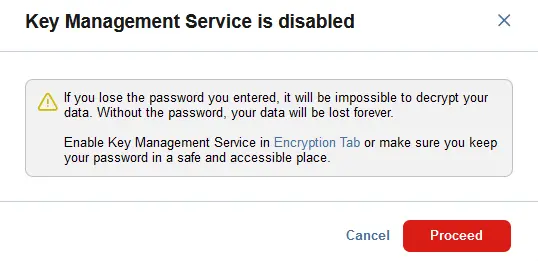

إذا لم تستخدم AWS KMS، فستظهر لك الرسالة: خدمة إدارة المفاتيح م��لة. راجع علامة التشفير. إذا قمت بتهيئة وتفعيل AWS KMS، فلن تظهر هذه التحذيرات. يرجى ملاحظة أن تهيئة KMS لإدارة كلمات المرور، يجب أولاً إضافة حساب AWS الخاص بك إلى inventroy النسخ الاحتياطي والاستعادة NAKIVO.

انقر على متابعة.

- كلمة المرور التي أدخلتها تطبق تلقائيًا.

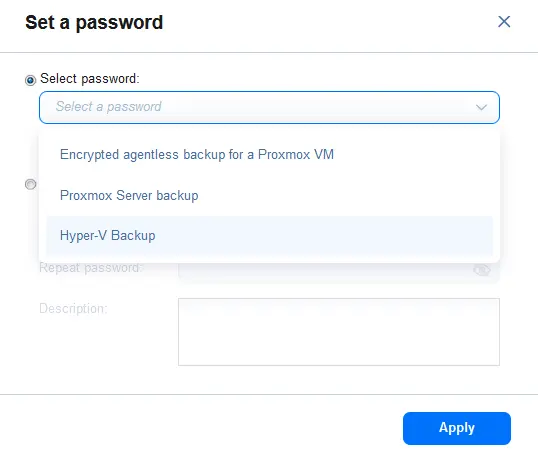

بدلاً من ذلك، يمكنك اختيار كلمة مرور موجودة.

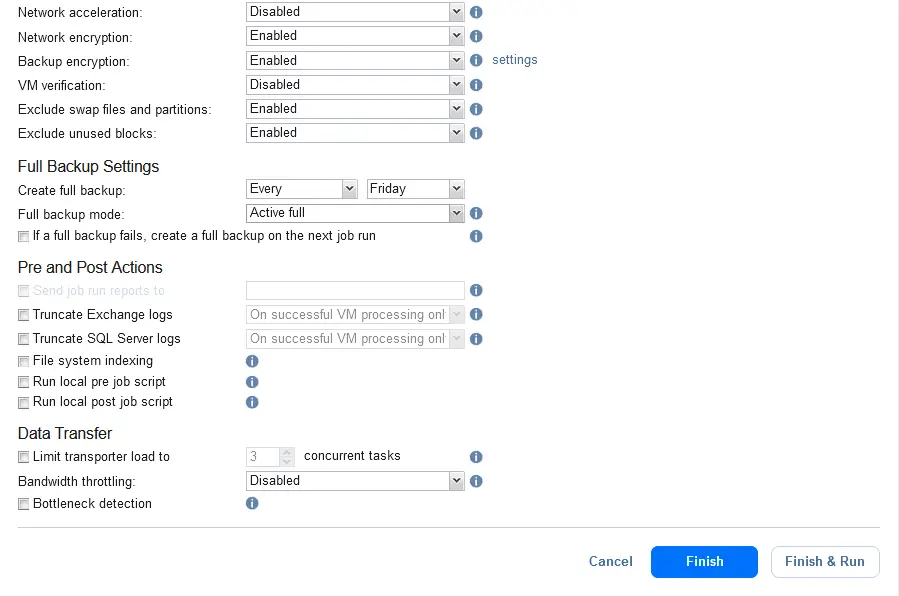

- انقر على إنهاء لحفظ إعدادات الوظيفة أو انقر على إنهاء و تشغيل لحفظ الإعدادات وتشغيل الوظيفة باستخدام تشفير النسخ الاحتياطي الم configure.

- عند تطبيق إعدادات الوظيفة، سترى تحذيرًا بأن النسخ الاحتياطي محمي بكلمة مرور، وإذا فقدت كلمة المرور، لن يكون من الممكن فك تشفير البيانات. يظهر هذا التحذير إذا لم تفعّل خدمة إدارة المفاتيح AWS. انقر على Proceed .

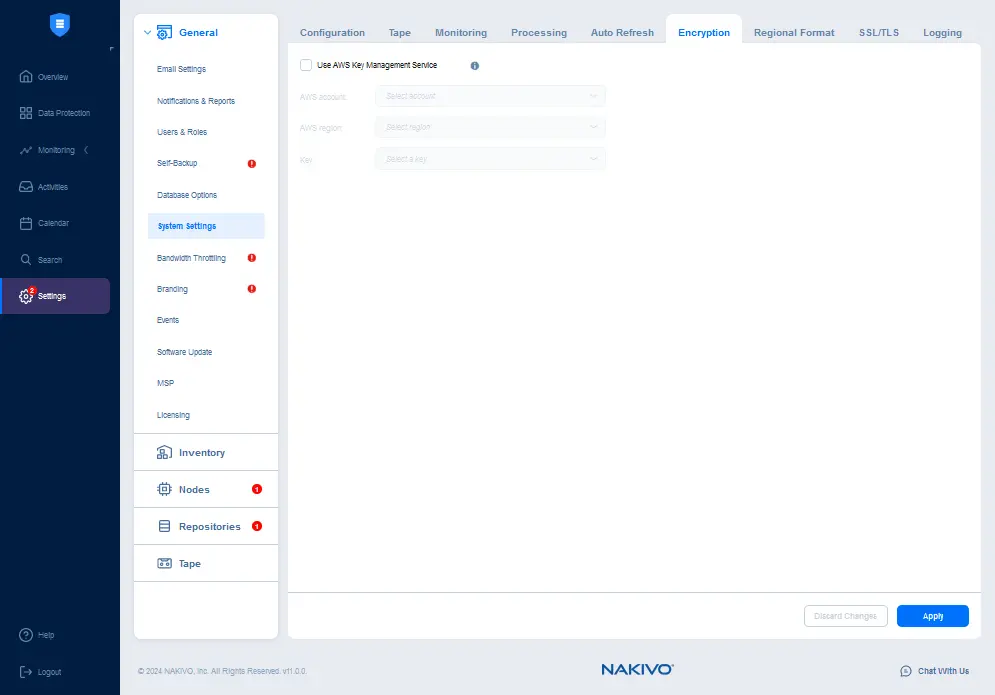

يمكنك استخدام خدمة إدارة المفاتيح في AWS لضمان عدم فقدك لرقم المرور التشفير الذي تقوم بضبطه للنسخ الاحتياطية. لاستخدام AWS KMS، في واجهة الويب لـ NAKIVO Backup & Replication، انتقل إلى إعدادات > عام > إعدادات النظام، اختر علامة التشفير، وحدد مربع استخدام خدمة إدارة المفاتيح في AWS. تذكر أنك يجب إضافة حساب AWS إلى inventroy NAKIVO Backup & Replication أولاً لتمكين AWS KMS.

تهيئة تشفير الشبكة للنسخ الاحتياطية

يمكننا تحسين مستوى الأمان وتهيئة تشفير بيانات النسخ الاحتياطية عند نقلها عبر الشبكة. أحد المتطلبات الرئيسية للإصدارات الأقدم من v10.11 لعمل هذه الميزة هو تثبيت ناقلين على حواسيب مختلفة.

يمكننا إضافة مضيف Hyper-V إلى inventroy ونسخ احتياطي لجهاز Hyper-V افتراضي باستخدام تشفير الشبكة إلى تخزين النسخ الاحتياطي المشفر. عند إضافة مضيف Hyper-V إلى inventroy NAKIVO من واجهة الويب لحل NAKIVO، يتم تثبيت ناقل على مضيف Hyper-V.

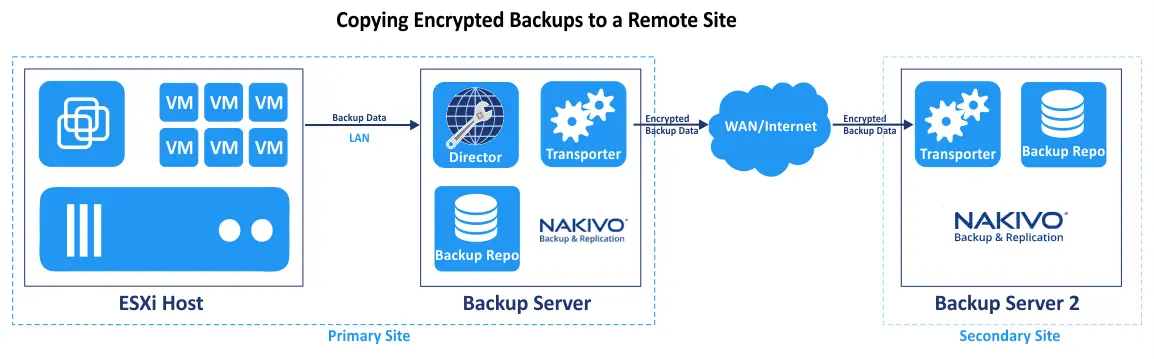

هذه التهيئة معروضة في الصورة أدناه.

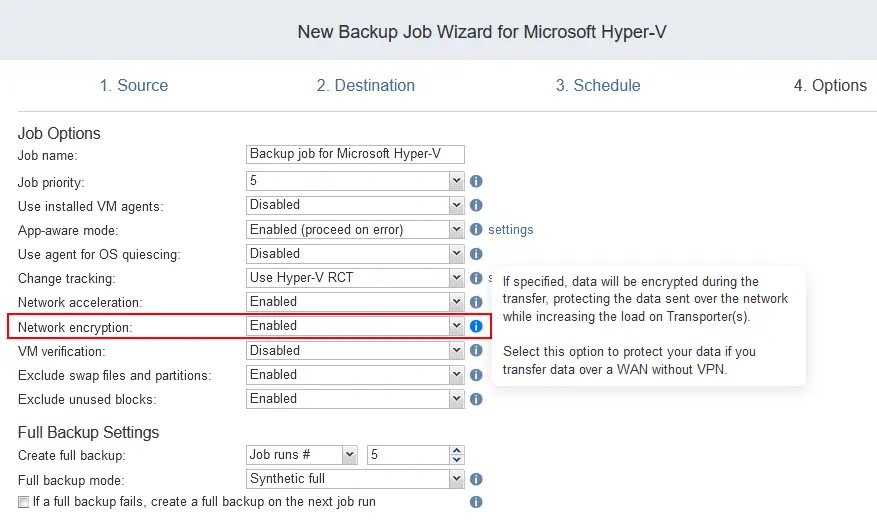

الآن، يمكننا تهيئة تشفير الشبكة لنقل النسخ الاحتياطية عبر الشبكة في خيارات مهمة النسخ الاحتياطي. أدخل اسم العرض لمهمة والمعلمات الأخرى.

في قائمة تشفير الشبكة، اختر مفعل. هذا المعلم isActive لأنه يتم استخدام ناقلين لنقل بيانات النسخ الاحتياطية بين الأجهزة.

يمكننا أيضًا نشر مشغل النقل على الجهاز البعيد والذي يمكن أن يكون موجودًا على موقع محلي لزيادة عدد الأحمال المحسوبة التي يتم نسخها احتياطيًا. يمكن نشر مشغل النقل على جهاز بعيد في موقع بعيد ل��زن النسخ الاحتياطي والنسخ الاحتياطية لتنفيذ قاعدة النسخ الاحتياطي 3-2-1. في هذه الحالة، يمكن تشفير بيانات النسخ الاحتياطي المنقولة عبر الشبكة وحمايتها من الاختراقات حتى إذا لم تتمكن من استخدام اتصال VPN مشفر.

تمكين التشفير لمستودع النسخ الاحتياطي

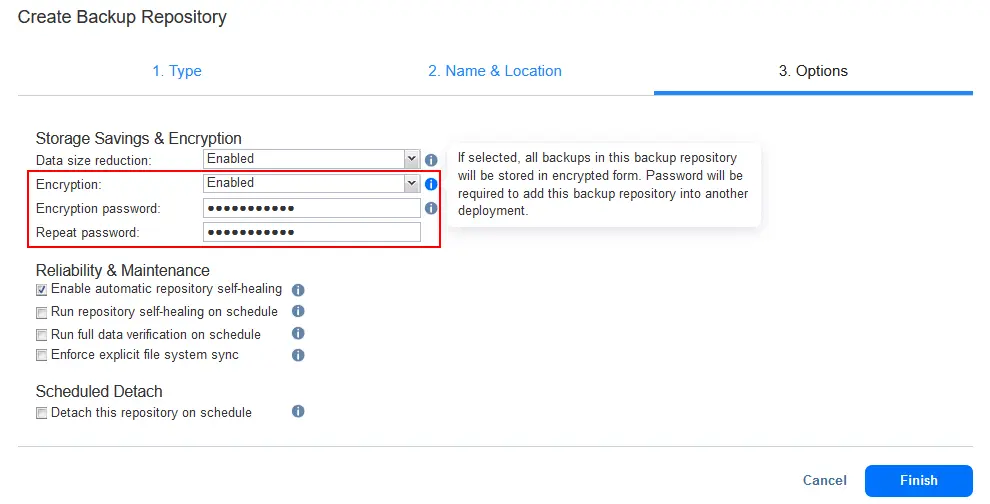

يمكنك تكوين تشفير النسخ الاحتياطي للمستودع بالكامل عند إنشاء مستودع النسخ الاحتياطي. هذه الميزة متاحة في NAKIVO Backup & Replication منذ الإصدار v5.7. إذا كان لديك مستودع نسخ احتياطي تم إنشاؤه بدون تشفير، يجب عليك إنشاء مستودع جديد لتمكين التشفير على مستوى مستودع النسخ الاحتياطي. تم تثبيت مشغل الالتحاق بشكل افتراضي. دعونا ننشئ مستودع نسخ احتياطي ونتركز على تمكين تشفير النسخ الاحتياطي.

ملاحظة: تمكين التشفير للمستودع بالكامل ي disable ميزة عدم قابلية التغيير للنسخ الاحتياطي المخزن في هذا المستودع. هذه الميزة متاحة فقط للمستودعات على الأجهزة التي تعمل بنظام Linux.

إعدادات التشفير للمستودع بالكامل يتم تكوينها في خطوة خيارات من مساعد إنشاء مستودع النسخ الاحتياطي:

- في قائمة التشفير، اختر مفعل. ثم تظهر حقول كلمة المرور أدناه.

- -enter كلمة المرور للшиفرة وتأكيد هذه المرور.

- اضغط على إنهاء لإنهاء إنشاء مستودع النسخ الاحتياطي المشفى.

من الآن فصاعدًا، جميع النسخ الاحتياطية المحفوظة في هذا المستودع ستكون مشفية.

استعادة من النسخ الاحتياطية المشفية

استعادة البيانات من النسخ الاحتياطية المشفية مشابهة للاحتياطيات غير المشفية. إذا لم يتم تمكين KMS أو إذا تم إ附加 مستودع إلى مثيل جديد من حل NAKIVO، يجب عليك تقديم كلمات المرور مرة أخرى للسماح بالاستعادة. بمعنى آخر، إذا قمت بإ附加 مستودع النسخ الاحتياطي المشفى إلى مثيل NAKIVO Backup & Replication (مثيل مختلف أو مثيل جديد من مدير تم تثبيته حديثًا)، يجب عليك إدخال كلمة المرور التي تم إعدادها مسبقًا لهذا المستودع (إذا قمت بتمكين التشفير على مستوى المستودع).

إذا كان KMS متمكينًا أثناء تشفير النسخ الاحتياطية بعد إ附加 مستودع إلى مثيل جديد من حل NAKIVO، فأنت تحتاج فقط إلى تمكين KMS مرة أخرى وتحديد المفتاح المناسب (الذي تم استخدامه في المرة الأخيرة). في هذه الحالة، لن تحتاج إلى إعادة إدخال جميع كلمات المرور.

Source:

https://www.nakivo.com/blog/how-to-enable-backup-encryption/