A sound analysis of a computer network begins by understanding what are the available tools to perform the task, how to pick the right one(s) for each step of the way, and last but not least, where to begin.

هذا هو الجزء الأخير من سلسلة LFCE (Linux Foundation Certified Engineer)، حيث سنستعرض بعض الأدوات المعروفة لفحص الأداء وزيادة أمان الشبكة، وما يجب فعله عندما لا تسير الأمور كما هو متوقع.

تقديم برنامج شهادة مؤسسة لينكس

يرجى ملاحظة أن هذه القائمة لا تدعي الشمولية، لذا لا تتردد في التعليق على هذا المنشور باستخدام النموذج في الأسفل إذا كنت ترغب في إضافة أداة مفيدة أخرى قد نكون غافلين عنها.

ما هي الخدمات التي تعمل ولماذا؟

أحد أول الأمور التي يحتاج مسؤول النظام إلى معرفته حول كل نظام هو ما هي الخدمات التي تعمل ولماذا. بعد الحصول على تلك المعلومات، فإنه قرار حكيم تعطيل كل تلك التي ليست ضرورية تمامًا وتجنب استضافة العديد من الخوادم في نفس الجهاز الفعلي.

على سبيل المثال، يجب عليك تعطيل خادم FTP إذا لم تكن شبكتك بحاجة إليه (هناك طرق أكثر أمانًا لمشاركة الملفات عبر الشبكة، بالمناسبة). بالإضافة إلى ذلك، يجب تجنب وجود خادم ويب وخادم قاعدة بيانات في نفس النظام. إذا تم اختراق أحد المكونات، فإن البقية تتعرض لخطر التعرض للاختراق أيضًا.

التحقيق في اتصالات المقبس باستخدام ss

ss يُستخدم لتفريغ إحصاءات المقبس ويعرض معلومات مشابهة لـ netstat، على الرغم من أنه يمكنه عرض معلومات أكثر حول TCP والحالة من غيره من الأدوات. بالإضافة إلى ذلك، يتم سرد ذلك في man netstat كبديل لـ netstat، الذي أصبح قديمًا.

ومع ذلك، في هذه المقالة سنركز على المعلومات المتعلقة بأمان الشبكة فقط.

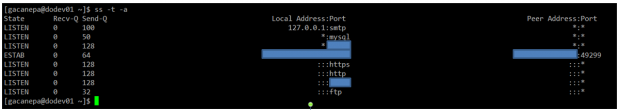

المثال 1: عرض جميع منافذ TCP (مقابس) المفتوحة على خادمنا

يتم تحديد جميع الخدمات التي تعمل على منافذها الافتراضية (أي http على 80، mysql على 3306) بأسمائها الخاصة. يتم عرض الآخرين (المحجوبين هنا لأسباب خصوصية) بشكل رقمي.

# ss -t -a

العمود الأول يوضح حالة TCP، بينما يعرض العمود الثاني والثالث كمية البيانات التي تم تخزينها حاليًا للاستقبال والإرسال. العمودان الرابع والخامس يوضحان مقابس المصدر والوجهة لكل اتصال.

على جانب آخر، قد ترغب في التحقق من RFC 793 لتحديث ذاكرتك حول حالات TCP المحتملة لأنه يجب عليك أيضًا التحقق من عدد وحالة الاتصالات النشطة ببروتوكول TCP من أجل التعرف على هجمات (D)DoS.

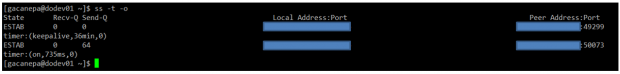

المثال 2: عرض جميع الاتصالات النشطة ببروتوكول TCP مع مؤقتاتها

# ss -t -o

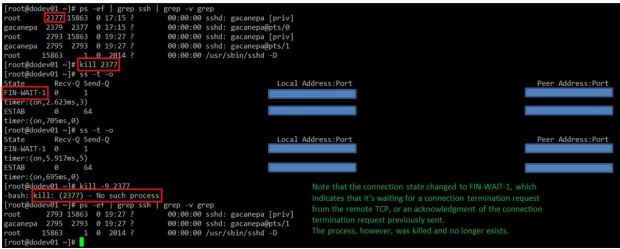

في الناتج أعلاه، يمكنك رؤية أن هناك 2 اتصال SSH مؤسس. إذا لاحظت قيمة الحقل الثاني من المؤقت:، ستلاحظ قيمة 36 دقيقة في الاتصال الأول. هذا هو المدة حتى سيتم إرسال الاستفسار التالي للحفاظ على الاتصال.

نظرًا لأنه اتصال يتم الاحتفاظ به، يمكنك أن تفترض بأمان أنه اتصال غير نشط وبالتالي يمكنك إنهاء العملية بعد معرفة PID الخاص به.

أما بالنسبة للاتصال الثاني، يمكنك رؤية أنه يتم استخدامه حاليًا (كما هو موضح بـ on).

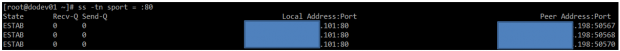

المثال 3: تصفية الاتصالات حسب المقبس

يفترض أنك تريد تصفية اتصالات TCP حسب المقبس. من وجهة نظر الخادم، تحتاج إلى التحقق من الاتصالات حيث يكون منفذ المصدر هو 80.

# ss -tn sport = :80

النتيجة..

الحماية ضد فحص المنافذ بواسطة NMAP

فحص المنافذ هو تقنية شائعة تستخدمها الهاكرز لتحديد الأجهزة النشطة والمنافذ المفتوحة على الشبكة. بمجرد اكتشاف ثغرة، يتم استغلالها من أجل الوصول إلى النظام.

A wise sysadmin needs to check how his or her systems are seen by outsiders, and make sure nothing is left to chance by auditing them frequently. That is called “defensive port scanning”.

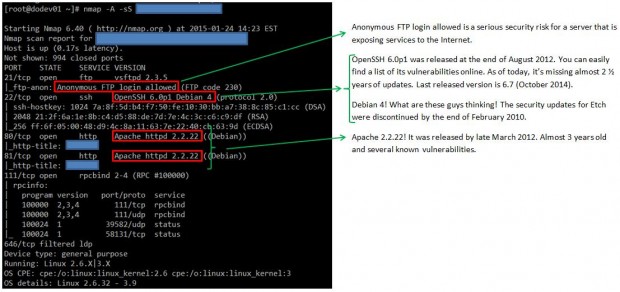

المثال 4: عرض معلومات حول المنافذ المفتوحة

يمكنك استخدام الأمر التالي لفحص المنافذ المفتوحة على نظامك أو على جهاز عن بعد:

# nmap -A -sS [IP address or hostname]

سيقوم الأمر أعلاه بفحص الجهاز للكشف عن نظام التشغيل والإصدار، معلومات المنفذ، ومسار التتبع (-A). وأخيرًا، -sS يرسل فحصًا بـ TCP SYN، مما يمنع nmap من إكمال مصافحة TCP ثلاثية الأطوار وبالتالي عادة ما لا تترك سجلات على الجهاز المستهدف.

قبل المتابعة مع المثال التالي، يرجى أن تضع في اعتبارك أن فحص المنافذ ليس نشاطًا غير قانونيًا. ما هو غير قانوني هو استخدام النتائج لأغراض خبيثة.

على سبيل المثال، يُظهر إخراج الأمر أعلاه الذي تم تشغيله ضد الخادم الرئيسي لجامعة محلية ما يلي (يتم عرض جزء فقط من النتيجة لأسباب اختصار):

كما ترون، اكتشفنا عدة تناقضات يجب علينا الإبلاغ عنها لمسؤولي النظام في هذه الجامعة المحلية.

توفر عملية فحص المنافذ الخاصة هذه جميع المعلومات التي يمكن الحصول عليها أيضًا من خلال أوامر أخرى، مثل:

مثال 5: عرض معلومات حول منفذ محدد في نظام محلي أو عن بُعد

# nmap -p [port] [hostname or address]

مثال 6: عرض مسار التتبع، واكتشاف إصدارات الخدمات ونوع نظام التشغيل، اسم المضيف

# nmap -A [hostname or address]

مثال 7: فحص عدة منافذ أو مضيفين بشكل متزامن

يمكنك أيضًا فحص عدة منافذ (نطاق) أو شبكات فرعية، على النحو التالي:

# nmap -p 21,22,80 192.168.0.0/24

ملاحظة: أن الأمر أعلاه يفحص المنافذ 21 و 22 و 80 على جميع المضيفين في هذا الشبكة الفرعية.

يمكنك التحقق من صفحة الدليل الخاصة بالأوامر للحصول على تفاصيل إضافية حول كيفية أداء أنواع أخرى من فحص المنافذ. Nmap هو بالفعل أداة مسح شبكة قوية ومتعددة الاستخدامات، ويجب أن تكون ملمًا جيدًا بها للدفاع عن الأنظمة التي تتولى مسؤوليتها ضد الهجمات التي تنشأ بعد فحص منفذ خبيث من قبل الأشخاص الخارجيين.

Source:

https://www.tecmint.com/audit-network-performance-security-and-troubleshooting-in-linux/