مقدمة

في معظم الوقت، سيكون تركيزك الرئيسي على تشغيل تطبيقات السحابة الخاصة بك. وكجزء من عملية إعدادك ونشرك، من المهم بناء تدابير أمان متين وشاملة لأنظمةك وتطبيقاتك قبل أن تكون متاحة للعامة. تنفيذ التدابير الأمانية في هذا الدليل قبل نشر تطبيقاتك سيضمن أن أي برمجيات تشغلها على البنية التحتية لديك لديها تكوين أماني أساسي، مقابل التدابير العشوائية قد يتم تنفيذها بعد النشر.

هذا الدليل يبرز بعض التدابير الأمانية العملية التي يمكنك اتخاذها أثناء تكوينك وإعدادك لبنية تحتية الخادم الخاصة بك. هذه القائمة ليست قائمة شاملة لكل ما يمكنك القيام به لأمان الخوادم الخاصة بك، ولكنها تقدم لك نقطة انطلاق يمكنك بناءً عليها. بمرور الوقت، يمكنك تطوير نهج أمان أكثر تخصيصًا يناسب احتياجات بيئاتك وتطبيقاتك المحددة.

مفاتيح SSH

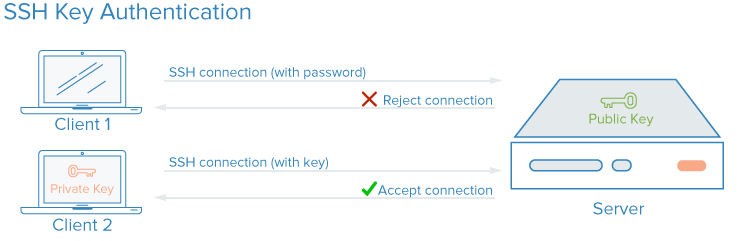

SSH، أو الشELL الآمن، هو نظام تشفير معروف يستخدم للادارة والتواصل مع السيرفرات. عندما تعمل مع سيرفر، قد تقضي معظم وقتك في جلسة منصة ترمز إلى سيرفرك عبر SSH. بدلاً من تسجيل الدخول المبني على الكلمة السرية، تستخدم المفاتيح SSH التي تستخدم التشفير لتوفر طريقة آمنة للدخول إلى سيرفرك وهي موجهة للمستخدمين جميعهم.

مع المفاتيح SSH، تنشأ زوج من المفاتيح الخاصة والعامة لغرض التحقق. المفاتيح الخاصة تمتلك بما يكفي من السرور والأمان من قبل المستخدم، بينما يمكن تقاسم المفاتيح العامة. هذا يطلق عليه معيارًا ما يدعى التشفير الناعم المتقابل، وهو النمط الذي قد تروا في أماكن أخرى.

لتكوين التحقق بواسطة المفاتيح SSH، عليك وضع مفاتيحك العامة على السيرفر في الموقع المتوقع (عادةً ~/.ssh/authorized_keys). لتعلم المزيد حول كيفية عملية الدخول القائم على المفاتيح SSH، قرأ Understanding the SSH Encryption and Connection Process.

كيف تجعل المفاتيح SSH تحسن الأمان؟

مع SSH، جميع أنواع الاستيثاق — بما في ذلك استيثاق الأرقام السرية — مشفرة بالكامل. ومع ذلك، عندما يتم السماح بالدخول بناءً على الأرقام السرية، يمكن للمستخدمين الخبيثين المحاولة الوصول إلى الخادم بشكل متكرر وأتوميًا، خاصة إذا كان لديه عنوان IP عام. على الرغم من أن هناك طرق لإغلاق الوصول بعد محاولات فشل متكررة من نفس الIP، وسيكون المستخدمين الخبيثين محدودين في الممارسة بناءً على سرعة المحاولة للدخول إلى خادمك، أي سيناريو يمكن فيه المستخدمين المحاولة الحصول على الوصول إلى تكوينك بواسطة هجمات القوة الأسية المتكررة سيهدد بالخطر الأمني.

إعداد استيثاق مفاتيح SSH يمكنك من تعطيل الاستيثاق بناءً على الأرقام السرية. المفاتيح SSH تحتوي على أكثر بكثير من البتات من البيانات مقارنة بالأرقام السرية — يمكنك إنشاء تجزئة مفتاح SSH 128 حرفًا من كلمة مرور 12 حرفًا — مما يجعلها أكثر تحديًا للقيام بهجمات القوة الأسية. بعض خوارزميات التشفير تعتبر بمعنى آخر قابلة للكسر عن طريق محاولة تقليد تجزئة الأرقام السرية مرارًا وتكرارًا على كمبيوتر قوي بما يكفي. أما الخوارزميات الأخرى، بما في ذلك الرسم الافتراضي لمفتاح RSA الذي يتم إنشاؤه بواسطة عملاء SSH الحديثين، فإنها لم تكن قابلة للكسر بعد.

كيفية تنفيذ مفاتيح SSH

المفاتيح SSH هي الطريقة الموصى بها للدخول إلى أي بيئة خادم Linux عن بُعد. يمكن توليد زوج من المفاتيح SSH على جهازك المحلي باستخدام الأمر ssh، ويمكنك بعد ذلك نقل المفتاح العمومي إلى خادم عن بُعد.

لتعرف المهارات التي يتم بحثها عندما يتم تشغيل مصفق البرمجيات، يمكن أن تشرح ذلك بوجود ما هو التعامل مع المروريات وهو تعليمات توفر معلومات عن كيفية إنشاء مروريات SSH للمستخدمين.

ويمكنك أيضًا أن تشرح أي خصائص أخرى تخص البرمجيات أو الأدوات إذا كانت متوفرة في المصادر العامة. إذا كان هنالك أي أجزاء من تكوينك التي تتطلب وصول من خلال كلمة مرور أو التي قد تعتمد على الهجمات القوية، يمكنك تنفيذ حل مثل fail2ban على مخزونك لتحديد عدد ما يمكن أن تحاول تخرجه من كلمة مرور.

وهذه المهارة تمثل أفضل ممارسة لعملية تنظيم المستخدمين والأدوات وهي أن لا تسمح للمستخدم الرئيسي باستخدام أداة مثل sudo لتخصيص الصلاحيات الضرورية. وبمجرد اتصالك بالخوادم وإنشاء حساب غير متميز يمكنك تعطيل تسجيل الدخول للمستخدم الرئيسي بتعيين ما يفترض أن يكون PermitRootLogin no في /etc/ssh/sshd_config ومن ثم إعادة بدء عملية الـ SSH بأمر مثل sudo systemctl restart sshd.

النظم الحمية

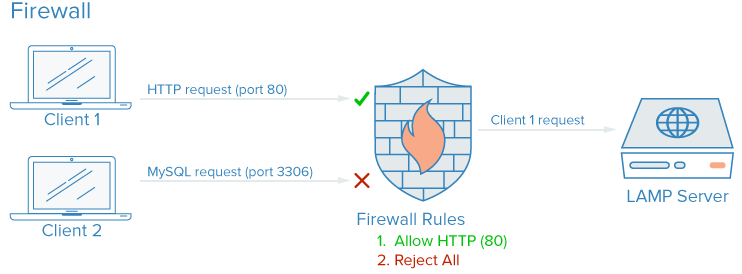

النظام الحمية هو جهاز مادي أو برمجي يحكم كيفية تعريف الخدمات للشبكة وأي أنواع الترافيك تمت الموافقة عليها داخل وخارج مخزن معين أو المخزونات. سيتأكد نظام الحماية الم configurated بشكل صحيح أن يكون فقط الخدمات التي ينبغي أن تكون متاحة بشكل عام يمكن الوصول إليها من خارج مخزونك الخاص أو الشبكة.

على سيرفر عادي، قد تتم تشغيل عدد من الخدمات بشكل افتراضي. هذه الخدمات يمكن تصنيفها إلى المجموعات التالية:

- الخدمات العامة التي يمكن الوصول إليها من أي شخص على الإنترنت، وغالبًا بطريقة مجهولة. مثال على هذا هو مستودع الويب الذي يقوم بتوزيع موقعك الحقيقي.

- الخدمات الخاصة التي ينبغي أن يتم وصول إليها فقط من مجموعة معينة من الحسابات الموردة أو من مواقع معينة. على سبيل المثال، لوحة تحكم قاعدة البيانات مثل phpMyAdmin.

- الخدمات الداخلية التي ينبغي أن تكون قابلة للوصول فقط من داخل السيرفر بحد ذاته، دون تعريض الخدمة على الإنترنت العام. على سبيل المثال، قاعدة بيانات يتم إعطاء الاتصالات المحلية فقط.

يمكن للنظم الحمية أن تضمن أن تقييد الوصول إلى برمجيك وفقًا للفئات أعلاه بدرجات متنوعة من التحديد. يمكن ترك الخدمات العامة مفتوحة ومتاحة للإنترنت، ويمكن تقييد الخدمات الخاصة وفقًا لمعايير مختلفة، مثل الأنواع المخت

كيف تعزز الجدار الناري الأمان؟

حتى لو كانت خدماتك تتضمن ميزات أمان أو محدودة إلى واجهات التفاعل التي ترغب في تشغيلها عليها، فإن الجدار الناري يعمل كطبقة أساسية من الحماية عن طريق تحديد الاتصالات إلى ومن خدماتك قبل أن يتم التعامل مع ال交通 بواسطة التطبيق.

الجدار الناري المهيأ بشكل صحيح سيقوم بتحديد الوصول إلى كل شيء ماعدا الخدمات المحددة التي تحتاج إلى أن تبقى مفتوحة، عادة عن طريق فتح المنافذ المرتبطة فقط مع هذه الخدمات. على سبيل المثال، يعمل SSH عادة على المنفذ 22، ووصول HTTP/HTTPS عبر المتصفح الويبي عادة على المنافذ 80 و443 على التوالي. تعريض فقط عدد قليل من البرمجيات يقلل من سطح الهجوم لخادمك، مما يحد من المكونات التي تكون ضعيفة من حيث التعرض للاستغلال.

كيف تنفذ الجدار الناري؟

هناك العديد من الجدارات النارية المتاحة لأنظمة لينكس، وبعضها أكثر تعقيداً من البعض. بشكل عام، يجب عليك فقط أن تقوم بتغييرات في تكوين جدارك الناري عندما تقوم بتغييرات في الخدمات التي تعمل على خادمك. إليك بعض الخيارات للبدء:

-

UFW، أو جدار الحماية البسيط، يتم تثبيته افتراضيًا على بعض توزيعات Linux مثل Ubuntu. يمكنك تعلم المزيد عنه في كيفية إعداد جدار حماية باستخدام UFW على Ubuntu 20.04

-

إذا كنت تستخدم Red Hat، Rocky، أو Fedora Linux، يمكنك القراءة من كيفية إعداد جدار حماية باستخدام firewalld لاستخدام أدواتهم الافتراضية.

-

تعتمد أيضًا أدوات الجدار المتصل بالبرمجيات، مثل UFW و firewalld، على كتابة القواعد المعينة لهم مباشرة في ملف يطلق عليه

iptables. لتعلم كيفية التعامل مع 配置iptablesبالفعل، يمكنك مراجعة Iptables Essentials: Common Firewall Rules and Commands

. تنبيه أن بعض البرامج الأخرى التي تنفذ قواعد المنابع بمفردها، مثل Docker، ستكتب أيضًا مباشرة فيiptables، وقد تتضارب مع القواعد التي تنشئها UFW، لذا يمكنك معرفة كيفية قراءة 配置iptablesفي حالات مثل هذه.

ملاحظة: يتيح العديد من مزودي الاستضافة، بما في ذلك DigitalOcean، تكوين جدار الحماية كخدمة تعمل كطبقة خارجية فوق الخادم (الخوادم) السحابية الخاصة بك، بدلاً من الحاجة إلى تنفيذ جدار الحماية مباشرة. هذه الإعدادات، التي تنفذ على حافة الشبكة باستخدام أدوات مُدارة، غالبًا ما تكون أقل تعقيدًا في الممارسة، ولكن قد تكون أكثر تحديًا في الكتابة والتكرار. يمكنك الرجوع إلى وثائق DigitalOcean المتعلقة بـ

جدار الحماية السحابي.

تأكد من أن إعداد جدار الحماية الخاص بك يعتمد بشكل افتراضي على حظر ال交通 غير المعروف. بهذه الطريقة، لن تكون خدماتك الجديدة تتعرض بشكل مفاجئ للإنترنت. بدلاً من ذلك، سيكون عليك السماح بالوصول بشكل واضح، مما سيجبرك على تقييم كيفية تشغيل الخدمة والوصول إليها ومن يجب أن يتمكن من استخدامها.

شبكات VPC

شبكات السحابة الخاصة الافتراضية (VPC) هي شبكات خاصة لموارد البنية التحتية الخاصة بك. توفر شبكات VPC على رابط أكثر أمانًا بين الموارد لأن واجهات الشبكة غير ممكن الوصول إليها من الإنترنت العام.

كيف تعزز شبكات VPC الأمان؟

بعض مقدمي خدمات الاستضافة، بشكل افتراضي، يقومون بتخصيص الخادمات السحابية لديك واجهة شبكة عامة وواجهة شبكة خاصة. تعطيل واجهة شبكتك العامة على أجزاء من البنية التحتية الخاصة بك سيسمح فقط لهذه الحالات بالاتصال ببعضها البعض باستخدام واجهات شبكتهم الخاصة عبر شبكة داخلية، مما يعني أن الترافق بين أنظمتك لن يتم توجيهه من خلال الإنترنت العام حيث قد يتم تعرضه أو اختراقه.

بتعريض الحوجز المخصصة للإنترنت التي تريد فقط عدد قليل منها، وتعرف أيضًا بـ المدخل، كالنقطة الوحيدة للوصول بين موارد شبكتك VPC والإنترنت العام، ستكون لديك مزيد من السيطرة والرؤية على الترافق العام الذي يتصل بمواردك. تحتوي أنظمة تنظيم الحاويات الحديثة مثل Kubernetes على مفهوم محدد جدًا للحوجز المدخلة، لأنها تخلق العديد من واجهات الشبكة الخاصة بشكل افتراضي، والتي تحتاج إلى تعريض انتقائي.

كيفية تنفيذ شبكات VPC

تتيح لك العديد من مقدمي البنية السحابية إنشاء وإضافة موارد إلى شبكة VPC داخل مراكز البيانات الخاصة بهم.

ملاحظة: إذا كنت تستخدم DigitalOcean وترغب في إعداد واجهة VPC خاصة بك، يمكنك اتباع دليل كيفية تكوين Droplet كواجهة VPC لتتعلم كيفية القيام بذلك على الخوادم التي تعتمد على Debian، Ubuntu، وCentOS.

قد يتوجب عليك تكوين شبكة خاصة شخصية بواسطة إعدادات خودك المتقدمة في الخوادم ومعرفة عالية في الشبكة التعليمية. والخيار البديل لإنشاء شبكة VPC هو استخدام اتصال VPN بين خوادمك.

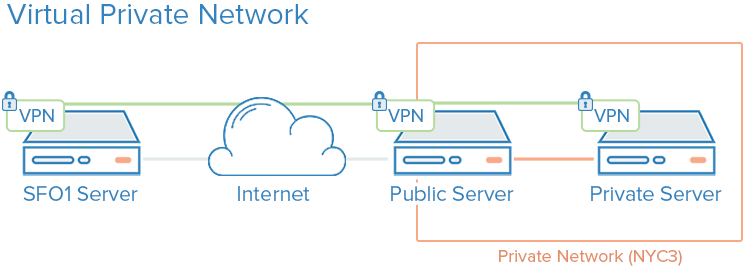

الشبكات الخاصة والاتصالات الشبكية الافتراضية

الـ VPN، أو الشبكة الشخصية الافتراضية، هو طريقة لإنشاء اتصالات آمنة بين الحواسيب البعيدة وتقدم الاتصال وكأنه شبكة خاصة محلية. هذا يوفر طريقة لتكوين خدماتك وكأنها في شبكة خاصة وتواصل مع خوادم بعيدة عن منازل آمنة.

على سبيل المثال، تمكن شبكات DigitalOcean الخاصة من التواصل المنعزل بين خوادم في 同一个帐户أو فريق في 同一个 منطقة.

كيف تمكن الVPN من تعزيز الأمان؟

إستخدام الـ VPN هو طريقة لخرائط شبكة خاصة التي يمكن أن ترى فقط خوادمك. ستكون التواصل خاص وآمن تمامًا. يمكن تكوين تطبيقات أخرى لتسريب ترددها عبر الواجهة الافتراضية التي تعرض لها برنامج الـ VPN. بهذه الطريقة، فقط الخدمات التي يتوجب استخدامها عبر الإنترنت العام يحتاج إلى تعريضها على الشبكة العامة.

كيفية تنفيذ VPNs

وتحتاج إلى خيارات بشأن واجهات شبكتك أثناء تخطيط الخوادم الأولية، وتوظيف تطبيقاتك وقواعد الحاجز لتفضيل هذه الواجهات. بالمقارنة، تتطلب تنفيذ VPNs تثبيت أدوات إضافية وإنشاء مسارات شبكية إضافية، ولكنها يمكن أن تُتمكن عبر هيكلية موجودة بالفعل. يتوجب على كل خوادم الVPN توفير البيانات الأمنية والتكوينية المشتركة التي تحتاج لتأسيس اتصال بالVPN. بعد أن يبدأ الVPN في العمل، يتوجب تكوين التطبيقات للاستخدام من خلال أنبوب الVPN.

إذا كنت تستخدم Ubuntu أو CentOS، يمكنك التتبع درس تأسيس وتكوين مخزن برمجي OpenVPN على Ubuntu 20.04 التutorial.

Wireguard هو تطبيق آخر شهير لتنفيذ الVPN. عامًاً، تتبع VPNs نفس المبدأ لتحديد الدخول الى خوادمك السحابية بتنفيذ سلسلة من واجهات شبكية خاصة خلف بعض الأوائل المتعددة، لكن حيث VPC تكون تخطيط البنية التحتية الجوهرية غالبًاً، يمكن تنفيذ VPNs عن قاعدة أكثر تطبيقًا.

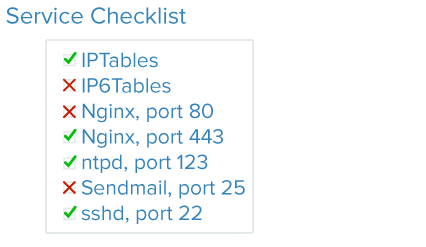

مراجعة الخدمات

الأمان الجيد يتطلب تحليل أنظمةك، وفهم السطح المتاح للهجوم، والقفل على المكونات بأفضل ما يمكنك.

مراجعة الخدمات هي طريقة لمعرفة ما هي الخدمات التي تعمل على نظام معين، وأي المنافذ تستخدمها للتواصل، وأي البروتوكولات تتحدثها هذه الخدمات. هذه المعلومات يمكن أن تساعدك في تكوين الخدمات التي يجب أن تكون متاحة للعامة، وإعدادات الجدار الناري، والمراقبة، والإشعار.

كيف تعزز مراجعة الخدمات الأمان؟

كل خدمة تعمل، سواء كانت متوقع أن تكون داخلية أو عامة، تمثل سطح هجوم متوسع للمستخدمين الخبيثين. كلما كان عدد الخدمات التي تعمل أكبر، كان احتمال وجود ضعف يؤثر على برمجياتك أكبر.

بمجرد أن تكون لديك فكرة جيدة عن الخدمات الشبكية التي تعمل على جهازك، يمكنك البدء في تحليل هذه الخدمات. عندما تقوم بمراجعة الخدمة، اطرح على نفسك الأسئلة التالية حول كل خدمة تعمل:

- هل يجب أن تكون هذه الخدمة قائمة؟

- هل تعمل الخدمة على واجهات الشبكة التي لا يجب أن تكون قائمة عليها؟

- هل يتم ارتباط الخدمة بواجهة الشبكة العام أو الشبكة الخاصة؟

- هل تتم إنشاء قوالب الجدار السياسي لتمرير المرادة التي تتم إرسالها إلى هذه الخدمة؟

- هل تم إيقاف قوالب الجدار السياسي التي تمنع المرادة الغير مشروعة؟

- هل لدي طريقة للحصول على تنبيهات أمنية حول الأخطاء المتعرف عليها لكل من هذه الخدمات؟

يتم تقديم هذا النوع من الفحص الاحتياجي أثناء تكوين أي خوادم جديدة في بنية توزيعك. وقد تساعدك تنظيم فحوصات الخدمات كل بضعة أشهر أيضًا على معالجة أي خدمات قد تم تغيير configuration بشكل غير معني.

كيفية تنفيذ فحص الخدمات

لتفحص الخدمات التي تشتغل في نظامك، يمكنك استخدام أمر ss لقائمة جميع المنابع TCP و UDP التي في استخدام على الخوادم. يمثل أحد الأوامر المثالية التي تظهر اسم البرنامج، PID، والأعدادات التي يستخدم للاستماع إلى TCP و UDP المرادة:

تتم عمل الخيارات p، l، u، n، و t بالتالي:

pيظهر العملية الخاصة بالمقابلة المحددة.lيظهر مجرد المقابلات التي تستمع باستخدام الاتصالات.uتضم مقابلات UDP (بالإضافة إلى TCP).nيظهر قيم المرادة الرقمية.tيشمل المقاربات TCP (بالإضافة إلى المقاربات UDP).

سوف تحصل على من الخارج ما يشابه هذا:

OutputNetid State Recv-Q Send-Q Local Address:Port Peer Address:Port Process

tcp LISTEN 0 128 0.0.0.0:22 0.0.0.0:* users:(("sshd",pid=812,fd=3))

tcp LISTEN 0 511 0.0.0.0:80 0.0.0.0:* users:(("nginx",pid=69226,fd=6),("nginx",pid=69225,fd=6))

tcp LISTEN 0 128 [::]:22 [::]:* users:(("sshd",pid=812,fd=4))

tcp LISTEN 0 511 [::]:80 [::]:* users:(("nginx",pid=69226,fd=7),("nginx",pid=69225,fd=7))

الأعمدة الرئيسية التي يتوجب عليك ان تركز عليها هي المعرف الشبكي، والعنوان المحلي:المركز، والإسم العام للعملية. إذا كان العنوان المحلي:المركز هو 0.0.0.0، فإن الخدمة تقبل الاتصالات على جميع واجهات الشبكة العنكبوتية الIPv4. إذا كان العنوان [::]، فإن الخدمة تقبل الاتصالات على جميع واجهات الشبكة الIPv6. في المثال المنبعث أعلاه، SSH و Nginx يستمعان على جميع الواجهات العامة، على كل صف التواصل العنكبوتي الIPv4 والIPv6.

يمكنك أن تقرر إذا كان تريد تسمية SSH و Nginx للاتصال على كلا الواجهات أو فقط على one أو الآخر. عامًا، ينبغي عليك تعطيل الخدمات التي تشتغل على الواجهات التي لا تستخدم.

تحديثات غير مراقبة

ما يتم بموجبه إبقاء خوادمك مستقرة بالتنقيحات هو ضروري لضمان مستوى جيد من الأمان. الخوادم التي تشتغل على إصدارات خارجة من التوازن وغير الآمنة للبرمجيات تسبب معظم حوادث الأمان، لكن التحديثات المنظمة يمكن أن تخفيف الأخطار وتمنع المهاجمين من أخذ مقدمة في خوادمك. تحديثات غير مراقبةتسمح للنظام بتحديث معظم البرامج بشكل تلقائي.

كيف يمكن تحسين أمانة التحديثات الغير مراقبة؟

تنفيذ التحديثات الغير مراقبة، أي التحديثات الautomatic، يخفض مستوى جهد الحفاظ على أمانة الخوادم الخاصة بك ويقلل من الوقت الذي قد تبقى خوادمك معروفة للثغرات. في حالة تواجد فيروزي تؤثر على البرمجيات على خوادمك، فإن خوادمك ستكون معروفة لأقل وقت مما سيستغرق الأمر لتنفيذ التحديثات. التحديثات اليومية الغير مراقبة ستضمن ألا تفوت أي بساكر، وأن يتم تصليح أي برمجيات ضعيفة بمجرد توفير التصحيحات.

كيفية تنفيذ تحديثات غير مراقبة

يمكنك الإشتراك في كيفية حفظ خوادم Ubuntu محدثة لمعرفة المجموعة العامة لتنفيذ تحديثات غير مراقبة على Ubuntu.

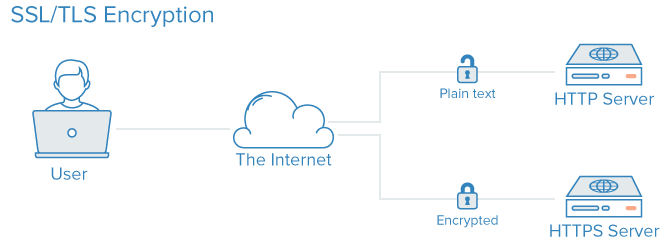

بنية التأمين العام وتشفير SSL/TLS

المعلومات الخاصة بالإنترنت، أو شبكة الإنترنت الخاصة، يسمى هذا النظم لإنشاء، مدمجة، وإدخال مرفقات للIdentificación de personas y la encriptación de comunicaciones. Los certificados SSL o TLS se pueden utilizar para autenticar a diferentes entidades entre sí y establecer comunicaciones cifradas. Después de la autenticación, también se pueden usar para establecer comunicaciones cifradas.

¿Cómo mejora la seguridad de PKI?

La creación de una autoridad de certificados (CA) y la gestión de certificados para todos los miembros de su infraestructura permite que cada entidad dentro de su infraestructura valide las identidades de los demás miembros y establezca comunicaciones cifradas. Esto puede prevenir ataques en el medio donde un atacante imita un servidor en tu infraestructura para interceptar tráfico.El ataque man-in-the-middle.

Cada servidor se puede configurar para confiar en una autoridad de certificados centralizada. Después de eso, cualquier certificado firmado por esta autoridad se puede confiar implícitamente.

Cómo implementar PKI

تكوين سلطة الشهادات وإعداد بيئة المفاتيح العامة الأخرى يمكن أن يكون هناك جهد أولي كبير. بالإضافة إلى ذلك، توفر إدارة الشهادات مساعدة إدارية إضافية عندما تتوجب إنشاء شهادات جديدة أو توقيعها أو إلغائها.

بالنسبة للعديد من المستخدمين، تنمية بيئة مفاتيح العمل العامة لن تكون من المنطقية إلا بينما يزداد حاجات بيئتهم. تأمين التواصل بين المكونات بواسطة شبكة دموعية قد تكون وسيلة شرعية ما يتجاوز الوقت حتى تصل إلى نقطة تجعل البيانات الشخصية تساوي التكاليف الإدارية الإضافية.

إذا كنت تريد إنشاء سلطة توقيع الشهادات الخاصة بك، يمكنك الحصول على توثيقات كيف تنشئ وتكون سلطة الشهادات (المرافق) وفقًا للتوزيع المختلف لللينكس الذي تستخدمه.

الخلاصة

تطورات الدراسة هذه تعطي فهم عن بعض الخطوات التي يمكنك اتخاذها لتحسين 安全性 أنظمتك. من المهم أن تتخيل أن تنخفض فعالية تقنيات الأمن عندما تتأخر في تنفيذها. الأمن ليس مجرد من المفكرة الإلزامي ويتوجب تنفيذه حينما تقوم بتوفير بيئتك الأساسية. بمجرد أن تحقق قاعدة آمنة للبناء عليها، يمكنك بعد ذلك بدء توزيع خدماتك وتطبيقاتك مع بعض التأكيدات أنها تعمل في بيئة آمنة تلقائيًا.

بينما تكون سيرفع المبيدلة بإمكانك من خالل مبيدلة من أجل حماية ، فلا تزال بدون إذن أن تؤثر كل معادلة مبيدلة على سياسة الحماية بشكل مبادئ ومبيدلة لكل منصة للبرمجة. أكمل هذا الطريقة بإكمال سياسة مبيدلة متعددة ومتعددة لكل معادلة لكل منصة للبرمجة لكنك لا تزال بدون إذن أن تكون تستخدم كل معادلة مبيدلة للمستخدم بشكل مبادئ ومبيدلة.

Source:

https://www.digitalocean.com/community/tutorials/7-security-measures-to-protect-your-servers